個人資料的供給、需求和成本

查看資料圖表:個人資料的全球黑市

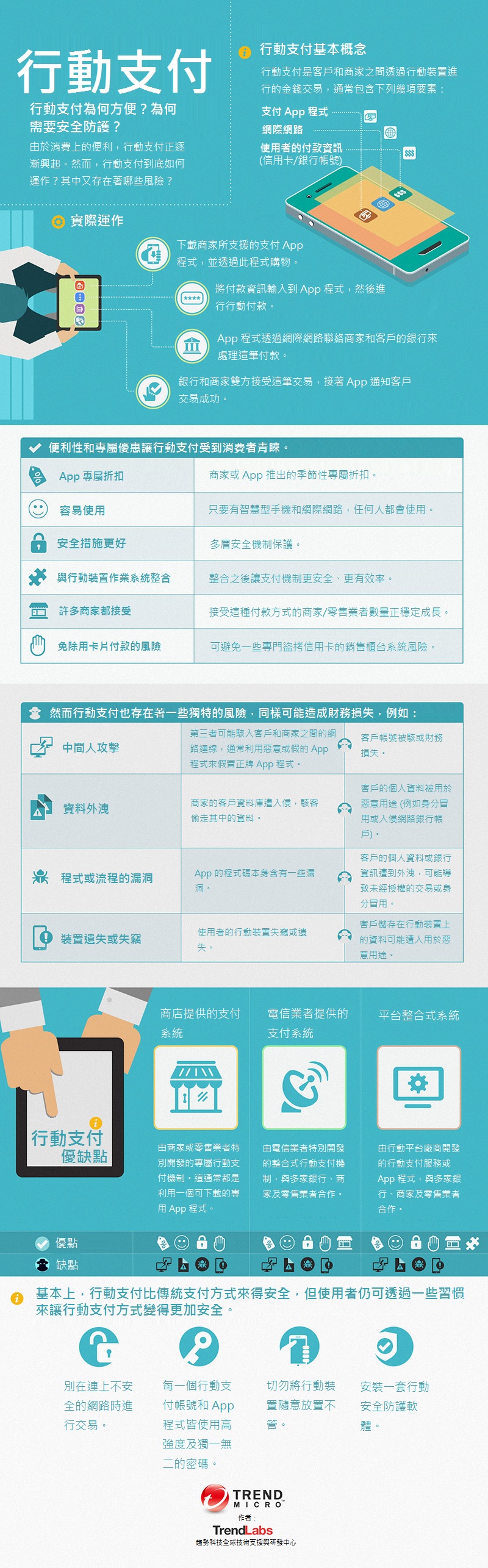

資料貨幣化不再只限於信用卡詐騙。身份竊盜經過長時間的演變也跟上了科技的腳步。今天的地下經濟會買賣你的線上資料 — 電子郵件、社群媒體、線上遊戲和網路銀行帳號登入憑證等等,就跟一般商家買賣貨物、商品和服務一樣。對於駭客來說,網路帳號就像是一口可以深掘的井。而對於受害者來說,影響並不僅僅只是失去金錢或變得不便。丟失個人資料會造成一輩子的影響,因為資料不會過期,可以無限地重複使用和在地下交易。

誰負責保護資料?當然,資料擁有者或是我們信任去擁有我們個人資料的公司應該要保證其安全,他們需要遵循一定的規則和標準。但是我們也有責任去保證自己的資料安全。我們在給出資料時要認真了解對象是誰。畢竟,如果我們沒有給出去,它也不會落在別人手裡。

除了遵守安全的上網習慣外,使用可信賴而有效的安全解決方案也有助於強化你的設備和系統安全,並且要隨時保持更新。同時要記住網路犯罪份子總是在尋找著漏洞攻擊。想想看你在網路上給出資訊所可能造成的影響,那麼花在仔細檢查誰能夠看到你個人資料以及保護你的設備和系統不中毒所花費的時間也是值得的。

網路犯罪地下經濟系列(CUES)可以幫助你更加了解當自己成為網路犯罪受害者時會發生什麼事,同時也讓人一窺中國、俄羅斯和巴西地下市場以及網路犯罪分子想要偷竊並販賣的資料類型。想要看看更加直覺的詳細資料,閱讀互動式的報告 – 「遭竊個人資料的全球黑市」,可以看到交易個人資料的不同國際黑市,哪些類型的資料可以買賣,它們的價值以及你可以做的事情。