“星巴克免費喝”社交工程毒餌,最讓上班族滑鼠Hold不住

如同電影界的指標性獎項金馬獎,一年一度萬眾矚目的駭客攻擊暨病界指標獎項趨勢科技金毒獎又來了。今年趨勢科技徵求廣大趨勢科技Facebook粉絲們,票選2012金毒獎各類獎項得主。甚麼樣的電子郵件標題擄獲粉絲的心,讓粉絲們不點選就心癢癢? 在2012年中,哪些男女明星最受網友青睞,榮登駭客釣魚誘餌首選,奪下最「駭」男女主角獎。在歲末假期頻仍的此時,趨勢科技估計駭客可能會就歲末瘋購物與旅行的相關議題發動另一波的攻擊,民眾應小心謹慎。

陳妍希最「駭」女主角 李宗瑞榮登最駭男主角 成另類駭客吸睛焦點

2012年資安威脅事件依舊不斷,網路釣魚(Phishing)與社交工程陷阱( Social Engineering)手法攻擊仍層出不窮。過往趨勢科技從資安防護專家的角度票選出每年透過不同攻擊手法且最具代表性的資安事件;今年趨勢科技透過趨勢科技粉絲團票選,了解對使用者而言,2012年最具代表意義的各類資安事件為何。

票選結果出爐,年度最駭男女主角獎分別由陳妍希與李宗瑞獲得。駭客運用陳妍希宅男女神的知名度為影片釣魚誘餌,而李宗瑞的淫照事件高度引起網友關注,以超過五成的票數獲得壓倒性的勝利。而電子郵件釣魚部分,網友一至認為最讓人滑鼠Hold不住的信件標題為「星巴克免費喝」(27.35%)、「免費下載暗黑破壞神三」(21.88%),以及「李宗瑞影片,趕快下載唷」(16.51%)。而在最受駭客歡迎密碼獎的部分,近半參與票選的網友一致認為「123456」是最受駭客歡迎的傻瓜密碼。

2012年另一個倍受矚目的資安「駭」焦點則是行動裝置APP,52%網友則KUSO票選認為若駭客創造號稱可追蹤正妹的「正妹行蹤通報器」APP,肯定會是「駭」到最多人的行動APP。

趨勢科技資深技術顧問表示:「不論是過往資訊安全專家票選的金毒獎,或是由粉絲從使用者角度出發的票選結果,可以發現駭客攻擊的誘餌或標題都不脫主流大眾關心、或可以滿足人性偷窺欲望或喜愛美的事物的本性。歲末與跨年時節最受矚目的議題不脫購物、美食,以及旅遊等折扣優惠。或是利用依循過往慣例,駭客可能會透過電子郵件、社交平台訊息等方式散播假好康真釣魚或竊取個資的訊息。民眾需提高警覺。」

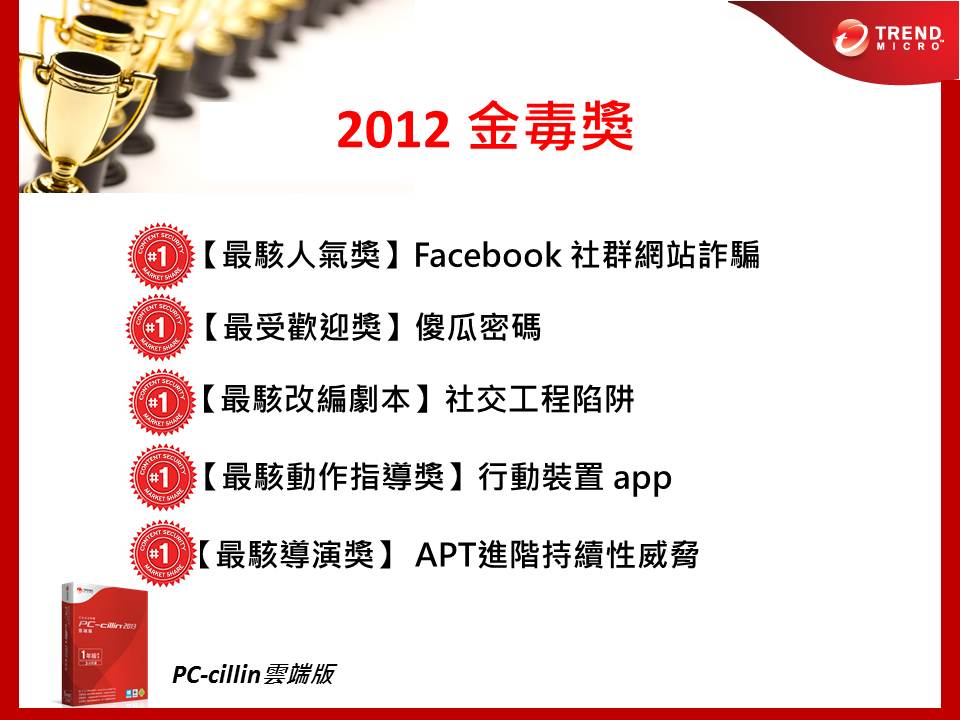

2012 金毒獎得獎名單:

【最駭導演】 AP進階持續性威脅(Advanced Persistent Threat, APT)

【得獎理由】遠端遙控臥底間諜暗度陳倉,忠實呈現目標攻擊單位情資

粉絲票選年度代表事件:

【最駭女主角獎】話題女明星的假新聞事件

【得獎理由】無中生有炒新聞,滑鼠失控hold不住,三點不露照搏版面

粉絲票選年度代表事件:

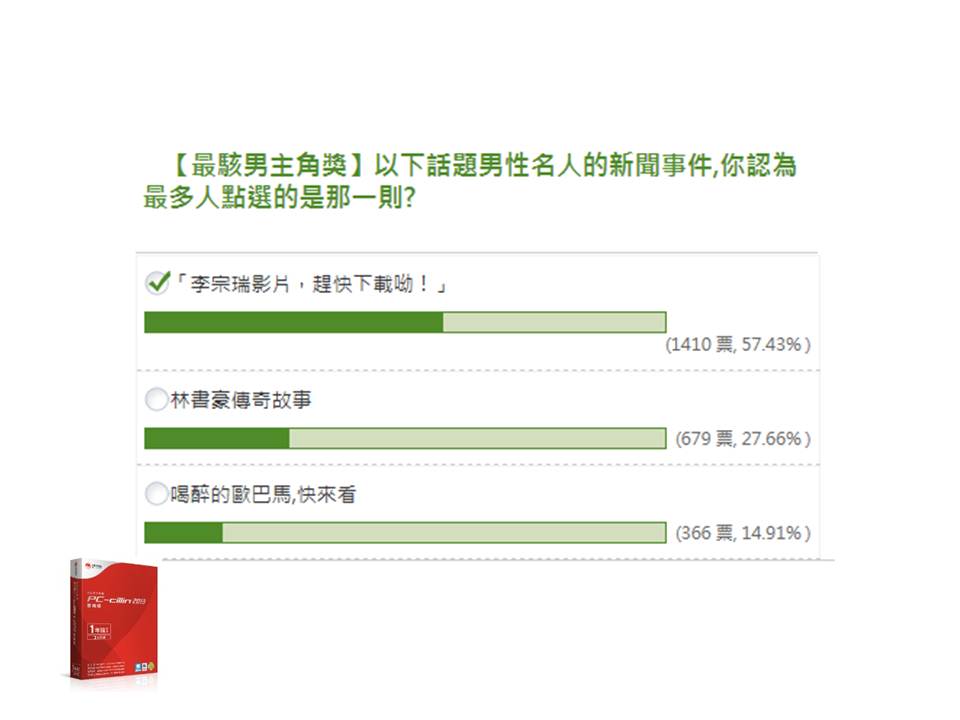

【最駭男主角獎】話題男性名人的假新聞事件

【得獎理由】不管是夢中情郎還是淫魔惡狼,好奇心真駭人不淺

粉絲票選年度代表事件:

【最駭人氣獎】Facebook 社群網站詐騙

【得獎理由】交遊廣闊,人氣製造機

粉絲票選年度代表事件: