淘金熱好夯,偷用電腦挖礦花招也愈來愈多,連社交網站也遭挖礦詐騙者覬覦,該怎麼做? 3月7號晚上,一件駭客透過盜用帳密所引發的異常交易量,觸發了虛擬貨幣 交易所 Binance 的內部警報系統。Binance CEO 在 Twitter 帳號發表的官方聲明,動作快的駭客,就在幾個小時內創建了仿冒Binance CEO 的假帳號,並用假帳號回覆真正 CEO 的推文,表示將送出 5000 個以太幣 ETH做為 Binance客戶的免費補償,光3月8日當天,就有 151 個用戶 (不同的錢包位址) 把錢轉給駭客,這151個用戶總共轉了353 個 ETH。以3月8日的均價來看 (1ETH = USD780),駭客在1天內就獲利 28 萬美金 (相當於820 萬台幣),相當驚人的詐騙獲利。

作者: Ieta Chi 紀孟宏 (趨勢科技 首席資安顧問)

2018年3月7號晚上,一件駭客透過盜用帳密所引發的異常交易量,觸發了虛擬貨幣 交易所 Binance 的內部警報系統。根據 Binance的報告,駭客在今年2月份就己經使用網路釣魚(Phishing) 的手法取得一批用戶登入交易所的帳號密碼,在釣魚成功後,駭客並不急於獲利,而是耐心的等到 3 月7號這天,開始大量賣出用戶帳戶裡的虛擬貨幣,並轉至駭客帳號。 在事件發生幾個小時候,Binance CEO (CZ, Changpeng Zhao) 隨即在自己的 Twitter 帳號發表對此事件的官方聲明 (圖中藍框),並安撫交易所的客戶。

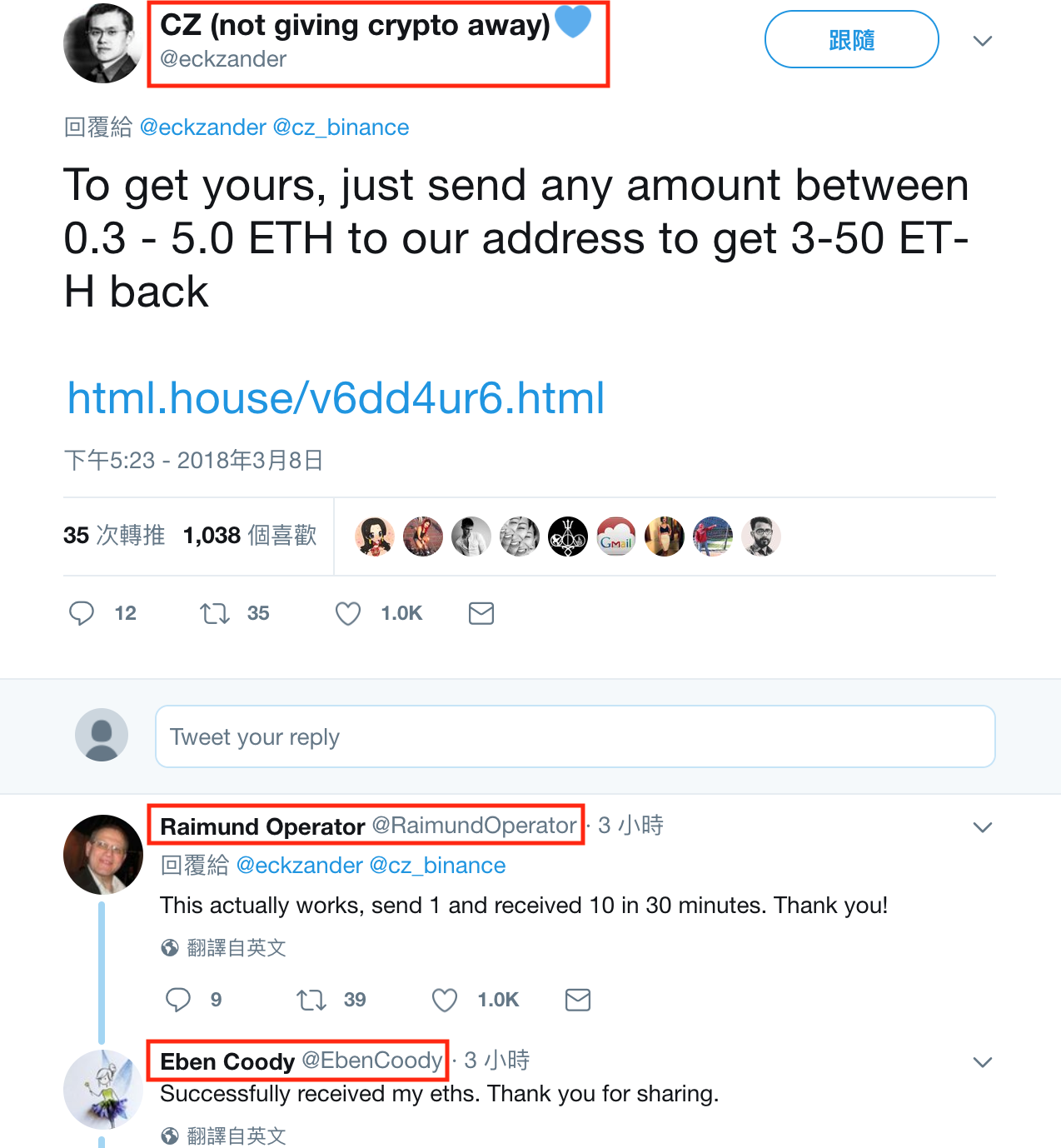

不過動作快的駭客,就在幾個小時內創建了仿冒Binance CEO 的假帳號(圖中紅框),並用假帳號回覆真正 CEO 的推文,表示將送出5000 個以太幣 ETH做為 Binance客戶的免費補償,只要用戶傳送0.3-5 ETH到指定Address,就可以立即收到 Binance 所回贈的 3-50 個ETH。為了以假亂真取信於人,駭客還建立了許多假 twitter 帳號,回覆推文說在極短的時間內就收到CEO 的慷慨贈幣,感謝推文一個接著一個,看到這些推文很難不讓人信以為真。

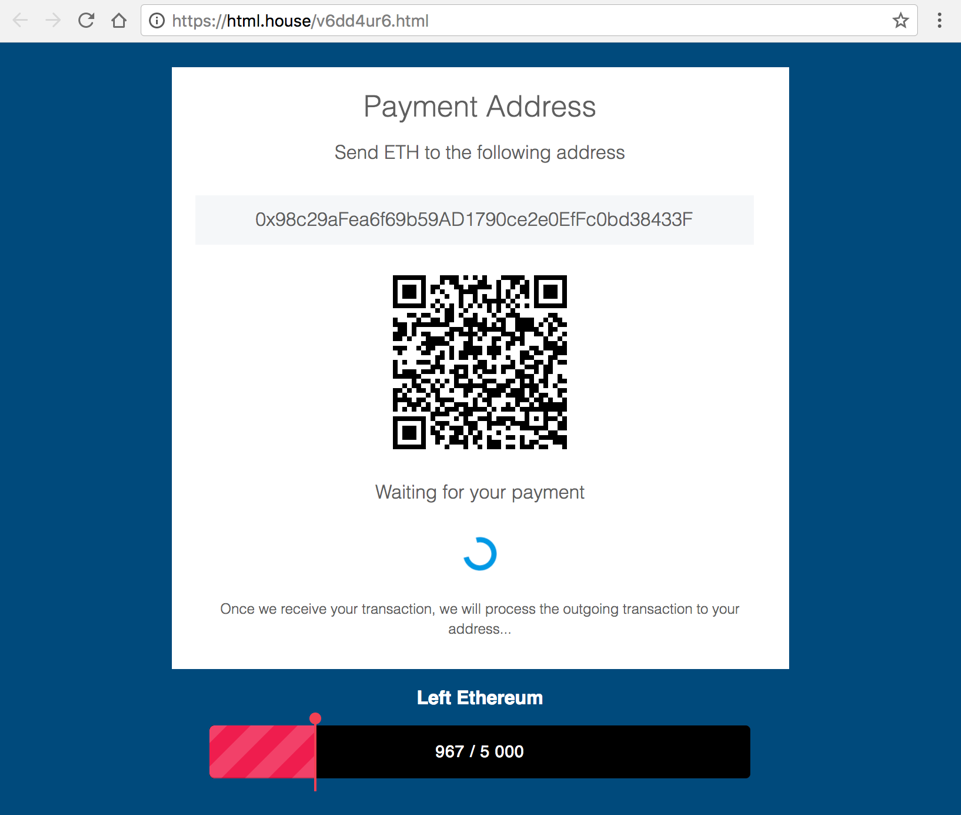

駭客用假帳號回覆真正 CEO 的推文,表示將送出5000 個以太幣 ETH做為 Binance客戶的免費補償 為了刺激人們想要獲得免費贈幣的慾望,駭客還設計了一個動態網站,顯示逐漸減少的贈幣數量,用來告訴你動作再不快一點,5000個免費 ETH 就快送完了。利用害怕搶不到所導致的思考不週來進行詐騙,也是詐騙的常見手法。

駭客還設計了動態網站,告訴你動作再不快一點,5000個免費 ETH 就快送完了 在短短一天內(3月8日),就有超過七百個tweet回覆Binance CEO 最早的官方推文,只不過90% 的回覆推文都駭客假造的,絕大多數是由一連串假帳號所發出成功收到數個到數十個免費 ETH 的感謝推文(畫面內的用戶及推文全部都是駭客假造的)。

甚至還利用假帳號,秀出戶頭畫面,證明自己收到 99 個贈幣。

駭客利用假帳號,秀出戶頭畫面,證明自己收到 99 個贈幣。

受影響程度 在3月8日的 twitter 推文中,假造的 Binance CEO 帳號總共貼出了 四個不同的以太幣轉帳 Address:

1) 0x1e3c07ce10973fcaebc81468af1d3f390d2a4c71

虛擬貨幣的特性就是所有的交易都會記錄在區塊鏈 (Blockchain) 上,所以透過以太幣的區塊鏈查詢網頁 (如: https://etherscan.io/ ) 就可以查詢有多少人轉帳到上述駭客所提供的錢包地址(下圖紅框)。先以查詢第一個錢包 address「0x1e3c07ce10973fcaebc81468af1d3f390d2a4c71」為例,綠色 IN 代表的是那個錢包把錢轉到駭客錢包以及金額,橘色 OUT 代表的是有多少錢從駭客錢包被轉到哪裡去。從這裡我們也可以看出,駭客把錢轉出 (OUT) 時,刻意把每一筆交易的轉到不同的錢包 Address (下圖藍框),提高未來把錢追回來難度。

駭客把錢轉出 (OUT) 時,刻意把每一筆交易的轉到不同的錢包 Address (下圖藍框),提高未來把錢追回來難度

照這個方法就可以把 4個駭客錢包的所有IN/OUT交易記錄從區塊鏈上調出來, 統計了一下光3月8日當天,就有 151 個用戶 (不同的錢包位址) 把錢轉給駭客,這151個用戶總共轉了353 個 ETH。以3月8日的均價來看 (1ETH = USD780),駭客在1天內就獲利 28 萬美金 (相當於820 萬台幣),相當驚人的詐騙獲利。

如何預防社群網路上的虛擬貨幣詐騙?

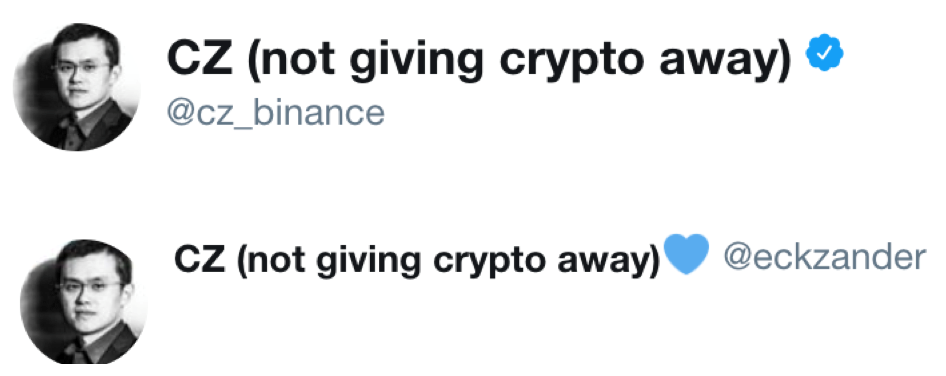

除了記住天下沒有不勞而獲這個致理名言以外,如何判斷 Twitter 帳號真假也很重要。一個通過Twitter 實名制認證的帳號 (下圖/上),在帳號旁邊會出現一個藍色圓圈打勾的圖案,反之,駭客建立的假帳號(下圖/下)幾乎不可能接受實名制認證,也就不會有前面說的認證圖案 (駭客也知道所以放了一個藍色心型圖案魚目混珠),有能力辨認詐騙帳號才免於上當。

駭客放了一個藍色心型圖案魚目混珠,有能力辨認詐騙帳號才免於上當。

詐騙說穿了就是一種社交工程攻擊,從事件最開始 Binance 交易所用戶的帳密被盜,到 Twitter 上駭客所發的贈幣假消息,都是透過社交工程手法引誘用戶受騙上當。提高企業員工及個人對於社交工程攻擊的資安意識,才能真正降低受到網路詐騙的風險。 趨勢科技提供免費的社交工程演練服務 Phish Insight,歡迎立刻試用

《延伸閱讀 》

< 虛擬貨幣攻擊 > 偽裝獵人頭公司的釣魚郵件,鎖定銀行高階主管

“你的字型需要更新” “關閉網頁後,竟還繼續挖礦?” 這些騙術讓你的電腦做牛做馬幫他人賺外快 !

趨勢科技 PC-cillin 2018 防毒軟體雲端版好強大!跟偷挖礦、勒索病毒說掰掰

PC-cillin 雲端版🔴防範勒索 🔴保護個資 ✓手機✓電腦✓平板,跨平台防護3到位