儘管網路釣魚是最古老的網路詐騙手法之一,但至今仍是企業和個人頭痛的問題。事實上,其數量似乎仍在不斷成長。根據網路釣魚防治工作小組 (Anti-Phishing Working Group) 的報告,2016 年估計高達 1 億以上的用戶,因為網路釣魚信件而被導向一個散布 Locky勒索病毒 的網站。網路犯罪集團不斷假冒各種知名服務,例如 Netflix 影音網站的用戶即曾經成為 網路釣魚攻擊的目標,許多人都被騙走了帳號和密碼。

⊙延伸閱讀:勒索病毒再度盯上追劇族,利用Netflix 帳號產生器當誘餌

有鑑於網路釣魚如此盛行,使用者務必學會如何分辨網路釣魚郵件。儘管犯罪集團會盡可能讓網路釣魚郵件看起來像真的一樣,但使用者仍有一些蛛絲馬跡可循。以下提供幾個假冒全球知名網站的網路釣魚郵件真實案例來說明使用者該注意哪些地方:

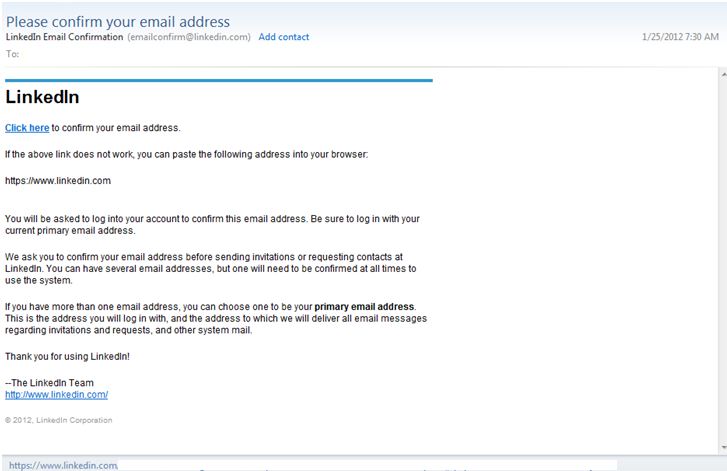

案例 1:LinkedIn -歹徒覬覦該社群網站的企業員工個人資訊

LinkedIn是一個專業人士聚集和建立人脈的社群網站,也因此成了網路犯罪集團覬覦的重要目標,歹徒覬覦它擁有上億用戶的企業員工的個人資訊。