勒索病毒最愛的醫療保健、教育、製造及科技組織

到處肆虐的勒索病毒 Ransomware (勒索軟體/綁架病毒)一般是以「亂槍打鳥」的方法感染,新興勒索病毒 Defray (由趨勢科技偵測到的 RANSOM_DEFRAY.A 及 RANSOM_DEFRAY.B) 則鎖定特定攻擊目標。報告指出,Defray 散播者利用量身訂製的社交工程(social engineering )手法,將目標鎖定在勒索病毒最愛的醫療保健、教育、製造及科技組織,特別是醫療保健業。

Defray 冒充「醫院 IT 管理者」,寄送病患報告

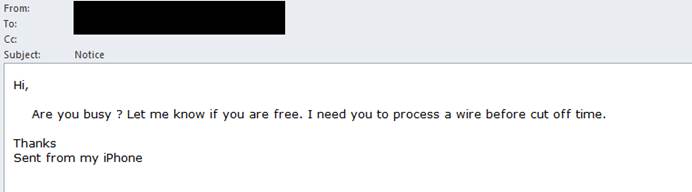

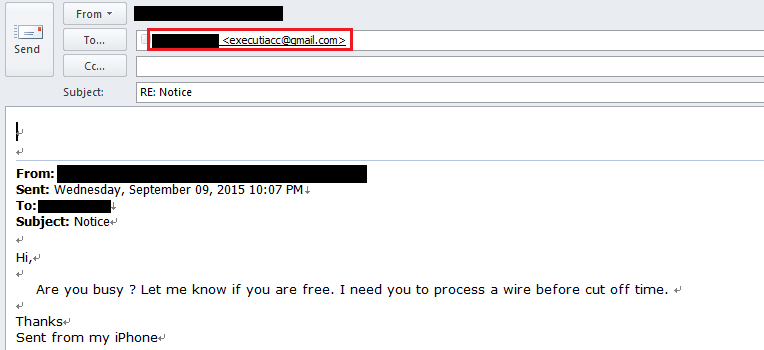

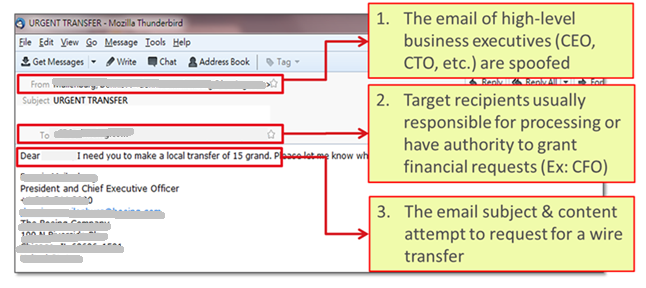

Defray 和大多數的勒索病毒一樣,透過網路釣魚(Phishing)電子郵件散播,它會嘗試強迫受害者下載惡意檔案。2016 年趨勢科技報告指出電子郵件是最常見的進入點,有 79% 勒索病毒來自垃圾郵件。

Defray冒充「醫院 IT 管理者」偽裝寄送病患報告的網路釣魚電子郵件。趨勢科技也發現有些網路釣魚郵件,偽裝成一家英國的水族公司,要求收件者報價或訂購產品,而惡意檔案上附有「官方」標誌。這些郵件的針對性及細節清楚顯示,攻擊者努力讓攻擊目標相信其真實性,而量身訂製的誘餌,顯示攻擊者正在鎖定更具體的攻擊目標。 繼續閱讀