家庭辦公室內各種缺乏資安防護的裝置,在網路犯罪集團的眼裡,可說是唾手可得的目標。這些裝置很可能被駭客入侵之後用來從事犯罪活動,或者當成進一步入侵家庭網路的跳板。

隨著新的技術不斷導入、舊的裝置不斷升級,現代化家庭的生活及工作空間每一年都變得越來越聰明。許多專業人士也因此開始在家工作或者在家透過虛擬方式經營生意。就連國際性的研討會都能從家庭辦公室環境內舉行,大型的專案也能透過線上方式在家管理和指揮,在智慧裝置的協助下,甚至能做到的還更多。只可惜,缺乏資安防護的裝置,在網路犯罪集團的眼裡,可說是唾手可得的目標,可用於從事 犯罪活動 ,或者當成進一步入侵家庭網路的跳板。

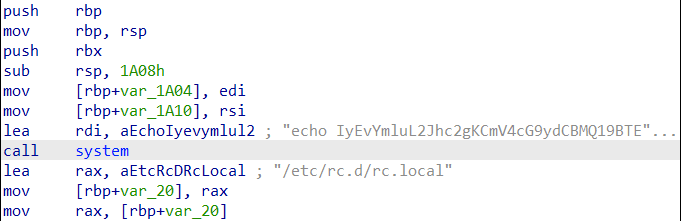

駭客之所以這麼努力攻擊智慧家庭裝置,原因在於這類裝置的數量越來越多,而且越來越強大、越來越有價值。正因如此,駭客的攻擊手法會不斷隨著科技進步而演進。今年 11 月在美國德州奧斯汀 (Austin) 舉辦的 Pwn2Own 2021 駭客大賽 (這是一個專門發掘關鍵漏洞好讓廠商能夠加以修補的競賽) 特別突顯出有關家用使用者與遠距工作者的裝置安全問題。一些原本讓企業 IT 人員從家中執行遠端管理的裝置,同樣也能用來存取企業的私密資訊,甚至讓犯罪集團用於攻擊行動。