說來有點諷刺,一些 Mac 電腦上彈出的病毒警告視窗,本身就是病毒。這些彈出式警告的目的是要利用恐懼讓你誤以為自己的電腦感染了病毒,事實上你的電腦根本沒事。不過,若你點選了這些彈出式警告,接下來可能就真的有事!

說來有點諷刺,一些 Mac 電腦上彈出的病毒警告視窗,本身就是病毒。這些彈出式警告的目的是要利用恐懼讓你誤以為自己的電腦感染了病毒,事實上你的電腦根本沒事。不過,若你點選了這些彈出式警告,接下來可能就真的有事!

瀏覽器延伸功能是可以為瀏覽器加入更多功能的輕量應用程式。知名的瀏覽器延伸功能包括用來開啟PDF檔案的Adobe Reader和觀看多媒體內容的Flash Player。

但有時瀏覽器延伸功能無法正常運作。如果你最近看到惱人的Blocked Plug-in(延伸功能無法開啟)錯誤訊息並想知道該如何處理,那麼你來對地方了!

當你在Mac上想打開某個應用程式卻遇上系統顯示「Apple無法檢查是否包含惡意軟體」時,這表示App Store尚未驗證過該應用程式,可能無法安全使用。不過有些正常應用程式也可能發生Apple驗證問題。在這篇文章中,我們會介紹如何處理「無法打開應用程式,因為無法驗證開發者」的警告訊息。

一款偽裝 iTerm2 App的應用程式會下載並執行惡意軟體,並從受害者電腦裡收集個人資料。

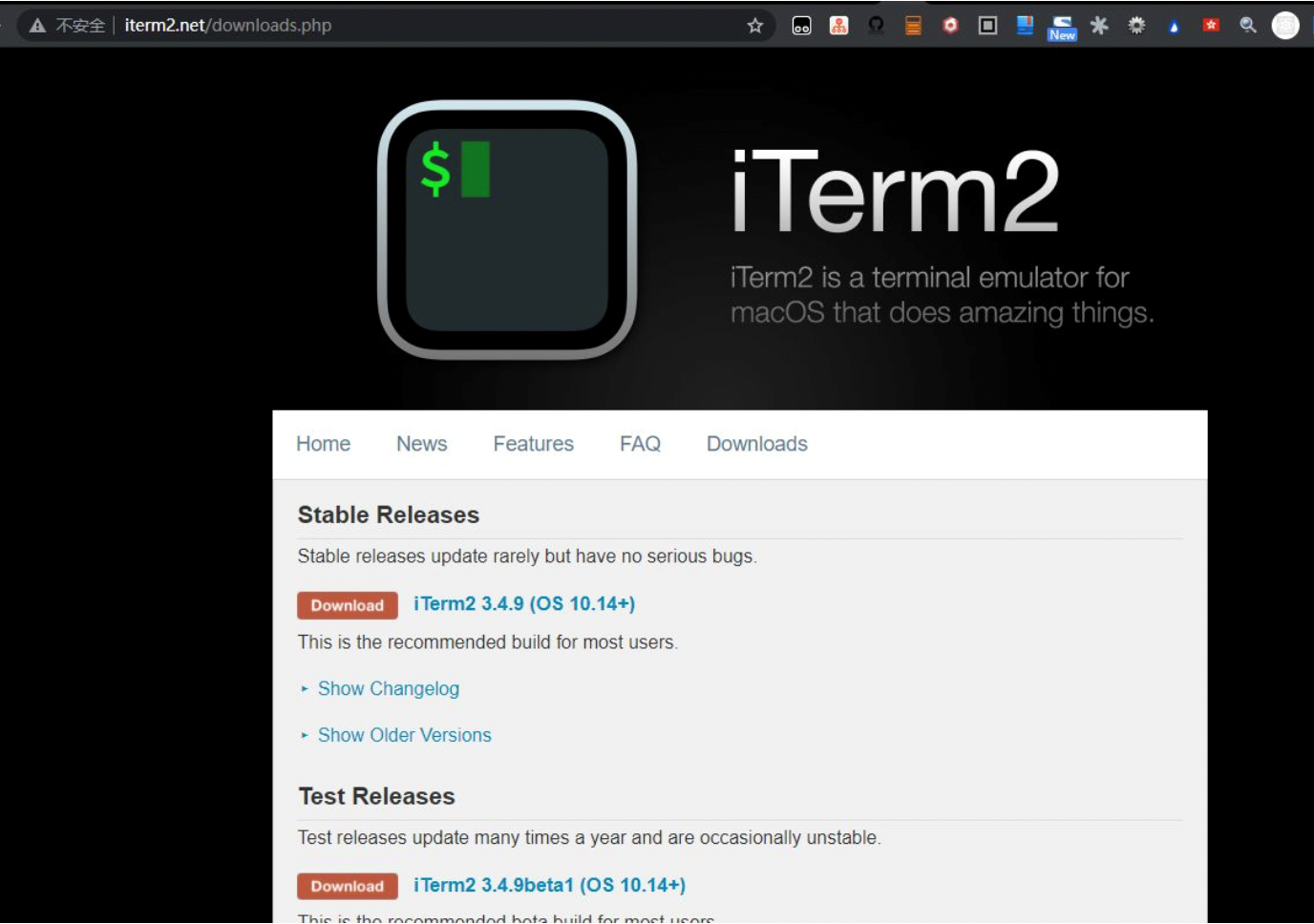

在九月初,中國問答網站知乎上有一位使用者回報搜尋關鍵字iTerm2會出現一個山寨網站item2.net,它偽裝成合法的iterm2.com(圖 1)。但透過iterm2.net上的連結會下載到惡意版本的iTerm2 App(macOS 終端模擬器)。當執行此應用程式時,它會下載並執行g.py,一個來自47[.]75[.]123[.]111的惡意Python腳本。這惡意腳本被趨勢科技偵測為TrojanSpy.Python.ZURU.A,它會從受害者電腦上收集個人資料。

一款偽裝 iTerm2 App的應用程式會下載並執行惡意軟體,並從受害者電腦裡收集個人資料。

在本月初,中國問答網站知乎上有一位使用者回報搜尋關鍵字iTerm2會出現一個山寨網站item2.net,它偽裝成合法的iterm2.com(圖 1)。但透過iterm2.net上的連結會下載到惡意版本的iTerm2 App(macOS 終端模擬器)。當執行此應用程式時,它會下載並執行g.py,一個來自47[.]75[.]123[.]111的惡意Python腳本。這惡意腳本被趨勢科技偵測為TrojanSpy.Python.ZURU.A,它會從受害者電腦上收集個人資料。

Objective-see之前發表一篇關於此惡意軟體的文章,分析了駭客如何重新封裝iTerm2 App來載入惡意的libcrypto.2.dylib。它會下載並執行其他組件,包括前面提到的g.py腳本和名為「GoogleUpdate」的Mach-O檔案(裡面包含了Cobalt Strike beacon)。這篇文章提供了惡意軟體的詳細資訊。

繼續閱讀