一款偽裝 iTerm2 App的應用程式會下載並執行惡意軟體,並從受害者電腦裡收集個人資料。

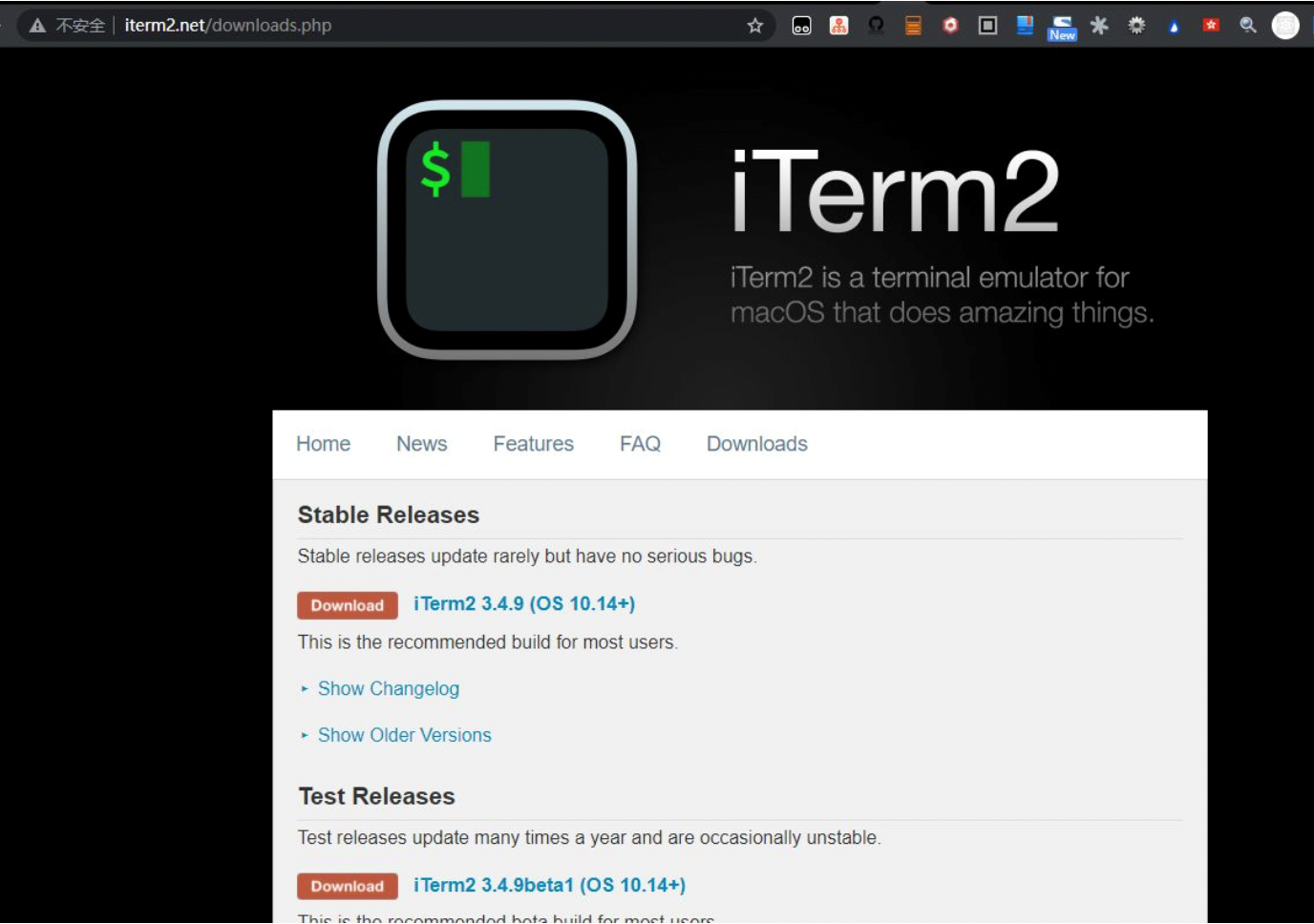

在九月初,中國問答網站知乎上有一位使用者回報搜尋關鍵字iTerm2會出現一個山寨網站item2.net,它偽裝成合法的iterm2.com(圖 1)。但透過iterm2.net上的連結會下載到惡意版本的iTerm2 App(macOS 終端模擬器)。當執行此應用程式時,它會下載並執行g.py,一個來自47[.]75[.]123[.]111的惡意Python腳本。這惡意腳本被趨勢科技偵測為TrojanSpy.Python.ZURU.A,它會從受害者電腦上收集個人資料。

一款偽裝 iTerm2 App的應用程式會下載並執行惡意軟體,並從受害者電腦裡收集個人資料。

在本月初,中國問答網站知乎上有一位使用者回報搜尋關鍵字iTerm2會出現一個山寨網站item2.net,它偽裝成合法的iterm2.com(圖 1)。但透過iterm2.net上的連結會下載到惡意版本的iTerm2 App(macOS 終端模擬器)。當執行此應用程式時,它會下載並執行g.py,一個來自47[.]75[.]123[.]111的惡意Python腳本。這惡意腳本被趨勢科技偵測為TrojanSpy.Python.ZURU.A,它會從受害者電腦上收集個人資料。

Objective-see之前發表一篇關於此惡意軟體的文章,分析了駭客如何重新封裝iTerm2 App來載入惡意的libcrypto.2.dylib。它會下載並執行其他組件,包括前面提到的g.py腳本和名為「GoogleUpdate」的Mach-O檔案(裡面包含了Cobalt Strike beacon)。這篇文章提供了惡意軟體的詳細資訊。

繼續閱讀