社群媒體名人藉著真實、不造作的自我風格,開創出屬於自己的品牌和事業。然而這些名人卻很容易吸引駭客目光,成為駭客彼此競爭的犧牲品。一名擁有

15,000 名 Instagram 追隨者的女攝影師,就是這樣的一位受害者,其 Instagram 帳號被駭客盜取之後便一去不復返。

趨勢科技深入研究該事件之後發現,駭客是藉由網路釣魚(Phishing)的手法入侵這名攝影師的 Instagram 帳號。這樣的犯案手法看起來似乎沒什麼稀奇,但值得注意的是,我們發現有某個土耳其駭客集團專挑 Instagram 名人下手。他們在盜取帳號之後,反過頭來利用 IG (Instagram )的帳號復原機制,讓受害者無法藉由帳戶復原程序救回被盜的帳號。我們已看過好幾個 15,000 至 70,000 名追隨者不等的 Instagram 帳號在被盜之後救不回來。受害者包括:知名演員、歌手,以及攝影器材出租公司老闆等等。

不僅如此,駭客還會趁機進行數位勒索,當受害人試圖與駭客聯繫想取回帳號時,駭客就會向受害者勒索贖金、裸照或類似影片。當然,駭客從不兌現承諾。事實上,這些專挑社群名人帳號下手的攻擊,完全印證了我們2019資安預測報告報告所言。

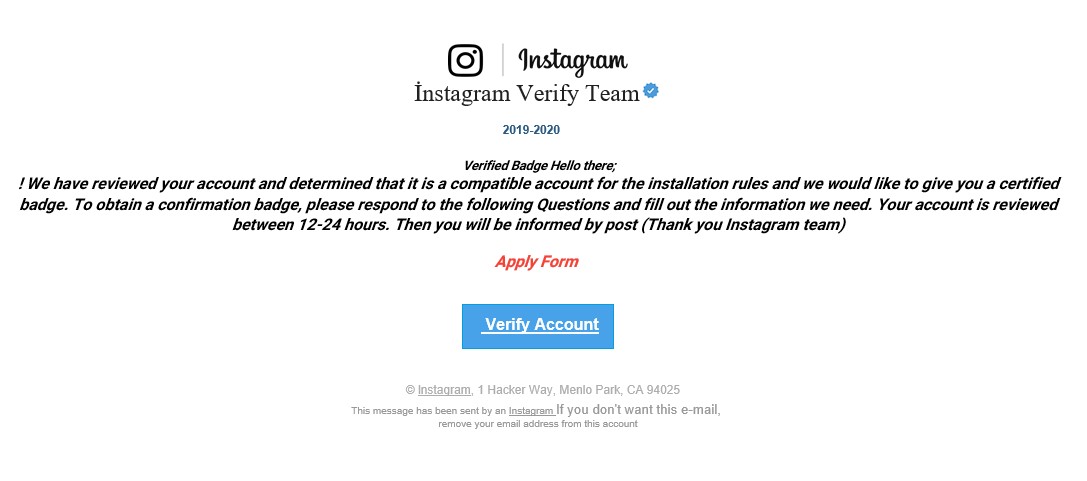

圖 2:要求使用者驗證其 Instagram 帳號的網路釣魚郵件。

假冒來自 Instagram 的網路釣魚郵件

我們在分析駭客的網路釣魚套件時發現,該套件的下載點無法使用 wget 下載,我們最後是透過偽造瀏覽器 User Agent 設定的方式才下載到該套件。駭客的攻擊程序首先是利用一封假冒來自 Instagram 的網路釣魚郵件。該郵件要求受害者必須驗證其帳號以取得驗證標章來放置在 Instagram 個人檔案上。請注意,Instagram 對這項驗證有一定的要求,而且須使用者主動要求驗證才會啟動這項程序。此外,Instagram 更不會透過電子郵件向使用者要求提供帳號登入憑證。

圖 2:要求使用者驗證其 Instagram 帳號的網路釣魚郵件。

圖 3:使用者被帶往的網路釣魚網頁 (左) 以及另一個要求使用者提供電子郵件登入憑證的網頁 (中)。當使用者輸入了自己的登入憑證之後,就會被帶往另一個顯示其個人檔案已完成驗證的網頁 (右)。

當使用者按下「Verify Account」(驗證帳號) 的按鈕時,就會被帶往一個網路釣魚網頁,該網頁會要求使用者輸入自己的生日、電子郵件和登入憑證。當我們第一次看到這個網頁時,其資料輸入欄位並無任何資料檢查機制,如果我們完全不填寫任何資料就按下送出按鈕,會再回到同樣的畫面。不過歹徒後來就加入了一些基本的資料檢查,以防止使用者送出空白表單。

此外,受害者也會被要求輸入電子郵件的登入憑證。當使用者送出資料之後,就會看到驗證完成通知,不過只有短短的四秒。這是為了讓使用者以為自己的個人檔案已通過驗證。駭客一旦取得受害者的登入憑證並進入受害者的

Instagram 個人檔案及電子郵件信箱之後,就會將一些復原帳號時所需的資訊改掉。

過一會兒,網路釣魚頁面就會再將使用者帶回 Instagram 官網,這是網路釣魚常用的一個技巧。如果受害者的瀏覽器已儲存了

cookie 並登入了 Instagram,那就會直接前往個人首頁。由於我們是在一個乾淨的環境當中測試這個網路釣魚套件,因此我們只前往到 Instagram 登入畫面。

駭客犯案模式

我們仔細研究了一下受害案例以了解歹徒的犯案動機和模式。在某個遭入侵的 Instagram 個人檔案中,駭客將受害者的使用者名稱改成「natron_raze」,這可能是用來標記該帳號已經駭入。此外,與帳號連結的電子郵件地址也被改掉。一段時間之後,電子郵件就會更換一次,其用意是要讓受害者多收到幾封 Instagram 安全機制所發出的電子郵件變更確認信件。同時,駭客還會故意破壞偷來的 Instagram 個人檔案來引起被害人注意。

圖 4:遭駭客破壞的 Instagram 個人檔案,目的是要引起被害人注意。

被盜帳號新追隨者部分來自先前遭盜取的帳號

受害者的

Instagram 帳號一旦被盜之後,該帳號馬上就多出一些追隨者。有些追隨者是假帳號,有些是先前遭駭客集團盜取的帳號,有些則是駭客自己的帳號。但我們發現,在一段時間之後,駭客會將自己的帳號從追隨者的名單中移除,但也有一些會再出現。這有可能是因為駭客覺得自己的犯案手法可能已被監控。

在某個案例當中,我們發現駭客集團向被害人要求支付一筆贖金,或提供一些裸照或類似影片,否則被盜的帳號將一去不復返。此外,駭客還會刻意竄改受害者的個人檔案以炫耀自己駭入了該帳號,如圖 4 所示。

圖 5:遭到駭入並破壞的 Instagram 個人檔案。

我們試著搜尋「Hesap Ebedi」(土耳其語,意為「帳戶永恆」) 一詞的相關資訊之後發現,某個駭客網路論壇上有人在討論該如何修改偷來的帳號才能讓原本的持有人無法救回帳號 (甚至經由 Instagram 的帳號復原程序也不行)。

圖 6:turkhackteam 論壇上討論如何盜取 Instagram 帳號的貼文。

我們已將我們研究發現通報給 Facebook 和 Instagram,不過截至本文撰稿為止,仍未收到相關回覆。

如何防範網路釣魚?

在前述案例當中,歹徒利用個人檔案上的藍色驗證標章來當作誘餌,吸引受害者主動提供自己的個人資料。而其電子郵件也精心仿冒了 Instagram 電子郵件的樣式以便看起來更加真實。以下是一些使用者和企業皆應該小心提防的網路釣魚徵兆:

- 非官方網域底下的網址。

- 看似不太正常的字體樣式 (例如:螢幕抓圖而非原始影像中的字體)。

- 文法和標點符號錯誤。

- 要求提供登入憑證的電子郵件。社群網站決不會官方安全登入頁面以外的地方要求使用者提供登入憑證。

趨勢科技產品能讓使用者和企業偵測惡意檔案及垃圾郵件,攔截相關的惡意網址以防範網路釣魚攻擊。

🔴個人用戶:

請使用趨勢科技PC-cillin 2019 雲端版

狂賀! PC-cillin 雲端版榮獲 AV-TEST 「年度最佳防護獎」 😃|

》立即免費體驗 AV-TEST 認證最棒的防毒軟體

🔴企業用戶:

請使用Smart Protection Suites 和 Worry-Free Business Security

入侵指標 (IoC):

網路釣魚攻擊相關的IP 位址:

- 185[.]27[.]134[.]212

- 104[.]24[.]119[.]10

- 2606[:]4700[:]30[::]6818[:]760a

- 2607[:]f8b0[:]4864[:]20[::]243

網路釣魚攻擊相關的網址:

- hxxps://2no[.]co/2WPr35

- hxxps://confirm[-]service[.]tk

- hxxp://instagrambluetick[.]ml/?i=1

- hxxp://instagrambluetick[.]ml/mailconfirmation[.]php

- hxxp://instagrambluetick[.]ml/confirmed[.]php

- hxxps://Instagram[.]derainbow[.]es

- hxxp://urlkisaltma[.]com/27rjN

- hxxp://urlkisaltma[.]com/farES

原文出處:How a Hacking Group is Stealing Popular Instagram Profiles 作者:Jindrich Karasek 與 Cedric Pernet (威脅研究員)