XLoader變種會偽裝成Android上的安全防護軟體,同時還會利用惡意iOS描述檔(Configuration Profile)來攻擊iPhone和iPad裝置。

新變種還會山寨日本行動電話電信商的網站), 透過簡訊釣魚(smishing),誘騙使用者下載假的手機安全防護應用程式APK檔。

惡名昭彰的XLoader 之前曾偽裝成Facebook、Chrome及其他合法應用程式來誘騙使用者下載它的惡意應用程式。趨勢科技研究人員發現了一款使用不同方式來誘騙使用者的新變種。這款新XLoader變種除了會偽裝成Android上的安全防護軟體,同時還會利用惡意iOS描述檔(Configuration Profile)來攻擊iPhone和iPad裝置。除了散播技術的改變,其程式碼的一些變化也讓它跟之前的版本有所區別。這最新的變種被標記為XLoader 6.0 (偵測為AndroidOS_XLoader.HRXD),是之前對此惡意軟體家族進行研究後的最新版本。

- [延伸閱讀]

- 手機鈴聲變成靜音?Android 間諜程式作怪! XLoader 偷打電話 、看簡訊 、暗中錄音,還會竊取銀行帳密

- Android簡訊釣魚病毒: FakeSpy竊取簡訊、帳號資料、聯絡人和通話記錄,還會散播銀行木馬

- 偏愛假冒宅配公司,超過 30 萬用戶受害的 Android 惡意程式家族:XLoader 和 FakeSpy

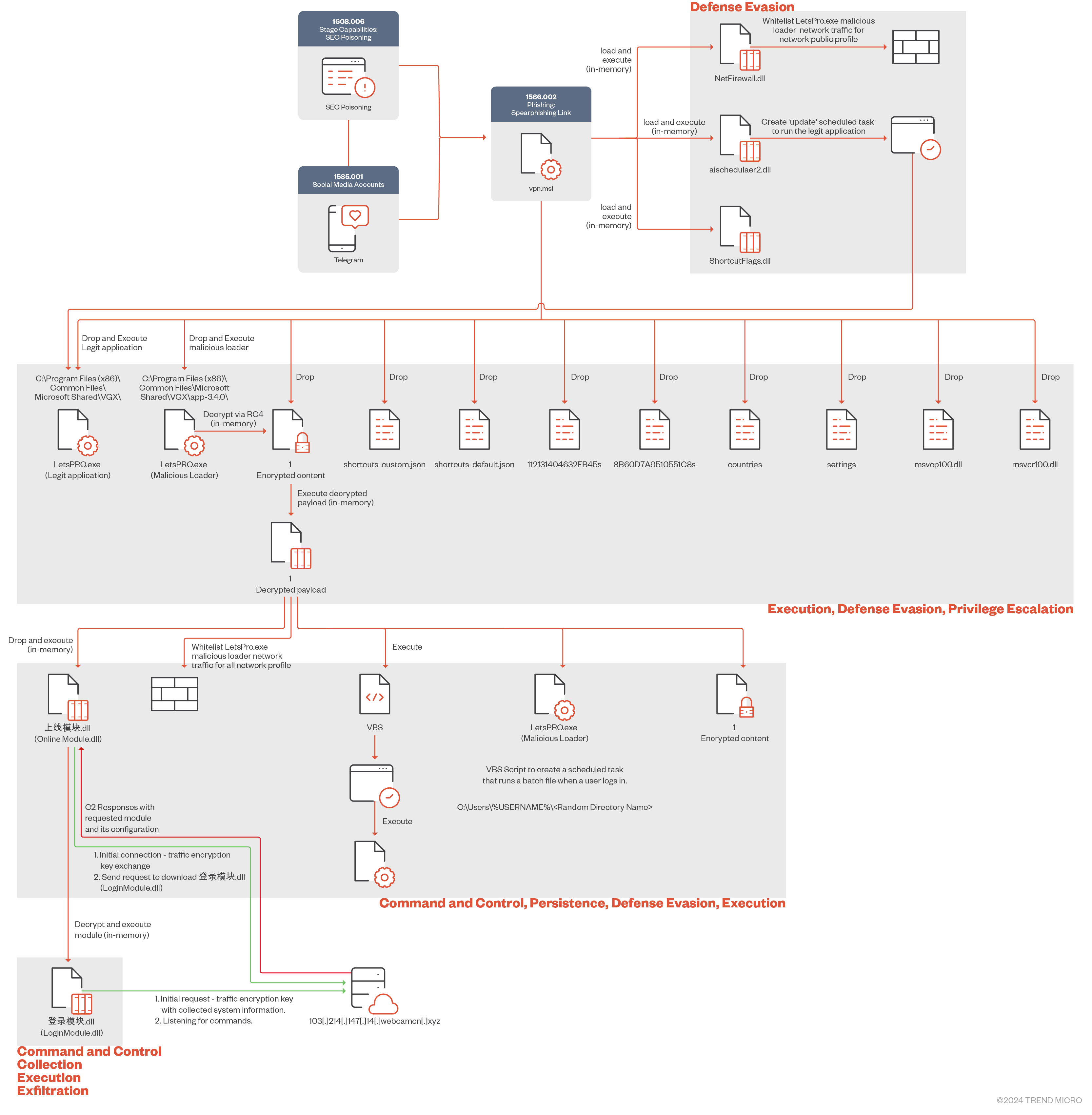

感染鏈

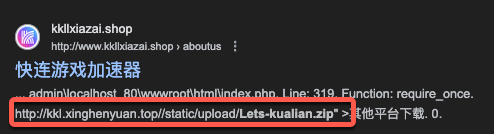

此版本的背後黑手利用了數個假網站作為託管主機(特別是會山寨日本行動電話電信商的網站)來誘騙使用者下載假的安全防護應用程式APK檔。監控此波新變種後顯示惡意網站是透過簡訊釣魚(smishing)散播。在本文撰寫時感染尚未廣泛地散播,但我們已經看到許多使用者收到了簡訊。

圖1. 託管XLoader的假網站截圖

在之前,XLoader能夠在電腦上挖掘虛擬貨幣,並在iOS裝置上進行帳號釣魚。而此波新攻擊還能根據裝置類型來提供不同的攻擊載體。

繼續閱讀

網路詐騙與真實世界犯罪已經開始出現

網路詐騙與真實世界犯罪已經開始出現