最近有網友反應 ,上網時忽然跳出通知說 Adobe Flash 版本太舊需要更新,不疑有它按下後就中了勒索病毒。本文要告訴你有哪些更新通知,其實暗藏陷阱,尤其是勒索病毒,畢竟電腦可以重灌,那些年的照片卻無法重拍……

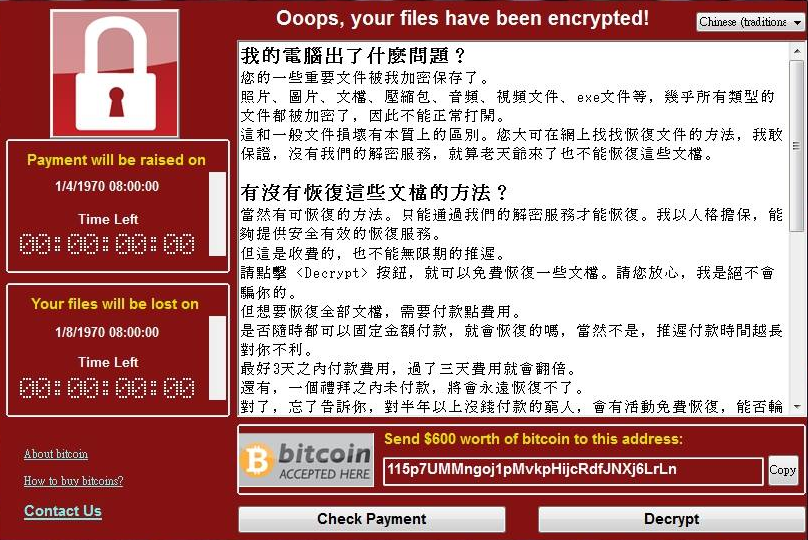

CryptXXX 勒索病毒受害者回報瀏覽過內容農場網站後出現中毒症狀,所以大型網站比較安全嗎?報導 指出攻擊者透過廣告聯盟及軟體漏洞,透過大型網站如《紐約時報》、BBC 、MSN 等的廣告,藉此安裝勒索病毒。

英國獨立報紙 The Independent 網站曾因遭到入侵 ,使得瀏覽其網站的使用者都被重導到專門感染 Angler 漏洞攻擊套件的網站。此時,使用者電腦上的 Adobe Flash Player 若非最新版本,其電腦就會被植入 TeslaCrypt 勒索病毒。類似 Locky 勒索病毒利用 Flash 和 Windows 系統核心漏洞散播 , 類似這樣的事件時有所聞,保持作業系統、Adobe Flash、瀏覽器等重要軟體更新是防範漏洞攻擊、保障系統安全的方式之一,但趨勢科技提醒大家,安裝更新通知請睜大眼:保持作業系統及應用程式更新可防漏洞攻擊,但別更新到勒索病毒!

.

Windows /Adobe Flash 更新通知、出現藍屏、網頁變亂碼、假技術支援真詐騙….駭客裝神弄鬼常見 6 招

上網正開心突然跳出警告訊息,你會怎麼辦?猜猜看以下有哪些是駭客裝神弄鬼的詐騙伎倆:

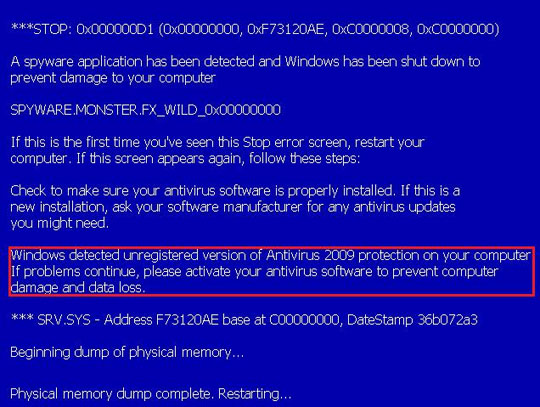

□出現黑畫面,跳出電腦中毒警告訊息

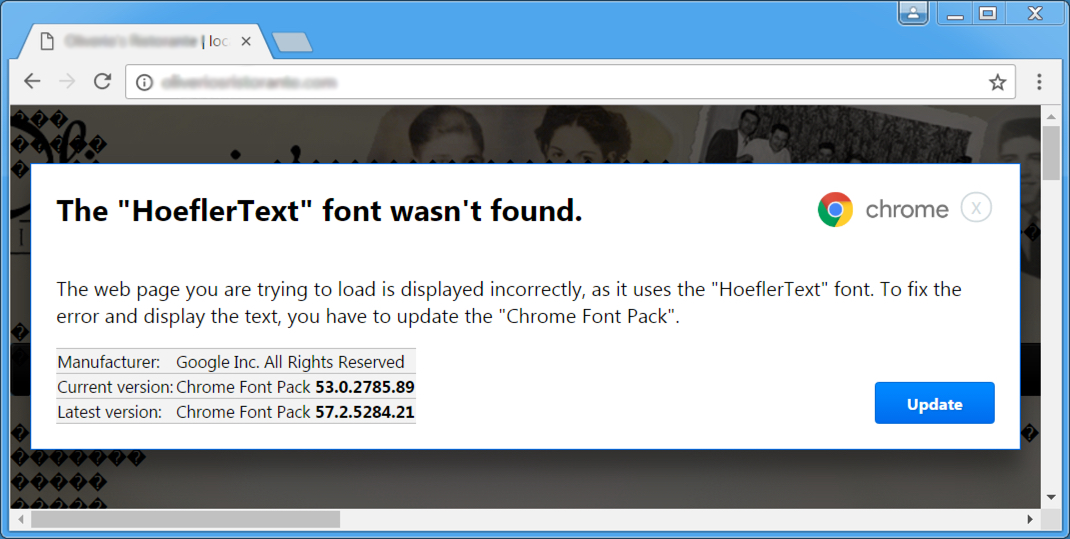

□出現亂碼,跳出”找不到字形”對話框;警告必須立即升級

□ 跳出”Windows 或 Adobe Flash 更新通知”對話框

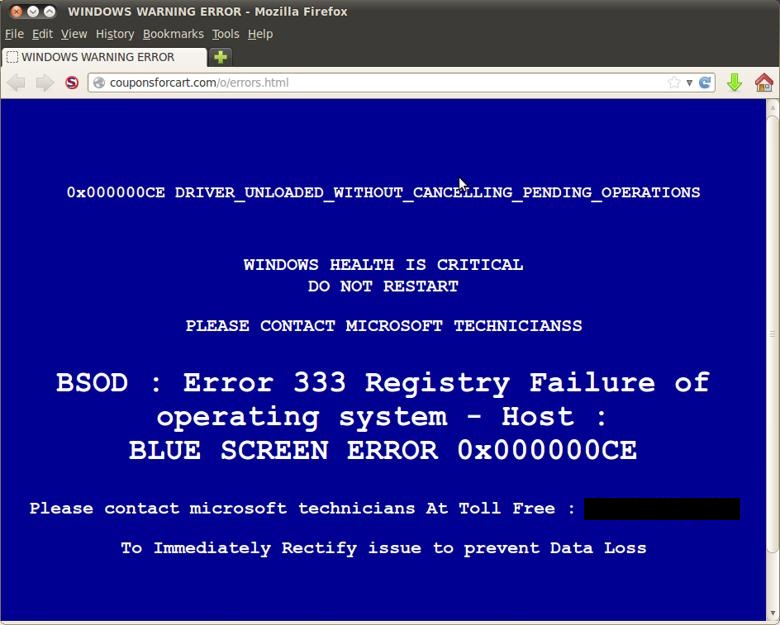

□ 出現訊息:「Windows 出現重大問題。千萬別重新開機。立刻跟我們聯絡!」

□手機跳出「你感染病毒導致電池損壞」

□「恭喜!!!你是今天的幸運用戶,能獲得一台蘋果iPhone…」

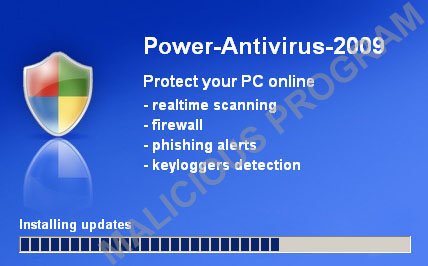

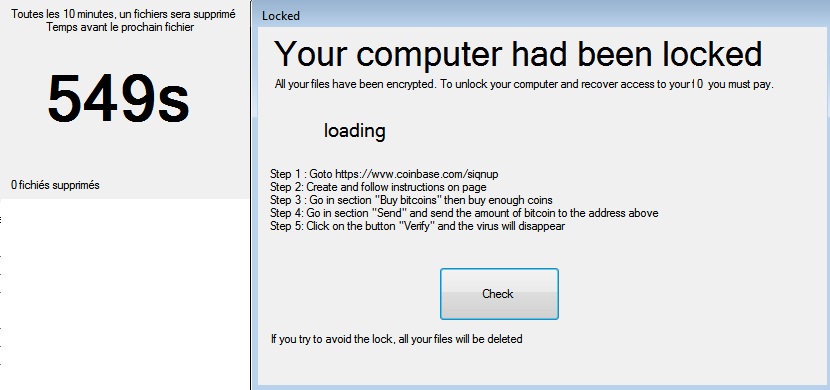

上述有些是假防毒軟體 (FakeAV),有兩個是勒索病毒 Ransomware (勒索軟體/綁架病毒),有一個所謂的技術支援詐騙,一個惡意廣告,還有一個騙個資的網路釣魚。以下列出這幾個案例的相關報導摘要與防治之到:

2013 年刑事局接獲報案得知,新北市王姓女研究生(廿四歲)點擊網路釣魚 (Phishing)

編按:其實這些畫面可能是螢幕保護程式,請參考:當機又重開機!原來是流氓軟體利用螢幕保護程式製造恐慌 )

進化版能測知目標電腦上執行的作業系統版本,然後跟著調整相對應的詐騙介面。

當機與重新開機假畫面其實是螢幕保護程式 其實這招勒索病毒也常用,而且還會搬出警察大人嚇唬大家:警察勒索軟體謊稱與防毒廠商簽署國際條約,惡意鎖定受害者電腦勒索贖金 ,另一個案例是警方:你因觸犯法規電腦遭鎖定,必須支付罰款才能解除鎖定

之前本落格有提醒大家 Chrome 彈出「找不到字型」視窗,別急著按更新,勒索病毒假冒的 ! 另一隻 GC47 ( Ransom_HiddenTearGCFS.A)病毒 有異曲同工之妙,它會顯示一個假的 Windows 升級視窗來誘騙使用者下載惡意程式。

佯稱請使用者更新 Chrome 字型套件的彈出視窗 《延伸閱讀》收到 Facebook訊息的 Adobe Flash更新影片,請當心是詐騙!!

PC-cillin 2017雲端版除針對勒索病毒提供「3+1多層式防護」外,更提供密碼管理、SSL 網站安全憑證偵測、以及社群隱私防護三大獨家功能,跨平台跨裝置全面保護消費者遠離威脅!!即刻免費下載

應用程式執行時顯示的警告視窗

某個遭到感染的網站所顯示的假警告訊息。

詐騙步驟:

STEP1:瀏覽網頁時,跳出以「問卷調查」為名的彈跳式視窗

STEP2:只要協助回答幾個簡單問題,有機會得到iphone手機

STEP3:問卷最後要求填寫個人資料以進行抽獎,填入Email資料後會自動發送一封確認信,還會給你一組抽獎序號,讓你可以繼續幫忙推廣,甚至宣稱推薦更多人中獎率越高。

STEP4:這類網站用意是獲得民眾個資後再轉賣,民眾陸續可能會接到一些廣告、行銷、詐騙等電話

遇到彈出警告視窗該怎麼辦?

上網時.若瀏覽網頁突然跳出奇怪的視窗或畫面,無論是恐嚇中毒或是恭喜你得獎,請先不要過於驚慌/驚喜。趨勢科技 資深技術顧問簡勝財建議: 「馬上將網頁或瀏覽器關閉!千萬不要亂點奇怪的連結或按鈕。若真的不小心點了,若出現要安裝某某軟體,或是要輸入帳號密碼等個人資訊。請直接關不要安裝或輸入個資。 部分勒索病毒會利用軟體漏洞進行攻擊。因此建議要定期更新軟體修補程式或更新程式,除此之外最好的防護是透過防毒軟體 協助攔阻這類攻擊事件。」

6 招防範技術支援詐騙

技術支援詐騙經常利用各種伎倆來操弄受害者的心理。以下是防範這類詐騙的一些祕訣:

防範技術支援詐騙最有效的辦法就是熟知其常用的攻擊伎倆 。

請記住,真正的技術支援人員不會主動打電話給您。您必須自己向他們求助。因此,小心那些不請自來的電話。假若您必須聯絡技術支援人員,請務必確認您手上的電話是對的。請直接前往服務廠商的官方網站來查看他們的支援專線電話號碼。

若您的螢幕已經被鎖住,然後畫面出現一個惡意廣告,千萬別驚慌。您通常只需利用 Windows 的「工作管理員」來終止瀏覽器的執行程序即可輕鬆化解。切記千萬別撥打廣告上的熱線電話。若您在公司裡面,請聯絡您的 IT 部門。

若您聯絡上的支援人員一開始就要求您讓他們從遠端存取您的電腦,請提高警覺。遠端存取一般來說都更高階的技術人員才會做的事,而非接電話的第一線人員。

若您已經上當,請盡快採取行動。若您已經把信用卡資料給了對方,請立刻聯絡您的發卡銀行。若您已經授權給對方進行遠端存取,請馬上變更您的電腦登入密碼。

安裝一套有效且正派的防毒軟體 來避免系統連上惡意網站。若您已經安裝,切記隨時保持防毒軟體更新。唯有保持更新,才能讓您的軟體具備最完整的防護來防範最新的惡意網站。