Bad Rabbit並不只是一般的勒索病毒,還隱藏了強大的魚叉式網路釣魚活動

NotPetya看起來像勒索病毒,其實真正意圖是破壞受害者系統

雙重攻擊:當一起攻擊掩蓋另外一起攻擊

有時候雙重出現可能是件好事:像是你最喜歡的球隊連勝兩場比賽,或是販賣機一次掉出兩包零食等都是。不過當提到網路安全,雙重攻擊指的是面對一起威脅的影響時又遭受到另外一起攻擊。

在網路安全方面,許多組織都關注在解決單一弱點或是會遭受攻擊的漏洞,認為這樣就足夠阻止攻擊。雖然有時這是真的,但今日的駭客手法更加複雜,也比過去的網路犯罪份子更加執著。如果一條路走不通,駭客會繼續改變戰略直到能夠成功入侵系統。

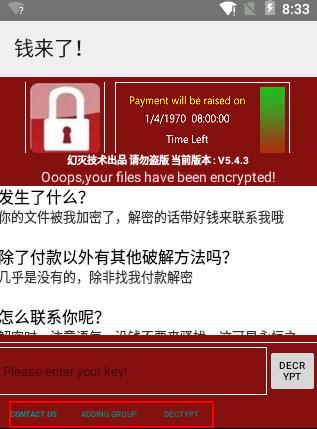

在最近出現了一種新型態的攻擊,它利用了兩起獨立的惡意軟體攻擊。這做法是用一起攻擊來吸引注意力,好掩蓋另一起惡意軟體的活動,讓它不被注意到 – 提供另一條途徑來進行感染,或是竊取資料及其他知識產權。駭客通常會利用特別明顯的勒索病毒 Ransomware (勒索軟體/綁架病毒)作為第一起攻擊,這是雙重攻擊模式理想的吸引注意力工具。這種做法將會越來越頻繁,持續到2018年。

不過這種攻擊究竟看起來如何?當網路安全面臨這類雙重攻擊時,組織該如何保護自己?讓我們來看看當一個攻擊掩飾另一起攻擊時是什麼樣子:

Bad Rabbit並不只是一般的勒索病毒,還隱藏了強大的魚叉式網路釣魚活動

最近用一起攻擊掩飾另一起更具破壞性駭客活動的例子用的是Bad Rabbit(壞兔

子)。這勒索病毒在2017年秋天首次出現,跟據Hacker News的報導,它在俄羅斯和烏克蘭感染了超過200個組織。Bad Rabbit利用了NSA被Shadow Brokers駭客集團外流的漏洞攻擊碼,迅速地滲透受害者的網路並進行擴散。

其他最近知名的勒索病毒像NotPetya用的是EternalBlue。Bad Rabbit使用EternalRomance RCE來進行惡意活動。它所攻擊的是微軟Windows 伺服器訊息區塊(SMB)的漏洞,標識為CVE-2017-0145。這個漏洞會影響Windows端點間的資料傳輸,並且讓駭客可以繞過安全協定來進行遠端程式碼執行。

當攻擊出現時,研究人員發現感染始於中毒俄羅斯媒體網站的偷渡式下載(drive-by download),利用假Flash播放程式來安裝惡意軟體。

不過研究人員很快地從感染案例中發現Bad Rabbit並不只是一般的勒索病毒:這病毒還隱藏了一起強大的魚叉式網路釣魚活動。

“當Bad Rabbit散播時,一些烏克蘭的機構也同時被網路釣魚攻擊所鎖定”KnowBe4的作者Stu Sjouwerman寫道。“這些攻擊活動的目標是金融資訊和其他敏感資料。”

Bad Rabbit(壞兔子)勒索病毒只是煙霧彈,它覬覦的是珍貴的商務機密

這樣一來,最初的Bad Rabbit勒索病毒只是個煙霧彈,用來掩飾鎖定特定對象的針對性攻擊。

烏克蘭國家網路警察主管Serhiy·Demedyuk稱這為 “混合攻擊”,並指出第一波攻擊吸引了大部分的關注,讓第二次攻擊能夠成功取得“災難性的結果”。

不要被愚弄:Bad Rabbit一開始出現是利用Windows漏洞,但它實際上掩飾了一起強大的魚叉式網路釣魚攻擊。 繼續閱讀

最近

最近