- 南韓遭駭客攻擊事件,引發中外媒體大量報導(圖為壹電視報導)

• 2013 年 3 月 20 日在韓國發生什麼?

在 3 月 20 日下午,多家韓國民間企業遭受數次攻擊,業務運作嚴重中斷。此次事件的開始是受害企業內部數台電腦黑屏,網路凍結,造成電腦無法使用。

*本事件有一說為南韓 DarkSeoul 大規模APT攻擊事件)

4月中事件調查出爐,報導說北韓至少策畫了8個月來主導這次攻擊,成功潛入韓國金融機構1千5百次來部署攻擊程式,受駭電腦總數達4萬8千臺,這次攻擊路徑涉及韓國25個地點、海外24個地點,部分地點與北韓之前發動網路攻擊所使用的地址相同。駭客所植入的惡意程式總共有76種,其中9種具有破壞性,其餘惡意程式僅負責監視與入侵之用,相關報導:

韓國320駭客事件調查出爐,北韓花8個月潛入企業千次部署攻擊

• 誰在此次攻擊事件中受到影響?

數家韓國媒體與金融機構的網路受到影響,尤其是媒體,據報導他們的業務運作受到嚴重中斷,要完全恢復至少需要4至5天。

• 攻擊者的意圖為何?

目前還不知道攻擊者的動機,但是攻擊造成的影響是終端正常業務運作,表明了這是一次破壞行動。如果不知道攻擊者的真面目,很難去判定此次攻擊的意圖為何。

• 攻擊活動如何開始? 相關的惡意軟體如何入侵?

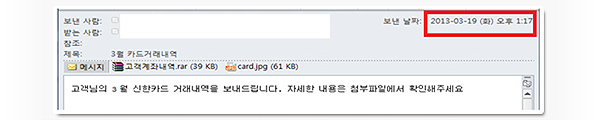

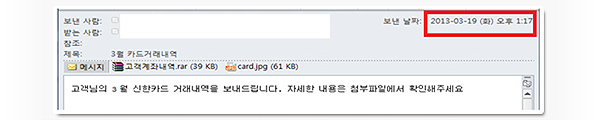

一封偽裝成三月份信用卡交易紀錄的郵件被送給被害者,該郵件包含兩個附件,一個是無害的 card.jpg,另一個是惡意的 .rar 文件,文件名寫著「您的帳戶交易歷史」

韓國遭駭客攻擊的社交工程信件

韓國遭駭客攻擊的社交工程信件

• 此次攻擊事件的感染途徑為何?

附件的 .rar 文件是一個 downloader,它會連接數個惡意 IP 地址並下載 9 個文件。企業內部的中央更新管理伺服器也遭受入侵而被植入惡意程序,更新管理機制讓這個惡意程序能夠相當快速地散播到所有連接此伺服器的電腦。該惡意程序會新增數個組件,其中包含一個 MBR (主開機記錄,Master Boot Record) 修改器。

• 在終端電腦上發生什麼?

這個 MBR 修改器,經趨勢科技偵測分析,定名為 TROJ_KILLMBR.SM 惡意程序。該惡意程序被設定在 2013 年 3 月 20 日執行,在這個時間之前,它只是安靜地存在系統之中。當設定的時間到達之後,TROJ_KILLMBR.SM 覆蓋MBR並且自動重啟系統,讓此次破壞行動能夠生效。它並且利用保存的登入訊息嘗試連接 SunOS、AIX、HP-UX 與其他 Linux 伺服器,然後刪除服務器上的 MBR 與文件。

對於Windows Vista 或是更新的版本,它會搜尋所有固定或移動硬碟中文件夾裡的全部文件,用重複的單詞去覆蓋文件,然後刪除這些文件與文件夾。在根目錄的文件是最後被覆蓋的。對於比 Windows Vista 舊的操作系統,它會覆蓋所有固定或移動硬碟的開機引導紀錄 (boot record)。

• 在 3 月 20 日之前有沒有對於此事攻擊事件的提前預警?

在一個趨勢科技的客戶環境中,我們能夠判斷至少在一天前,也就是 3 月 19 日,他們就已經遭遇了這個威脅。然而藉由趨勢科技威脅發現設備 DDI 的協助,他們能夠提早知道並且採取防禦措施。

• 趨勢科技對於此次攻擊事件提供什麼保護?

趨勢科技 DDI 利用偵測到相關郵件中的惡意附件,啟發式偵測名稱為 HEUR_NAMETRICK.B,我們也提供特徵碼去查殺 MBR 修改器,同時我們能夠偵測此次攻擊相關的所有 URL 與垃圾郵件。

• 趨勢科技客戶在此次事件中有受到影響嗎?

趨勢科技 DDI 能夠利用啟發式偵測與沙盒分析提示與此次攻擊相關郵件中的惡意附件。由於 DDI 提供的訊息,客戶能夠提早採取預防措施,防止威脅影響他們的系統。

面對 APT 攻擊企業該怎麼辦呢? 這是我們的建議

• 確保重要主機的防護及安全

。 駭客企圖利用具有中控管理的程式來散播惡意程式,所以包含防毒軟體、資產管理、軟體派送及 AD 等等,因此做好主機保護很重要。

。 程式本身也必須做好防護,以免成為攻擊的管道。 繼續閱讀