在本系列的前一篇 當中,我們討論到穿戴式裝置的分類。接下來,我們將探討這些裝置可能遭受的攻擊。

視裝置的類型而定,其遭受攻擊的可能性差異很大,並且隨著攻擊可能發生的地點而異。不過,使用者受到實質傷害的可能性,會隨著您遠離裝置而降低。當攻擊不再以裝置為目標時,其焦點將轉移到資料的竊取。

低使用者風險、高可行性的攻擊

這些攻擊較容易成功,但對於使用者的影響有限。在這類案例中,駭客會攻擊雲端服務業者來竊取資料。

圖 1:駭客入侵雲端服務業者來竊取資料。

使用者帳號通常僅有一道認證機制把關,一般來說就是密碼。駭客會利用一些技巧,例如透過「忘記密碼?」的機制、鍵盤側錄程式、利用使用者其他已被破解的帳號密碼,或者使用暴力破解方式,來試圖進入雲端帳號以取得資料。

駭客一旦進入使用者的帳號,就能取得穿戴式裝置上傳的資料,對使用者有更深入的了解,進而量身訂製一些詐騙郵件。這樣的手法已不是新聞:當比特幣 (Bitcoin) 交易網站 MtGox 在 2011 年發生資料外洩時,其使用者即遭到了一些金融相關服務的詐騙。由於目標是比特幣使用者,因此歹徒認為使用者對金融相關的詐騙比較可能感興趣,而非減肥產品。

這類詐騙的歹徒通常是有能力製作惡意程式的網路犯罪集團,其主要收入來源是垃圾郵件和廣告活動。專門竊取資料的駭客也可能利用這類攻擊來取得可販售的資訊牟利。

中使用者風險,中可行性的攻擊

這類攻擊危險性較高,雖然不難成功,但對使用者的衝擊也有限。在這類案例中,駭客會入侵中介裝置來擷取原始資料。此外,也可能利用中間人攻擊 (man-in-the-middle) 的方式,扮演網路與實體裝置之間的橋梁,篡改來自網際網路或區域網路的資料。

要達成這項目的,最簡單的方式就是在系統上安裝一個木馬化的廠商 App 程式。今日,要在 Android 行動裝置上安裝惡意的 App 程式有很多方法。大部分的駭客都會透過第三方 App 程式商店來散布這類程式。

駭客的目標,是要蒐集更多有關攻擊目標的資訊,以便安裝最適合攻擊目標的惡意程式。例如,惡意程式攻擊可能會先鎖定 Google Glass 應用程式,利用該程式來隨時掌握使用者的行蹤。接著,惡意程式再另外下載一個惡意的 App 程式來根據使用者所在地點從事點閱詐騙。

另一個例子是利用連接「輸入型」穿戴式裝置的 App 程式來查看使用者的健康狀況 (是否為運動健將或稍動一下就累等等)。這項資訊可以讓歹徒篡改一些廣告來顯示「更貼近使用者需求」的廣告 (如:附近的健身房、高蛋白素、減肥藥等等,視使用者的健康狀況而定)。

圖 2:根據從穿戴式裝置蒐集到的資訊提供針對性廣告。

另一種可能的情況是,惡意程式會偵測使用者 Google Glass 準備顯示的資訊,然後替換成廣告、垃圾訊息、或其他內容。

駭客也可利用使用者的定位資訊來顯示適合當前位置的廣告或垃圾訊息。值得注意的是,駭客有許多不同方法來取得使用者所在位置。若駭客需要歷史資料 (過去造訪地點),就可能需要利用一個惡意程式來避開手機的權限管制 (因為並非所有 App 程式都能存取定位資料)。另一種更簡單的方法是直接從穿戴式裝置取得。不過,裝置上可能並無歷史資料,因為裝置通常只記錄目前所在位置。

在這種情況下,駭客的賺錢方式是透過垃圾郵件/廣告活動或是點閱詐騙。這些很可能是廣泛性的攻擊而無特定目標。

下一篇 ,我們將探討第三種攻擊類型以及另一個潛在的攻擊管道。

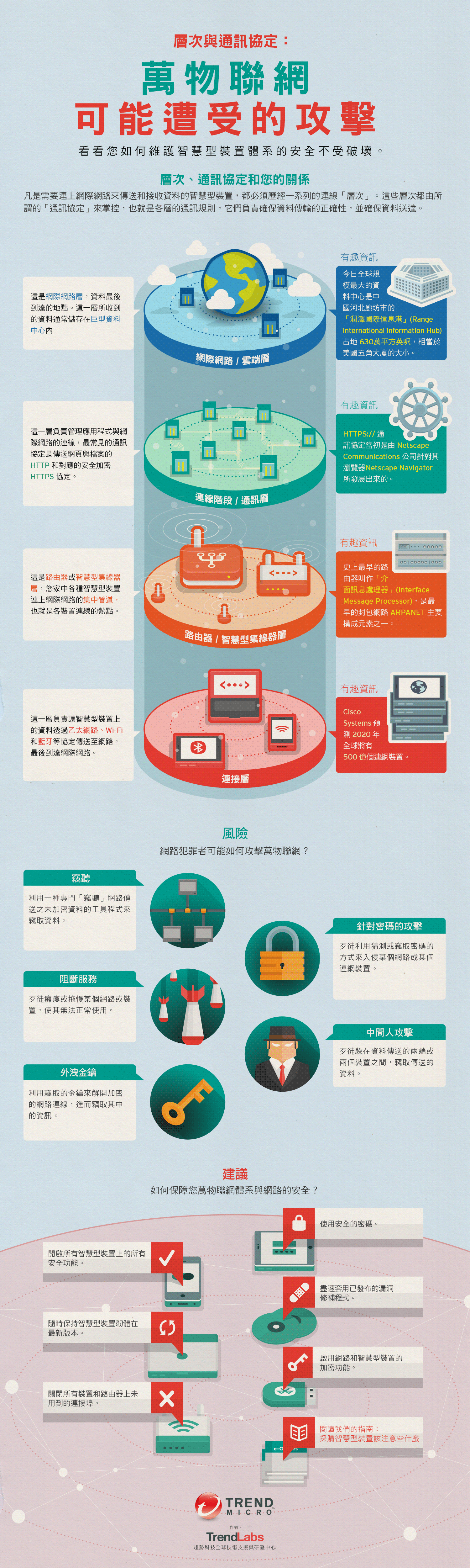

如需更多有關穿戴式裝置的資訊,您可以參閱「穿戴式裝置的時代,您準備好了嗎?(Are You Ready For Wearable Devices?) 」一文以及「穿戴式裝置徹底剖析 (The Ins and Outs of Wearable Devices) 」這份圖文解說。如需更多有關智慧型裝置的資訊,您可以造訪我們的「萬物聯網(IoE ,Internet of Everything)中文入網站 。

◎原文出處:https://blog.trendmicro.com/trendlabs-security-intelligence/the-security-implications-of-wearables-part-2/ 作者:David Sancho (資安威脅高級研究員)