Octo是最近出現具有遠端存取能力的新銀行木馬。這隻Android安卓手機病毒能夠竊取你的銀行資料、劫持你的裝置,並且可以透過遠端存取在手機上進行詐騙。

Octo會將手機螢幕亮度設為零並開啟“請勿打擾”模式,完全靜音通知並讓受害者認為自己的手機已經關閉。這使得受害者並不知道網路犯罪分子此時正在手機上進行搜尋、下載私人資料、瀏覽網頁、使用應用程式等動作。

繼續閱讀Octo是最近出現具有遠端存取能力的新銀行木馬。這隻Android安卓手機病毒能夠竊取你的銀行資料、劫持你的裝置,並且可以透過遠端存取在手機上進行詐騙。

Octo會將手機螢幕亮度設為零並開啟“請勿打擾”模式,完全靜音通知並讓受害者認為自己的手機已經關閉。這使得受害者並不知道網路犯罪分子此時正在手機上進行搜尋、下載私人資料、瀏覽網頁、使用應用程式等動作。

繼續閱讀趨勢科技發現了好幾個會在用戶不知情下,訂閱加值服務的Joker相關新應用程式。該惡意軟體已經從 Google Play商店移除1,700多個有問題的應用程式

Joker拿出了更多把戲:就跟過去的攻擊一樣,新的Android惡意應用程式會在未經使用者同意就訂閱加值服務。

Joker(又被稱為Bread)是長期針對Android裝置的惡意軟體。該惡意軟體從2017年開始出現,到2020年初Google已經從Play商店移除1,700多個有問題的應用程式。但隨後惡意軟體製造者又上傳了更多樣本,如Zscaler所發現的那些。

趨勢科技之前的研究發現其會利用GitHub來隱藏惡意檔案的變種,藉此躲避偵測,讓新變種潛入Google Play。

因為它們與早期樣本的相似,我們懷疑這些應用程式並非是個別的單一攻擊,而是整體威脅活動的一部分。

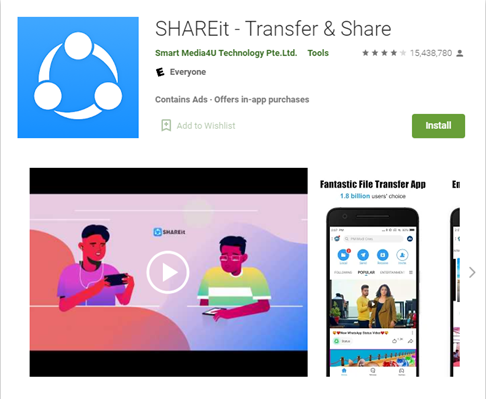

趨勢科技在免費跨平臺檔案分享程式 SHAREit (「茄子快傳」)應用程式發現了漏洞。這些漏洞可以被惡意用來取得使用者的敏感資料,執行任意程式碼並可能導致遠端程式碼執行。此應用程式有超過10億次的下載量。

在名為SHAREit的應用程式中發現的這些漏洞可以被惡意用來取得使用者的敏感資料,並讓惡意程式碼或應用程式能夠用SHAREit的權限來執行任意程式碼。它們還可能導致遠端程式碼執行(RCE)。在過去,可用來從使用者裝置下載和竊取檔案的漏洞往往與應用程式相關聯。當應用程式允許傳輸和下載如Android Package(APK)等各式類型的檔案,非預期的程式缺陷就可能導致這些功能出現漏洞。

SHAREit在Google Play上有超過10億次的下載量,並被評為2019年下載次數最多的應用程式之一。這些漏洞已經通報給了Google。

在追踪Earth Empura(也被稱為POISON CARP/Evil Eye)時,趨勢科技發現了一個未被記錄過的Android間諜軟體並命名為ActionSpy(趨勢科技偵測為AndroidOS_ActionSpy.HRX)。在2020年第一季,我們觀察到Earth Empusa駭客集團針對西藏和土耳其使用者的攻擊活動,然後又將觸手伸到了台灣。據報他們的攻擊活動是透過入侵Android和iOS行動裝置來針對維吾爾族相關受害者。這個駭客集團已知會使用水坑攻擊,但最近我們也觀察到他們用網路釣魚(Phishing)攻擊來散播惡意軟體。

用來感染行動裝置的惡意軟體被發現與2016年以來一連串的iOS漏洞攻擊鏈攻擊有關。在2020年4月,我們注意到一個釣魚網頁偽裝成一款西藏Android熱門影片應用程式的下載頁面。這釣魚網頁看起來是拷貝自第三方網路商店,可能是由Earth Empusa建立。會這樣推論的原因是網頁注入的惡意腳本之一託管在該駭客集團所有的網域。我們在檢查下載的Android應用程式後發現了ActionSpy。

ActionSpy可能從2017年開始就已經存在,這是個能夠讓攻擊者從受感染裝置收集資訊的Android間諜軟體。它還具備一個模組來用Android無障礙功能從四個即時通應用程式收集聊天紀錄以監聽即時通訊息。

Earth Empusa使用網路釣魚頁面的方式跟我們最近報導過的毒化新聞行動(Operation Poisoned News)類似,一樣用新聞網頁作為誘餌來對行動裝置進行漏洞攻擊。Earth Empusa還會用社交工程誘餌來誘騙目標瀏覽釣魚網頁。我們在2020年3月發現他們的伺服器出現了拷貝自維吾爾族相關新聞網站的新聞網頁。所有網頁都被注入腳本來載入跨站腳本框架BeEF。我們懷疑當目標受害者瀏覽上述網站時,攻擊者會利用該框架來派送惡意腳本。不過當我們試著瀏覽上述釣魚網頁來進一步調查時並沒有發現腳本出現。這些網頁的散播機制目前仍不清楚。

在 2020年4月下旬繼續進行調查時,我們發現另一個似乎是拷貝第三方網路商店的釣魚網頁,而且會注入兩個腳本來載入ScanBox和BeEF框架。這個釣魚網頁會邀請使用者下載藏族Android使用者熟知的影片應用程式。我們認為這個網頁是由Earth Empusa所建立,因為BeEF框架是運行在據稱屬於該駭客集團的網域。下載連結會連到包含Android應用程式的壓縮檔。經過分析後發現這是一個未被記錄過的Android間諜軟體,我們將其命名為ActionSpy。

圖5. 釣魚網頁注入的ScanBox(上)和BeEF(下)顯示與Earth Empusa網域重疊之處

這個惡意軟體偽裝成一個維吾爾族影片應用程式Ekran。它具備了跟正版相同的外觀和功能,這點是利用VirtualApp來做到。此外它還利用Bangcle保護來躲避靜態分析和偵測。

正常的Ekran APK檔案被內嵌在ActionSpy的assets資料夾,會在ActionSpy首次啟動準備好VirtualApp後安裝入虛擬環境。

ActionSpy的設定(包括其C&C伺服器地址)使用DES加密。解密金鑰是用原生程式碼產生。這讓ActionSpy難以進行靜態分析。

ActionSpy每隔30秒就會收集基本裝置資訊(如IMEI、電話號碼、製造商、電池狀態等)傳送給C&C伺服器。伺服器可能會返回在受感染裝置上執行的命令。C&C與ActionSpy間的通訊流量都經過RSA加密並透過HTTP傳輸。

ActionSpy支援下列模組:

| 模組名稱 | 敘述 |

| location | 取得裝置位置經緯度 |

| geo | 取得地理區域如省、市、區、街道地址 |

| contacts | 取得聯絡人資訊 |

| calling | 取得電話紀錄 |

| sms | 取得簡訊 |

| nettrace | 取得瀏覽器書籤 |

| software | 取得已安裝應用程式資訊 |

| process | 取得執行中程序資訊 |

| wifi connect | 讓裝置連接指定無線熱點 |

| wifi disconnect | 讓裝置中斷無線網路 |

| wifi list | 取得所有可用無線熱點資訊 |

| dir | 收集SD卡上指定類型檔案的列表,如txt、jpg、mp4、doc、xls… |

| file | 上傳裝置檔案到C&C伺服器 |

| voice | 錄環境音 |

| camera | 用鏡頭拍照 |

| screen | 螢幕截圖 |

| 取得微信資料夾結構 | |

| wxfile | 取得微信接收或送出的檔案 |

| wxrecord | 取得微信、QQ、WhatsApp和Viber的聊天紀錄 |

一般來說,在Android上的第三方應用程式不能存取不屬於自己的檔案。這讓ActionSpy難以在沒有root權限下竊取微信等即時通應用程式的聊天紀錄檔。所以ActionSpy用了間接作法:要求使用者開啟無障礙服務,聲稱自己是記憶體垃圾清理服務。

一旦使用者開啟無障礙功能服務後,ActionSpy會監視裝置的無障礙功能事件,出現在使用者介面出現”顯著”變化(如點擊按鈕、輸入文字或畫面改變)時。當收到無障礙功能事件,ActionSpy會檢查事件類型是否為VIEW_SCROLLED或WINDOW_CONTENT_CHANGED,然後檢查事件是否來自如微信、QQ、WhatsApp和Viber等目標應用程式。如果滿足以上條件,則ActionSpy會分析當前活動內容並提取如暱稱、聊天內容和聊天時間等資訊。所有的聊天資訊都會經過整理並儲存到一個本地端SQLite資料庫。當送出wxrecord命令時,ActionSpy會收集資料庫內的聊天記錄並轉成JSON格式,接著傳送到C&C伺服器。

根據其憑證簽章時間(2017-07-10),我們認為ActionSpy至少已經存在了三年。我們還找到一些在2017年製作的舊ActionSpy版本。

Earth Empusa還會用水坑攻擊來入侵iOS裝置。駭客集團將惡意腳本注入到目標可能瀏覽的網站來載入注入腳本。我們發現他們對入侵網站注入了兩種攻擊:

在2020年第一季,漏洞攻擊鏈框架升級包含了針對iOS 12.3、12.3.1和12.3.2的新iOS漏洞攻擊碼。其他研究人員也發表了關於此更新漏洞攻擊碼的詳細資訊。

我們自2020年初就開始在多個維吾爾族相關網站觀察到這些注入攻擊。此外,我們也發現到土耳其的新聞網站和政黨網站被入侵並遭遇相同的注入攻擊。最新發展則是我們在2020年3月在台灣的大學網站和旅行社網站發現相同的注入攻擊。這些發展讓人相信Earth Empusa正在擴大其目標範圍。

Earth Empusa仍然相當的活躍。隨著駭客集團不斷地開發攻擊目標的新方法,我們也會持續地進行追蹤和監視。

建議iOS的使用者要記得更新系統。此外也建議Android使用者只從受信任來源(如Google Play)安裝應用程式來避免遇到惡意軟體。

使用者還可以安裝如 趨勢科技行動安全防護等能夠封鎖惡意應用程式的安全解決方案。一般使用者可以得益於其多層次安全防護功能來保護裝置擁有者的資料和隱私,並提供能夠抵禦勒索軟體、詐騙網站和身份竊取等威脅的防護功能。

對於企業,趨勢科技的行動安全防護企業版提供了裝置、合規性和應用程式管理,資料保護和設定配置,同時能夠保護裝置抵禦漏洞攻擊,防止對應用程式未經授權的存取以及偵測並封鎖惡意軟體和詐騙網站。趨勢科技的行動應用程式信譽評比服務(MARS)使用業界領先的沙箱和機器學習(Machine learning,ML)技術來涵蓋Android和iOS上的威脅。能夠保護使用者解決惡意軟體、零時差攻擊和已知漏洞攻擊、隱私外洩及應用程式漏洞等問題。

下列的惡意軟體都被偵測為AndroidOS_ActionSpy.HRX。

| SHA256 | 套件名稱 | 標籤 |

| 56a2562426e504f42ad9aa2bd53445d8e299935c817805b0d9b9431521769271 | com.omn.vvi | Ekran |

| b6e2fdbf022cd009585f62a3de71464014edd58125eb7bc15c2c670d6d5d3590 | com.isyjv.klxblnwc.r | 系统优化 |

| de6065c63f05f8cddaec2f43a3789cca7d8e16221bd04bf3ce8092809b146ebe | com.isyjv.klxblnwc.r | 系统优化 |

| 2117e2252fe268136a2833202d746d67bf592de819cc1600ac8d9f2738d8d4d6 | com.isyjv.klxblnwc | Service Runtime Library |

| 588b62a2e0bffa8935cd08ae46255a972b0af4966483967a3046a5df59d38406 | com.isyjv.klxblnwc | Service Runtime Library |

| d6478b4b7f0ea38947d894b1a87baf4bed7a1ece934fff9dfc233610de232814 | com.isyjv.klxblnwc | Service Runtime Library |

| 8d0a123e0fe91637fb41d9d9650a4b9c75b6ce77a2b51ac36f05a337da7afd80 | com.ecs.esap | Service Runtime Library |

| 9bc16f635fde4ff0b6b02b445a706d885779611b7813c5607ab88fdff43fcc2f | com.cd.weixin | VWechat |

| 334dbd15289aaeaf3763f1702003de52ff709515246902f51ee87a41467a8e55 | com.android.dmp.rec | Recording |

| 50c10ab93910a6e617c85a03f8c38a10a7c363e2d37b745964e696da8f98a93d | com.android.dmp.rec | Recording |

| 6575eeda2a8f76170fb6034944eeda5c88dac8009edccc880124fa729dd3c1fd | com.android.dmp.l | Location |

| eff30f6cc2d5d04ce4aef0c50f1fb375fb817a803bf3e8e08c847f04658185ba | com.android.dmp.l | Location |

| a0a48d7e0762ab24b2ec3ec488b011db866992db5392926fe43dd3d1c398e30d | com.android.dmp.cm | Camera |

| 088769a80b39d0da26c676a5a52eaccdb805dc67cba85e562785c375c642b501 | com.android.dmp.c | Core |

| 87306b59aaaba0ea92ea6a05feb9366eeb625e8da08ed3ef6c86a5cf394fada5 | com.android.dmp.c | Core |

| 指摽 | 類型 |

| gotossl.ml | Earth Empusa用的網域 |

| goforssl.top | Earth Empusa用的網域 |

| geo2ipapi.org | Earth Empusa用的網域 |

| appbuliki.com | Earth Empusa用的網域 |

| umutyole.com | Earth Empusa用的網域 |

| t.freenunn.com | Earth Empusa用的網域 |

| start.apiforssl.com | Earth Empusa用的網域 |

| bloomberg.com.cm | Earth Empusa用的網域 |

| static.apiforssl.com | Earth Empusa用的網域 |

| cdn.doublesclick.me | Earth Empusa用的網域 |

| static.doublesclick.info | Earth Empusa用的網域 |

| status.search-sslkey-flush.com | Earth Empusa用的網域 |

| https://114.215.41.93/ | ActionSpy的C&C網址 |

| https://static.doubles.click:8082/ | ActionSpy的C&C網址 |

MITRE ATT&CK

@原文出處:New Android Spyware ActionSpy Revealed via Phishing Attacks from Earth Empusa 作者:Ecular Xu和Joseph C. Chen(趨勢科技)

兩款 Google Play 被下載合計超過一百萬次的條碼讀取程式,使用新的廣告詐騙技術,偽裝成條碼讀取器。雖然它的確有相關的功能,但在執行時還會同時啟動背景服務,還刻意將服務用套件名稱 以 com.facebook來加以偽裝。

這個廣告詐騙策略使用的是”假曝光”,每15分鍾快速閃爍螢幕顯示廣告,一旦廣告開啟就會立刻關閉頁面,所以肉眼只看得到畫面閃爍,這整個過程就算使用者沒使用手機且螢幕關閉時仍會發生,藉此產生欺詐性廣告收入。

惡意應用程式會在手機的最近工作列表裡使用其他已安裝應用程式的名稱和圖示,來掩護自己並嫁禍給其他安裝在手機上的應用程式。這樣當使用者產生懷疑時就可以避免被移除。

趨勢科技最近發現出現了異常行為(趨勢科技偵測為AndroidOS_HiddenAd.HRXJA)。這些行為甚至沒使用手機時也會出現。底下是一個示範影片: