當網路攻擊事件發生時,好的事件回應計劃能夠讓企業重新恢復運作並且將損失降到最低。

對企業來說,想在瞬息萬變的市場裡保持競爭力竟必須追上最新的技術趨勢。但如果沒有同時發展安全基礎設施和回應能力,那這些新技術就可能成為帶來損失的網路威脅入口。

資料外洩(data breach)的代價 392萬美元 的損失。這個金額會因發現及回應入侵外洩的速度而變動。

Verizon所發布的2020年資料外洩調查報告 中發現,雖然在2019年大多數資料外洩事件都只持續了幾天或更短的時間,不過有四分之一的案件持續了幾個月或更長時間。控制事件狀況的平均時間也差不多,大多數資料外洩事件可以在幾天或更短時間內被控制住。

總體而言,從此報告中的數字跟往年比起來可以發現對資料外洩的發現及回應都有所改善。不過報告也指出這樣的改善可能是因為託管式安全服務商(MSSP)發現了更多的資料外洩事件。

組織應該要努力防止這些資料外洩事件發生;不過為此類事件做好準備並制定縮短資料外洩生命週期的計畫是應對威脅一種基本且現實的作法。

為威脅做好準備

2019年威脅態勢 的回顧可以看出當前威脅的複雜性和持續性,因為網路犯罪分子採用著利用產業趨勢及熱門平台的策略。

網路釣魚活動也在減少。不過Microsoft 365(特別是Outlook)相關的偵測數則是翻了一倍(從65,702到131,757)。這樣的趨勢反映出企業更加廣泛地使用Microsoft 365,也讓詐騙份子將它當作了目標。

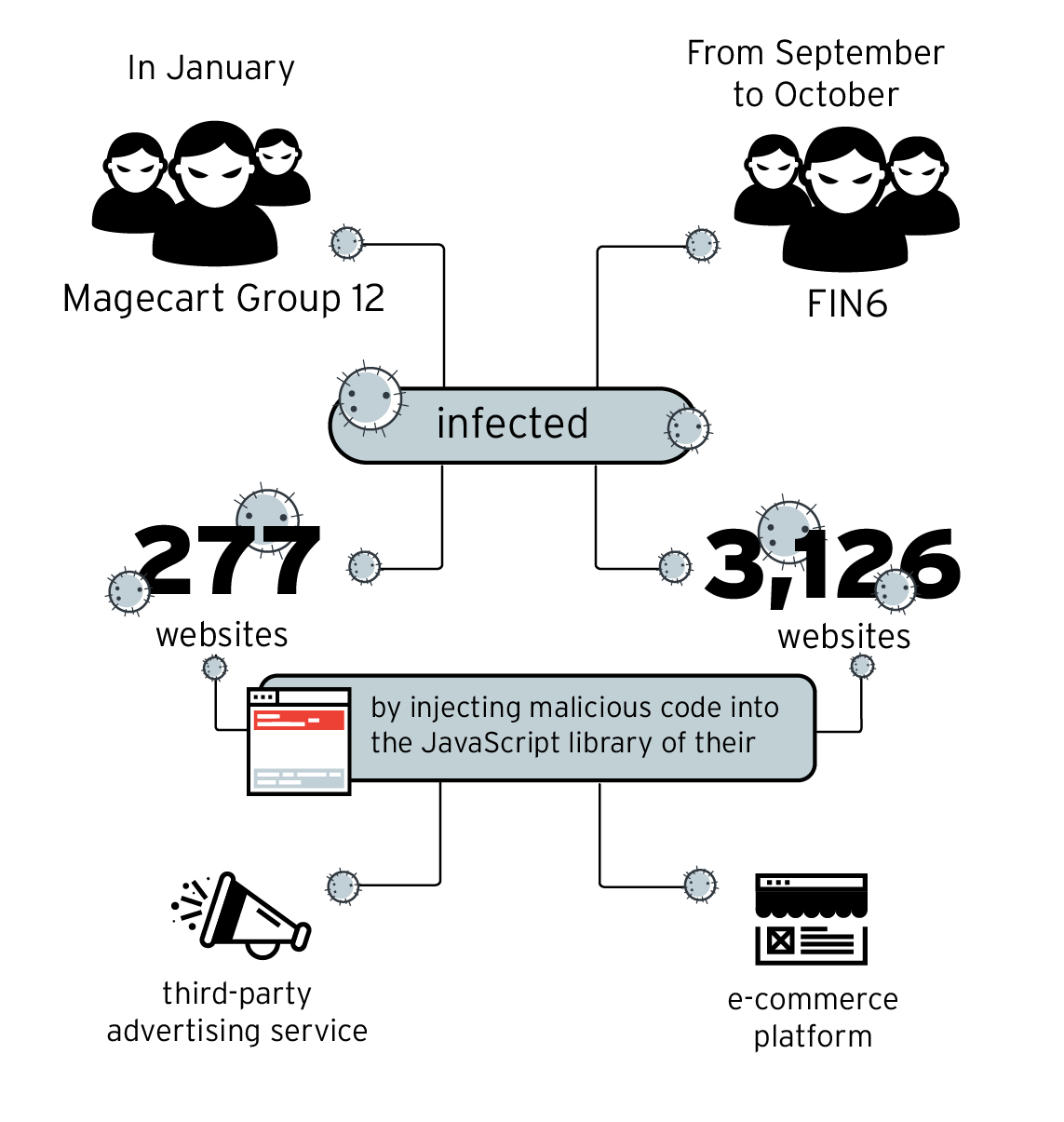

2019年為人熟知的還包括對電子商務網站的一連串攻擊,Magecart Group 12和FIN6感染了成千上萬網路商店來竊取客戶的信用卡資訊。

圖1:Magecart Group 12和FIN6在2019年對電子商務網站進行的入侵活動

當企業運用新應用程式和軟體來改善運作流程和推動創新時,有許多基礎要先顧好。除了要熟悉當前的惡意威脅外,人們還必須對自家企業所用的各項技術有著深入的了解。

雖然多層次防護有助於偵測及防止網路攻擊攻破防禦,但負責維護企業基礎設施的人員也必須具備如何應對所偵測入侵及主動攻擊事件的知識。

[延伸閱讀:威脅偵測和端點安全防護所面臨不斷變化的挑戰以及該如何克服 ]

事件回應

事件回應 應對這些攻擊企業防禦的惡意威脅需要有效的事件回應策略。事件回應是企業用來管理和處理資料外洩或網路攻擊的流程或計劃。

事件回應的最終目標是在遭受攻擊後讓業務重新恢復運作。這便需要能夠識別和鑑定破壞防禦的威脅。事件發生也意味著企業預防措施的失敗,需要再加強。

事件回應有個特點是無需找出攻擊背後的攻擊者就可以完成。事件回應會”即時”或在攻擊進行中發生,目標是阻止這情況。不像電腦鑑識是在事後發生,因為威脅已經減弱,因此可以更加深入地研究。

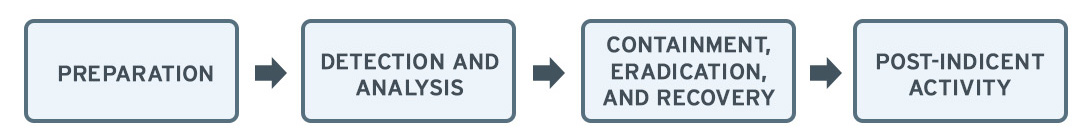

有兩種被廣泛接受為標準的事件回應框架:NIST(美國國家標準技術研究院)和SANS(美國系統網路安全研究機構)。這些框架彼此相似且涵蓋了廣泛的基礎,從準備應對攻擊到確保事件不再發生。

SANS

NIST

圖2:SANS和NIST事件回應步驟

教戰手冊

製備

此步驟包括成立專門的回應小組 ,在攻擊事件中主導緩解工作,並且要訓練和分配不屬於該團隊的人員任務(如果事件涉及他們)。

偵測、識別和分析

警告並通報關係人士

用每日作戰室形式向所有關係人士提供每小時的處理工作進度更新。 以更廣的角度檢視和處理事件。這不僅是IT問題,同時也是法律和合規性問題。 遵守資料保護法的資料外洩通知要求。 提示:託管式偵測及回應(Managed Detection and Response ,簡稱MDR) 來輔助你的員工,因為要處理來自多個來源的偵測相當耗時費力,會讓IT團隊負擔沉重,同時也很難找到所需要的網路安全專長。

進行根本原因分析

如果你的端點安全程式不具備端點偵測及回應(EDR)模組,請下載如趨勢科技Anti-Threat Toolkit(ATTK) 這樣的工具來查明原因和狀況。 由於EDR無法提供完整資訊,可以考慮使用跨層偵測及回應(XDR)平台。網路入侵外洩偵測系統可以幫你找出被用作感染點但EDR無法發現的非託管端點。電子郵件遙測資料、EDR和網路偵測(這些都是XDR平台使用的工具)可以將把所有問題關聯在一起。 確認網路犯罪使用的威脅和策略類型。此流程包括文件紀錄和足跡辨識。紀錄偵察掃描、網路掃描、漏洞攻擊、駭客工具、惡意軟體和社交工程技術。 提示:

評估影響

提示:

確保你的端點安全程式配備了端點偵測及回應模組(EDR) 或全面偵測及回應(XDR) 。

安全性資訊和事件管理(SIEM)是可用於關聯日誌的工具,不過需要適當的人員使用和進行分類。

控制、清除和回復

隔離(Isolate )

根除(Eradicate )

清除威脅。 將惡意威脅提交給資安廠商來進行規則或特徵碼更新。 使用資安廠商所提供的特徵碼來清除之前未偵測到的威脅並對所有網路端點進行全面掃描。 補救(Remediate )

經驗學習或事件後處理

檢視安全防護最佳實作

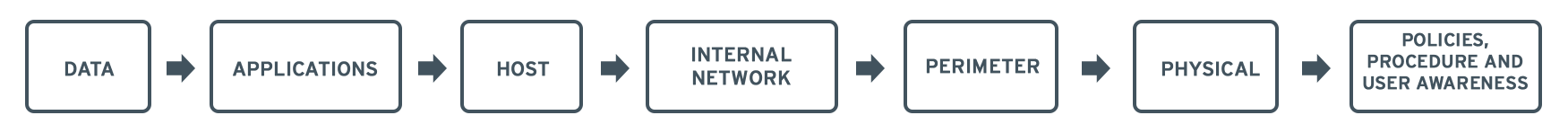

遵循資安廠商或專家提供的建議。如果他們指出安全工具沒有進行最佳化,則根據最佳實作來進行設定。 檢視縱深防禦並確保以下各層都得到充分保護: 圖3. 企業需要安全檢查的各層

檢視安全政策,如存取控制、遠端訪問、防火牆管理、網路連線、密碼政策、使用者帳號政策、資訊保護和資料分類、電子郵件安全以及可接受使用政策 檢視風險管理流程來減少風險並確認可接受的風險 與關係人士分享最終報告 提示:

趨勢科技全面偵測及回應(XDR) 趨勢科技XDR 解決方案能有效保護連接的電子郵件、端點、伺服器、雲端工作負載和網路。趨勢科技XDR運用強大的人工智慧(AI)和專家安全分析來關聯資料,提供少量但具更高保真度的警報以達到早期威脅偵測。可以從單一控制台來提供對企業系統環境更廣的能見度,同時顯示更加集中且最佳化的警報集。這提供了IT安全團隊更好的環境來更快地識別威脅並更有效地了解和補救影響。

趨勢科技託管式XDR 由經驗豐富的託管式偵測及回應分析師來提供專家威脅監控、關聯和分析。託管式XDR是種靈活的24/7全天候服務,讓企業從單一來源獲得偵測、分析及回應。這三者是上面所討論教戰手冊和框架裡所必不可少的步驟。趨勢科技解決方案同時有增強的分析專業技術,透過AI最佳化且從全球威脅情報取得更豐富的資訊。託管式XDR服務讓企業能夠在不犧牲安全性及不增加IT團隊負擔的情況下依然可以運用雲端技術來進行擴展。

Cyberattacks from the Frontlines: Incident Response Playbook for Beginners