本文介紹趨勢科技 Cloud App Security 2020 年偵測統計數據與客戶案例。包含:

– COVID-19 疫情期間如何防範詐騙電子郵件 – 趨勢科技 Cloud App Security 2020 年偵測統計數據與客戶案例

– 雲端電子郵件服務內建的資安防護漏接了哪些高風險威脅 – 趨勢科技 Cloud App Security 2020 年偵測統計數據與客戶案例

隨著新冠肺炎(COVID-19)的持續發展,全球數以百萬計的人們現在都改在家中上班。而電子郵件也因此成了企業員工與同事及客戶溝通的必要工具。但壞消息是,駭客的手法也緊跟著這項趨勢而演變。2020 年 3 月,美國聯邦調查局 (FBI) 發現疫情相關的詐騙突然暴增,並且警告大眾小心假冒美國疾病管制及預防中心 (CDC) 的電子郵件與網路釣魚郵件。2020 年 12 月,FBI 警告民眾提防 COVID-19 疫苗詐騙,這類詐騙會利用疫苗為誘餌來騙取民眾的個資或錢財。

每一家雲端電子郵件服務廠商都具備了內建的威脅防護,此外許多企業機構還會採用第三方電子郵件閘道來提供額外保護,但這些資安過濾機制卻仍顯得不足。根據趨勢科技 Cloud App Security™ 的偵測數據顯示,有數百萬威脅都能躲過這些防護機制。

趨勢科技 Cloud App Security™ 是一套以應用程式開發介面 (API) 為基礎的服務,能保護 Microsoft® Office 365™、Google Workspace、Box、Dropbox 及 Salesforce。它具備多重進階威脅防護,能擔任 Exchange Online 與 Gmail 內建電子郵件與檔案掃描之後的第二道防護。

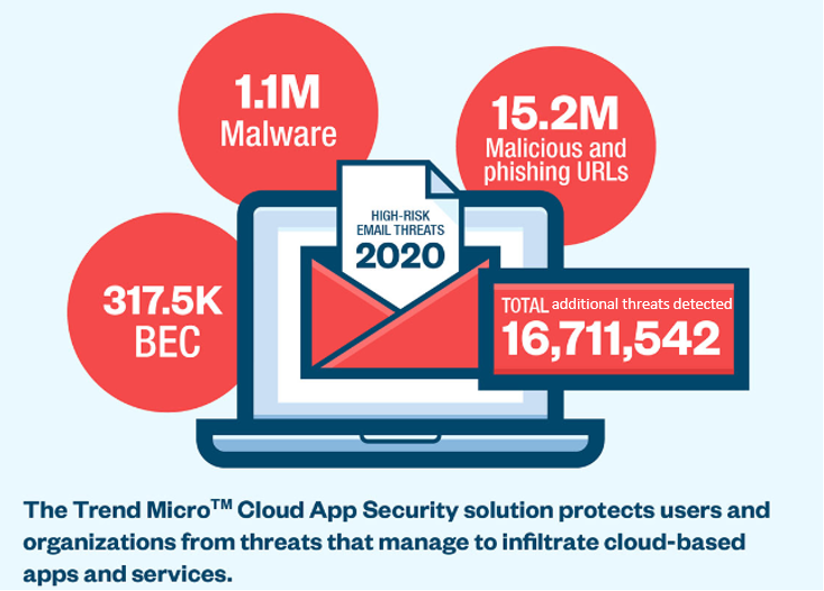

2020 年,趨勢科技 Cloud App Security™ 總共約攔截了 1,670 萬次 Exchange Online 和 Gmail 內建防護所未能攔截的高風險電子郵件威脅,其中包括 110 萬次惡意程式、1,520 萬次網路釣魚(Phishing)攻擊以及 317,500 次變臉詐騙攻擊或稱為商務電子郵件入侵,簡稱 BEC)攻擊。而且被攔截的威脅當中還包含了 550 萬次登入憑證網路釣魚與 179,000 次勒索病毒HYPERLINK “http://blog.trendmicro.com.tw/?p=12412” Ransomware (勒索軟體/綁架病毒)。這些潛在的攻擊很可能為企業帶來財務、生產力、甚至商譽損失。

繼續閱讀