新竹一間長期與中國代工廠合作的科技公司,原本都用對方「xxx@ximhan.net」信箱聯絡,沒想到歹徒另創立名稱相似的「xxx@xlmhan.net」假帳號,以定期更換受款帳戶,以免遭洗錢犯罪利用為由,要求更改受款帳戶。該公司不疑有他,一時眼花, i 跟 l 分不清,損失新台幣2千餘萬元!

記住 – 人是第一道防線。要小心注意,保持警覺。

企業在組織內部署了網路安全工具,提供了安全意識計畫,建立了標準和程序來選用產品以確保資訊安全。但是針對個人該做什麼?

這問題很真實,巨大且不斷膨脹。

在2017年的上半年,變臉詐騙攻擊或稱為商務電子郵件入侵(Business Email Compromise,簡稱 BEC)是企業所必須防範的最大威脅之一。

更新:2018年 7月FBI 報告:2018 年全球變臉詐騙 (BEC) 損失金額已超過 120 億美元,而且還看不到會有減緩的趨勢。它是詐騙分子的金雞母。許多企業因為擔心對聲譽造成負面的影響,並不願公開這些問題。

BEC詐騙最常偽造的寄件者:CEO 執行長等高階主管

圖1:BEC詐騙最常偽造的來源

BEC詐騙最常寄釣魚信給:CFO 等財務會計人員

圖2:BEC詐騙最常見的目標

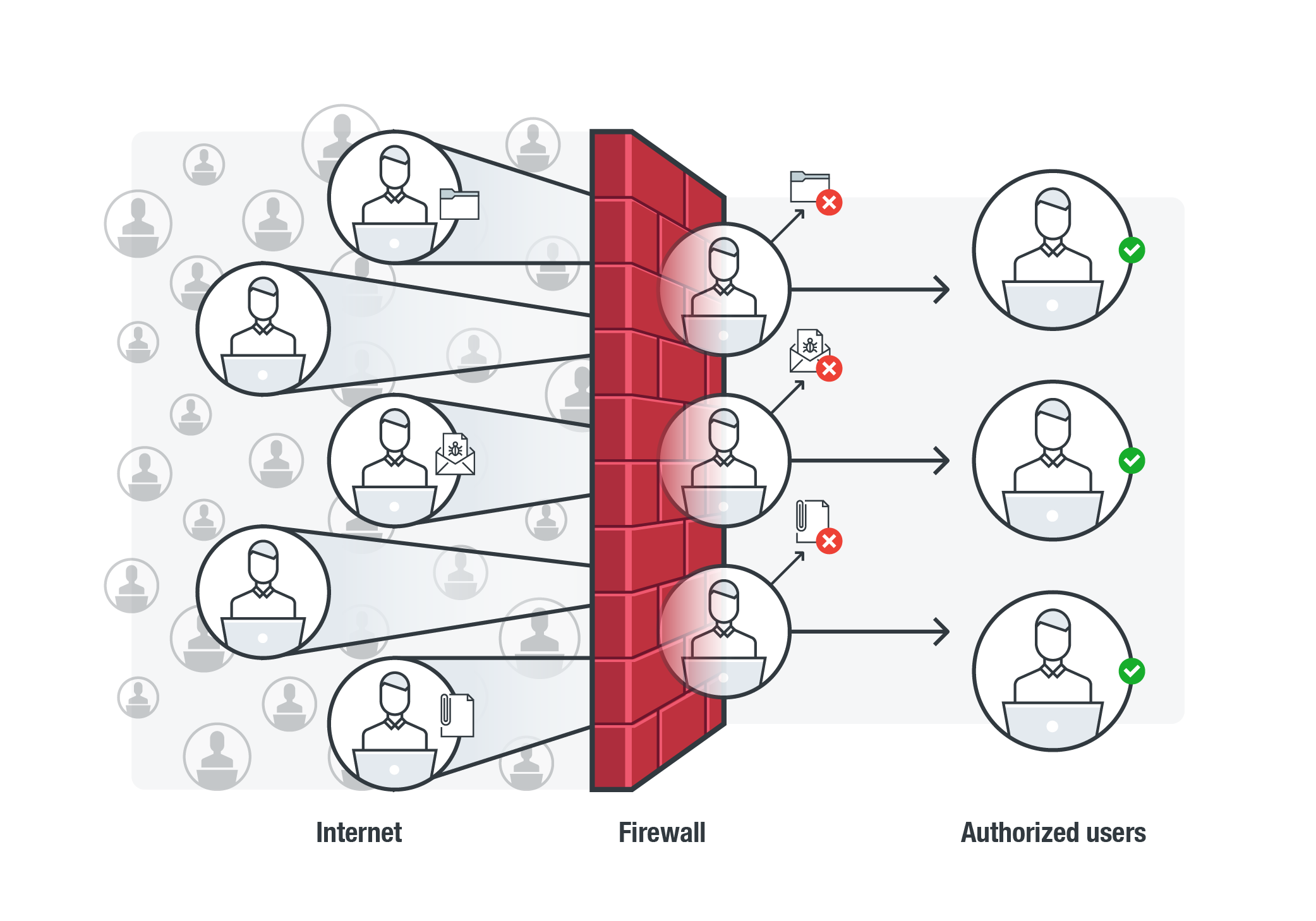

資訊安全計劃需要全面且共同合作的努力

資訊安全長(CISO)領導政策的制定和教育工作。資訊安全長(CISO)爭取支撐這些政策發展所需要的預算。資訊安全計劃需要建立標準。這些標準包括對安全控制的基準設定,以及根據額外風險來加強某些控制的決策程序。資訊安全長(CISO)領導技術團隊制定這些標準,並與IT、人力資源和現場資安人員整合在一起,將其納入組織的採購、開發和運作流程。資訊安全小組必須具備偵測問題、處理入侵外洩事件、解決入侵外洩所造成後果的程序,並向有關方面通報問題及提供解決方案。由資訊安全長(CISO)領導的資訊安全小組應與關鍵的第三方廠商以及合適的執法單位建立好關係。與調查人員建立關係的最糟時刻是在發生問題之後。

最重要的是,你的員工必須認同這計畫。

想像一下,當你公司的員工走在大廳裡,他看到有個人正在操作電腦,直覺上可能正在做不對的事情。問問自己以下這三個問題:

- 他會判斷這行為是對或錯嗎?

- 他會選擇回報給相關單位嗎?

- 如果他拿起電話,會知道要打給誰嗎?

如果答案都是肯定的,那你的計劃有效。如果出了一個“否”,那你的計劃就失敗了。

如果這個人不知道什麼是不好的行為,他就無法辨識也不會採取行動。這是資訊安全意識的核心。

如果他即使知道這是錯的也不回報,那這計畫就失敗了。也許他聽說有人回報過問題後被排擠了;也許某人跟主管說卻得到這樣的對應,“這的確是個問題,但我們不該干涉”。這考驗到了組織文化。

如果他拿起電話,但是Helpdesk的人不知道該怎麼做,那這計畫也失敗了。這考驗到了組織的程序。

請注意,這些結果跟組織所用的技術無關。技術很重要,加以投資是必須的,但這並不保證就能得到保護。如果沒有正確的安全意識,正確的文化,以及正確的程序來加強這種文化,那麼不管多大的投資也不會成功。

@原文出處:Cybersecurity in the Workplace is Everybody’s Business 作者:William “Bill” Malik(CISA VP Infrastructure Strategies)