研究人員發現,光金融產業,每 1 萬個裝置就有大約 23 個「隱藏管道」管道,並且透過加密來掩飾。在其他產業則是每 1 萬個裝置大約有 11 個這類管道。

Equifax Inc. 資料外洩事件就是一個例子,駭客刻意避免使用一些可能引起資安人員或資安防護機制注意的工具和手法,讓歹徒在該公司的系統上躲藏了四個月以上。

提升您的資安態勢:認識網路犯罪集團神不知鬼不覺的技巧

保護企業關鍵資料、系統與資產的安全,是一項日益艱難的挑戰。不僅企業的數位足跡不斷隨著新增應用程式而擴大,而且駭客也在不斷提升能力來暗中入侵企業系統並長期躲藏不輕易讓 IT 團隊發現蹤跡。

駭客一直在利用各種技巧來掩蓋自己的足跡,以便能夠長期潛伏系統內部以持續竊取資料。根據趨勢科技的一項最新研究顯示,這類技巧正日益精密、精進,且越來越危險。

企業提升自身資安狀況最好的方法之一,就是主動掌握敵人的動向並主動出擊。以下將探討網路犯罪集團暗中潛入企業而不被發現的各種技巧。掌握了這些知識,IT 團隊就更能發掘駭客入侵相關的異常活動。

駭客如何掩蓋自己的足跡?

如同獵人會盡可能不被獵物發現一樣,駭客也會盡量避開 IT 人員與網路防護及應用程式防護的偵測。

正如趨勢科技研究人員在最新的年度預測報告「映對未來:對抗無所不在的持續性威脅」當中預言,駭客將其惡意活動融入企業正常流量的中的作法在未來只會更加普遍、也更具威脅性。

該報告指出:「為了因應資安廠商推出的新技術,尤其是機器學習(Machine learning,ML)在網路資安領域重新獲得青睞,網路犯罪集團將運用更高的技巧來『魚目混珠』。歹徒將不斷開發出所謂「就地取材」的技巧,也就是將一些日常運算裝置用於原本設計之外的用途,並且在網路上分享。」

目前,研究人員發現的幾種歹徒最常使用的五個策略包括:

| 1. 使用非傳統的副檔名來偽裝惡意程式: 今日大多數的惡意程式碼都不再經由傳統的執行檔來散布,因為使用者已經被訓練到很容易對這類檔案起疑。現在,駭客會使用一些較為罕見的檔案格式來包裝其惡意程式碼,例如.URL、.IQY、.PUB 與 .WIZ 等副檔名的檔案。這會讓使用者失去戒心,因而較容易受騙上當,開啟附加的檔案,進而遭到感染。 2.最小程度的修改: 駭客很快就學會避免做出一些使用者和資安軟體會列為可疑活動的行為,例如修改一些正常的檔案來感染系統。為此,網路犯罪集團現在都盡可能不要動到系統,只修改一些絕對必要的檔案或系統組態,只要能達成其目的即可。 3.新的惡意程式啟動方法: 不僅如此,網路駭客現在也開始改變其啟動惡意程式的方法,改用像 Mshta、Rundll32、Regasm、Regsvr32 等機制。 4.採用經過數位簽章的惡意程式: 該報告指出,採用經過數位簽章的惡意程式已經是一種駭客普遍的作法。未來,這仍將是一項嚴重的威脅。這項技巧非常有效,因為有了數位簽章之後,駭客的惡意程式看起來更像一般正常的應用程式,也更容易躲過資安產品的偵測。 |

The Hacker News 特約記者 Swati Khandelwal 解釋:「駭客使用知名機構外洩的數位憑證來簽署惡意程式,如此可避免惡意程式被企業網路或消費者裝置的資安軟體偵測。

5.無檔案惡意程式

除了前述幾項技巧之外,駭客也開始逐漸採用無檔案病毒(fileless malware)來躲避傳統以檔案掃瞄為主的資安產品。根據本部落格(資安趨勢部落格)文章指出,無檔案惡意程式基本上是利用軟體或系統的漏洞來避免引起使用者或資安軟體的注意。

一種作法就是利用 PowerShell 這類 Windows 內建系統工具或 Microsoft Word 巨集來偷偷執行惡意指令以入侵系統。其執行的指令可隨駭客希望達成的目標或希望在系統內逗留的時間而變化。

趨勢科技研究人員指出:「今日的資安產品大多根據惡意檔案的特徵來偵測惡意程式。然而,由於無檔案惡意程式在感染系統時並非透過檔案的形式,因此資安產品便無從偵測。」

所以,無檔案惡意程式不但特別危險、也特別不易偵測 (但也並非不可能)。

隱藏管道

The Wall Street Journal 特約記者 Adam Janofsky 在一篇報導中指出,駭客越來越常利用所謂的「隱藏管道」將其活動暗藏在正常企業應用程式流量與通訊協定當中,暗中傳送竊取的資料。目前,這項威脅對金融機構的威脅最大,因為駭客可經由這類管道避開存取控管與入侵偵測系統。但事實上,隱藏管道的威脅不論對任何產業都是一項威脅。

Janofsky 表示:「這類管道通常都暗藏在一些會經由企業網路對外連接的應用程式,例如:第三方資料分析工具、雲端金融業應用程式以及股價即時資訊系統。」

駭客一旦進入企業系統,就有機會竊取大量敏感資訊與智慧財產,並利用更多技巧來隱藏其活動。駭客通常不直接竊取大型檔案,而是將資料切割成較小單位,以避免觸動企業資安產品的警報。

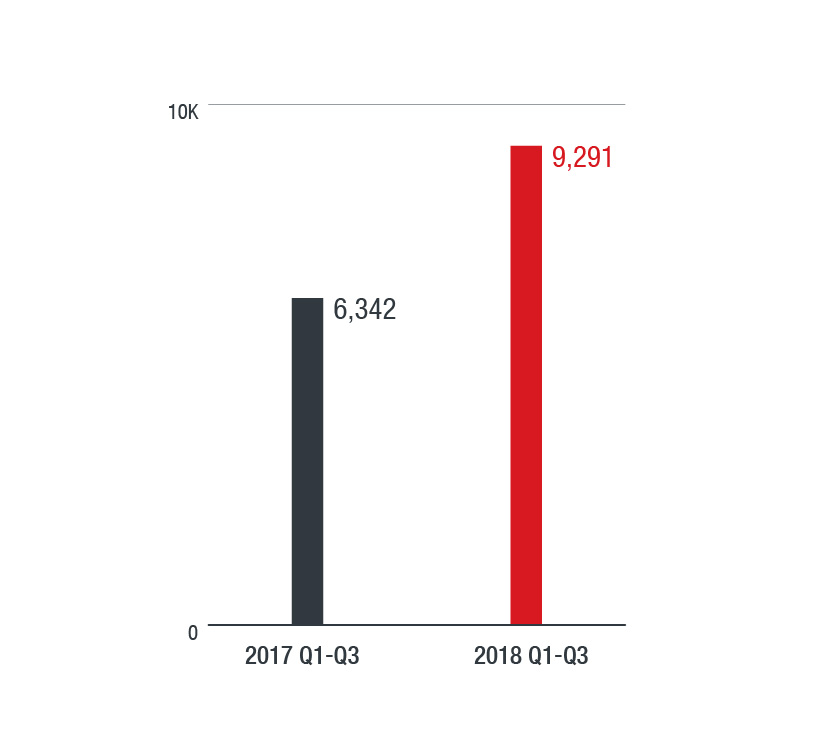

根據 Ventra Networks Inc. 的一項報告,這些隱藏管道比一般人想像還多。研究人員發現,光金融產業,每 1 萬個裝置就有大約 23 個這類管道,並且透過加密來掩飾。在其他產業則是每 1 萬個裝置大約有 11 個這類管道。

躲避偵測來提高資料竊盜的影響與損害

歹徒希望能躲避偵測的最大原因之一就是希望延長其行動與資料外洩的持續時間。Janofsky 解釋,Equifax Inc. 資料外洩事件就是一個例子,駭客刻意避免使用一些可能引起資安人員或資安防護機制注意的工具和手法。這樣的作法讓歹徒在該公司的系統上躲藏了四個月以上。

駭客暗中躲藏的能力不論對任何產業都是一項重大威脅。面對這樣的威脅情勢,企業最好的應對方法就是主動出擊,隨時吸收最新的駭客手法,並針對其手法隨時注意各種相關的蛛絲馬跡。

如欲深入了解如何採用最新的資安策略來提升您的資安態勢,請立即與趨勢科技資安專家聯繫。

原文出處:Informing Your Security Posture: How Cybercriminals Blend into the Background