- 至少有 18% 的已知勒索病毒 Ransomware (勒索軟體/綁架病毒)家族現在都經由漏洞攻擊套件散布

- 光是 2016 年第一季,勒索病毒就從企業身上海撈了將近2.09 億美元的不法所得

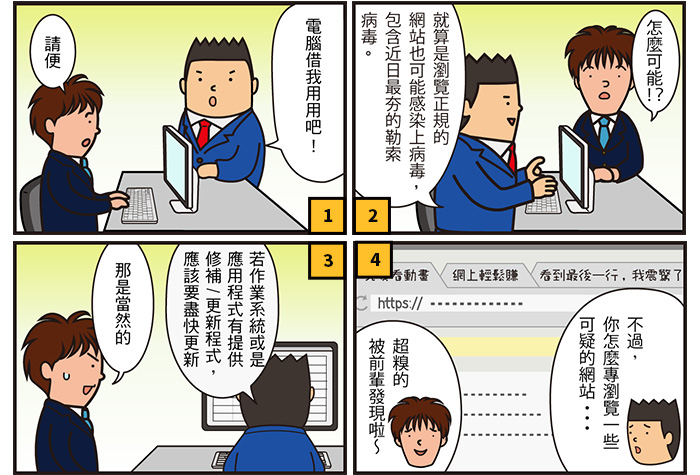

不論任何時刻,網路總是會存在著漏洞,尤其若網路上還有一些老舊的系統或軟體,再加上零時差漏洞,那麼系統管理員根本就永遠在和時間賽跑。IT 系統管理員甚至必須想辦法在漏洞攻擊套件已收錄的零時差漏洞修補之前防範網路遭受攻擊。他們必須面對各種挑戰,例如,他們不僅要維護關鍵系統的營運不間斷,還要保護網路邊境。就算拿到了漏洞修補程式,也要先完成測試才能開始部署。企業平均約需要 30 天的時間來完成修補程式測試。這樣的情況再加上其他因素,就會導致空窗期,讓漏洞攻擊套件有機可乘。

————————————————-

漏洞攻擊服務(Exploits as a Service):「漏洞攻擊套件 + 勒索病毒」如何影響企業生計?

2013 年,Blackhole 漏洞攻擊套件和 搜尋CryptoLocker 開創了漏洞攻擊套件與勒索病毒聯手出擊的先例。沒過多久,其他漏洞攻擊套件,如:Angler、Neutrino、Magnitude 和 Rig 也隨之跟進。至少有 18% 的已知勒索病毒 Ransomware (勒索軟體/綁架病毒)家族現在都經由漏洞攻擊套件散布。

值得一提的是,漏洞攻擊套件最早從 2006年起便一直是各種威脅的散布管道。2010 年至今,趨勢科技至少已發現 100 個漏洞被收錄到幾十個套件當中。勒索病毒僅是漏洞攻擊套件可能植入系統當中的眾多威脅類型之一。

[延伸閱讀:進一步認識漏洞攻擊套件]

光是 2016 年第一季,勒索病毒就從企業身上海撈了將近2.09 億美元的不法所得。雖然勒索病毒的直接風險就是資料損失,但它還會帶來其他的不良後果,包括:品牌和商譽損失、法律賠償以及復原關鍵資料的額外成本。

[延伸閱讀:勒索病毒當道的時代 ]

漏洞攻擊套件為何會成為各種威脅的有效的散布管道?首先,這類攻擊無需假借使用者之手,因為它們利用的是熱門軟體未修補的漏洞。光是今年上半年,趨勢科技 (加上 TippingPoint) 和 ZDI 漏洞懸賞計劃就發現了 473 個漏洞。 繼續閱讀