「有人已取得您的帳戶密碼請登入gmail重設密碼」「您的密碼已遭外洩,請採取行動以保護帳戶」「Facebook:最近出現一項錯誤,導致你被登出帳號。我們已經找到並修正這項錯誤。請前往fb:// xxxx 重新登入。」收到這類個通知,請務必冷靜,別急著點選連結。

建議民眾使用在接觸到可疑詐騙網址前可搶先攔阻的防毒軟體,比如跨平台的PC-cillin 雲端版,透過最新網頁偵測技術,自動封鎖惡意網頁及詐騙網址,在接觸到可疑詐騙網址前搶先攔阻,大幅減少個資外洩及錢財損失的風險!🔻 即刻免費下載試用

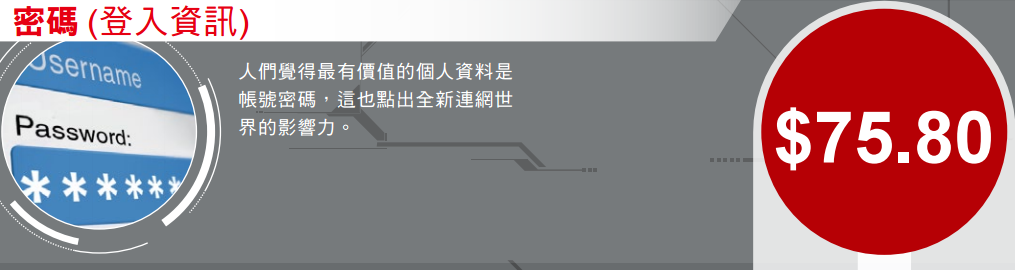

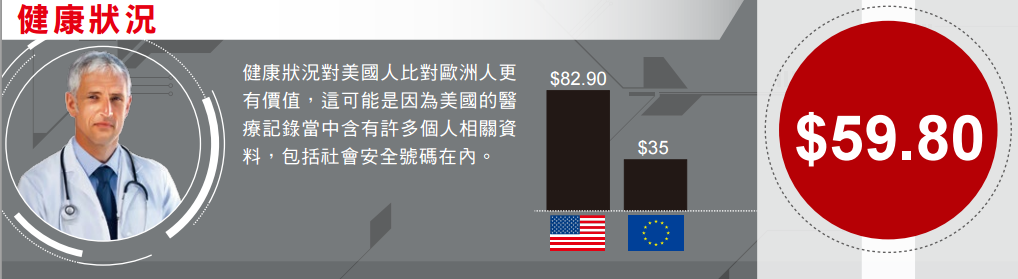

刑事警察局165反詐騙諮詢專線近期接獲檢舉,指稱其Google電子郵件( Gmail )接獲疑似假冒以 Gmail 名義發送之釣魚信件,內容為「已經成功攔阻帳號免遭到駭客入侵,並明確標明入侵時間、IP與地點」,要求郵件使用者點選信件下方【重設密碼】選項,實為竊取民眾帳號、密碼。由於近年Google服務跨越電子郵件、行動電話作業系統、行動軟體(Google Play)及電子錢包(Google Wallet)等領域,均由帳號、密碼控管,遂成駭客覬覦目標。

Google 官方網站說明:某些駭客會偽造「系統已阻止可疑的登入」電子郵件的內容,藉此竊取他人的帳戶資訊。目前沒有確切方法能確認這封郵件的來源,對於這點我們深感抱歉。收到下列電子郵件時,建議您提高警覺:要求提供個人資訊 (例如使用者名稱、密碼或其他身分識別資訊),或是將您導向必須提供個人資訊的網站。」

刑事局建議:

- 收到異常登入訊息的電子郵件時可檢視Gmail下方的「上次帳號活動時間」,查看詳細資料以瞭解最近登入IP及使用情形,核對帳號是否真的被盜用登入。

- 善用Gmail的雙因素認證工具,加強對帳號的防護。

- 接到疑似釣魚郵件,可利用Google官網查證,並檢舉釣魚郵件申請停權

- 未經查證不要點入陌生網址輸入帳密,以免造成隱私、財產的損失。