如果上網突然出現亂碼,並彈出更新通知,要當心不要急著按更新或下載鍵。

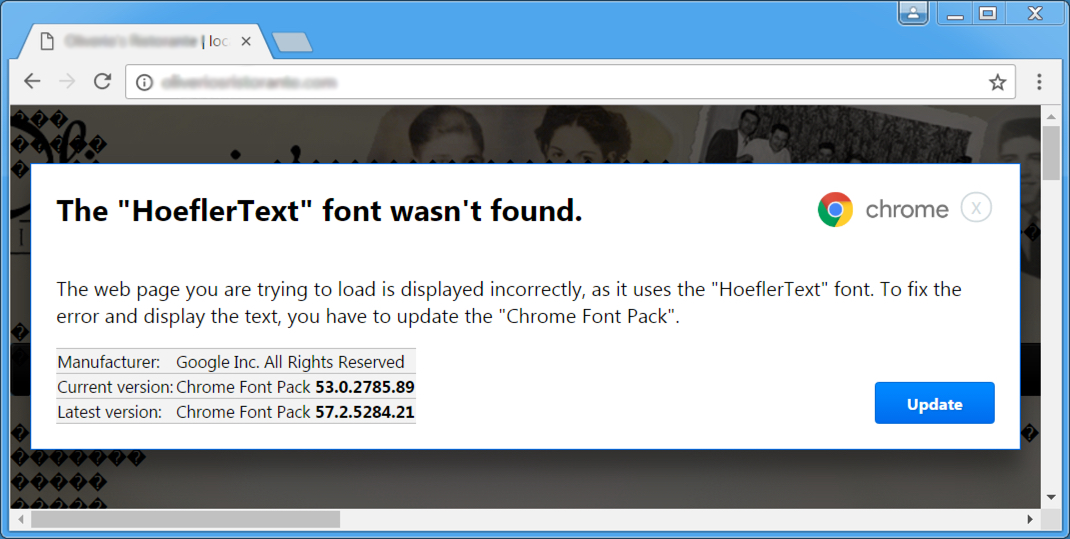

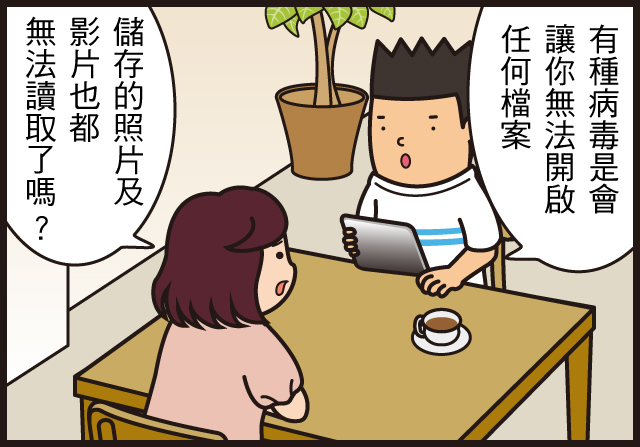

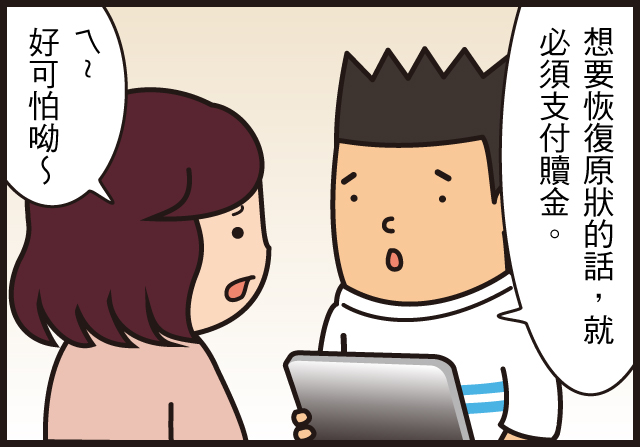

二月肆虐的勒索病毒家族 SPORA 出現新的變種, SPORA v2 ( RANSOM_SPORA.F117C2)在瀏覽網頁時會出現「找不到字型」的小視窗,背景網頁的字體亦變成亂碼,故佈疑陣讓受害者因驚慌而按下「更新」,掉入勒索病毒陷阱。

最近新的版本增加了蠕蟲能力。SPORA v2 感染系統的方式是靠使用者點選 Google Chrome 瀏覽器的彈出視窗,該視窗請使用者更新 Chrome 字型套件以顯示「HoeflerText」字型。當使用者點選了彈出視窗,就會下載一個偽裝成正常檔案的惡意程式。一旦惡意程式執行,電腦即遭到感染。