不管是大型銀行還是中小企業都可能會遭受商業流程入侵(BPC)攻擊。不過還是有辦法防範或減輕它所造成的影響….

金融機構是商業流程入侵(BPC)攻擊的主要目標之一,就以2016年的孟加拉銀行事件為例,這起利用銀行內部流程的複雜性攻擊導致了8,100萬美元被竊走。而在最近的另外一起事件中,商業流程入侵(BPC)攻擊了多家前蘇聯國家的銀行,造成約4,000萬美元的損失。

商業流程入侵(BPC)攻擊會惡意操弄正常的內部流程。在這些最新的攻擊中,攻擊者結合了現實中的詐騙以及網路攻擊。第一部分是利用了透支額度(OD),這指的是金融簽帳卡允許使用者使用多少超出帳戶實際存款的金額。在這起案例中,攻擊者派出許多人申辦有金融簽帳卡的銀行帳戶。然後將卡片送到位於歐洲各國的惡意份子手上。

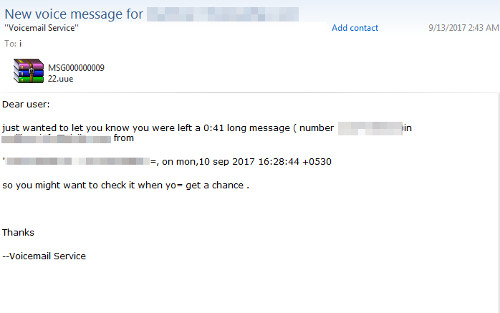

攻擊者還利用網路釣魚活動來針對銀行員工,目的是要在他們的系統上安裝惡意軟體(趨勢科技偵測為TROJ_MBRWIPE.B)。這種惡意軟體成為攻擊者進入銀行網路和系統的後門。一旦進入,攻擊者會使用銀行的VPN憑證來連上第三方的支付處理服務網路,接著植入各種惡意軟體,包括能夠連上控制卡片管理基礎設施的監控工具。同時還會安裝其他軟體如合法的監控工具Mipko來取得螢幕截圖和按鍵側錄等等。

這場精細策劃並實行的搶劫成為了商業流程入侵(BPC)攻擊的完美範例。這些攻擊是對企業來說日益嚴重的問題,根據2013年至2015年的資料,企業已經因為商業流程入侵(BPC)攻擊而損失至少31億美元 – 這數字在今日可能會更高。

五招防止商業流程入侵(BPC)攻擊

不管是大型銀行還是中小企業都可能會遭受商業流程入侵(BPC)攻擊。不過還是有辦法防範或減輕它所造成的影響: 繼續閱讀

行動裝置威脅不光只有資訊竊取程式和惡意程式而已,還有手機

行動裝置威脅不光只有資訊竊取程式和惡意程式而已,還有手機