PageFair證實其在萬聖節週末遭受駭客攻擊,501個使用其免費分析服務的未公布網站受到影響,它們的訪客可能遭受惡意軟體攻擊。駭客成功地侵入這家成立三年的愛爾蘭新創公司,將惡意的JavaScript程式碼注入使用其核心服務的網站。

也就是說,在上周末GMT標準時間的11:52PM到1:15AM之間,從Windows電腦訪問受影響網站的使用者都可能面臨風險,不過只有當這些訪客點入一個偽裝成Adobe Flash更新的連結時才會真正受到影響。

在週日,11月1日,執行長Sean Blanchfield透過一篇部落格文章說明此一事件,解釋這起駭客事件是如何發生及為了解決該事件所造成損害而進行的措施。他寫道:「此次攻擊很複雜且特別針對PageFair,但是駭客有辦法存取我們的系統是不能接受的。我們立刻確認了此一事件,但仍然花了超過80分鐘來將其完全停止。在此期間,連上這些信任我們之網站主(Publisher)網站的訪客都成為了這些駭客的目標。」

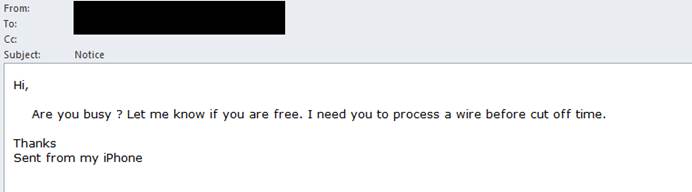

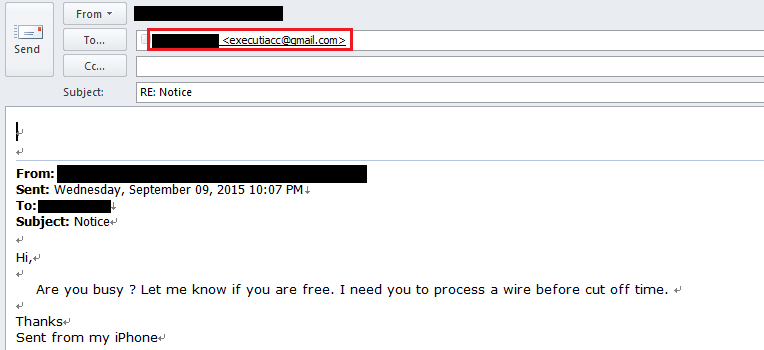

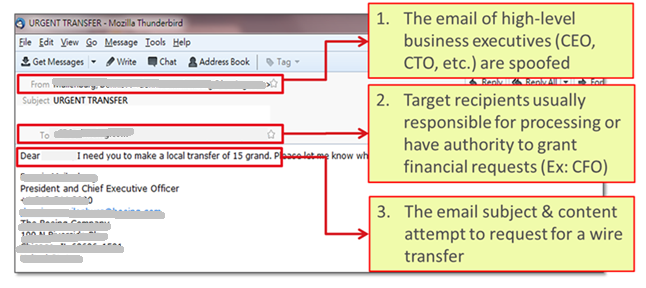

駭客透過魚叉式網路釣魚(Phishing)攻擊來取得一個關鍵電子郵件帳號,將提供分析用Javascript標籤的內容傳遞網路(CDN)服務的PageFair帳戶進行密碼重置以加以劫持。「他們修改了CDN設定,所以並非提供PageFair的JavaScript,而是提供惡意的JavaScript」。這惡意的有害JavaScript會提示訪客安裝一個假的Adobe Flash更新程式,看起來是針對Windows平台的殭屍網路木馬程式。儘管許多病毒掃描程式可以防止這個檔案執行,但其他可能不能正確地加以偵測。“ 繼續閱讀