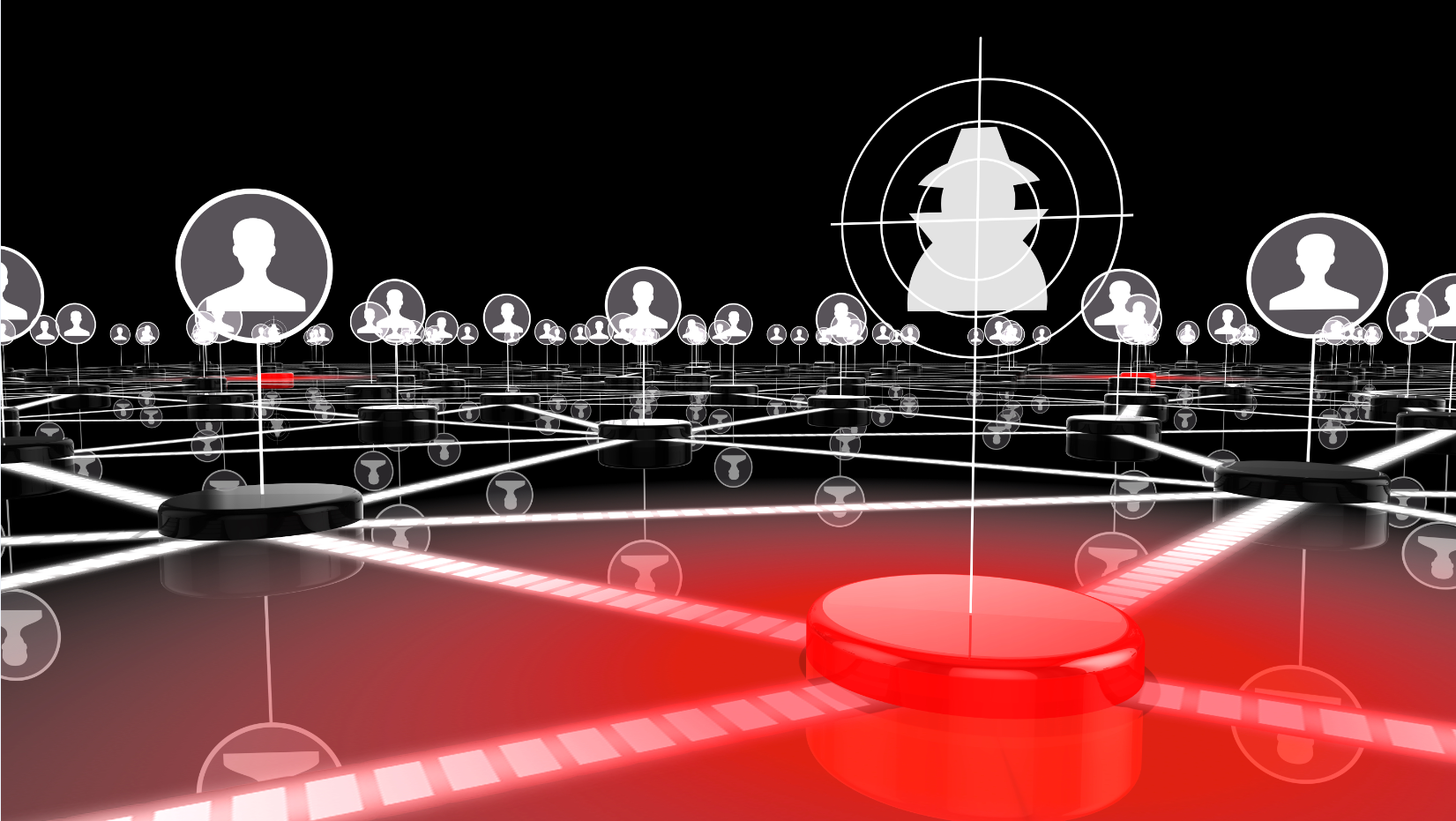

趨勢科技2016 年發現的行動裝置銀行木馬程式絕大多數都出現在俄羅斯,事實上,這占了我們全球偵測數量的 74%。其他受害較嚴重的國家還有:中國、澳洲、日本、羅馬尼亞、德國、烏克蘭及台灣。根據我們所發現及分析的樣本數據,它們最活躍的期間是第四季。

2016 年偵測到的行動銀行木馬程式新樣本數量。

Svpeng :銀行木馬程式與勒索病毒 Ransomware的合體

目前我們發現的銀行木馬程式家族有 15 個以上,其中:FakeToken (ANDROIDOS_FAKETOKEN)、Agent (ANDROIDOS_AGENT)、Asacub (ANDROIDOS_ASACUB) 和 HQWar (ANDROIDOS_HQWAR) 就囊括了絕大部分的版本及樣本。不過,2016 年最受矚目的卻是 Svpeng (銀行木馬程式與勒索病毒 Ransomware的合體),在我們所發現的感染與攻擊案例當中,約有 67% 都是 Svpeng。

繼續閱讀