繼會偷偷幫你點色情廣告,讓你手機帳單暴增和假 GPS 定位?! 山寨《Pokemon Go》相關事件層出不窮,趨勢科技最新發現有一個假冒《Pokemon GO》之名的勒索病毒已經現身,遭攻擊的裝置除了檔案被加密之外還會跳出一支比卡丘的畫面鎖住電腦螢幕。

《Pokemon GO》手機遊戲如旋風般橫掃全球,網路犯罪集團早就盯上這波熱潮,連勒索病毒 Ransomware (勒索軟體/綁架病毒) 也來湊熱鬧。最近有一個假冒《Pokemon GO》之名的 Windows 應用程式出現,趨勢科技將它命名為:Ransom_POGOTEAR.A。這個勒索病毒看似平凡無奇,然而在經過仔細研究之後,我們發現它是從 Hidden Tear 這個 2015 年 8 月釋出的教育性開放原始碼勒索病毒修改而來。

在受害電腦上建立網路共用資料夾,讓勒索病毒可以將其執行檔複製到所有磁碟上

開發這個《Pokemon GO》勒索病毒的駭客利用它在 Windows 系統上建立一個名為「Hack3r」的後門使用者帳號,並且將此帳號加入系統管理員 (Administrator) 群組。此外,駭客還透過修改系統登錄的方式,讓這個 Hack3r 帳號不會出現在 Windows 登入畫面上。同時,它還會在受害者的電腦上建立一個網路共用資料夾,讓勒索病毒可以將其執行檔複製到所有磁碟上。

執行檔複製到可卸除式磁碟時,就會自動執行《Pokemon GO》寶可夢勒索病毒

當這執行檔是複製到可卸除式磁碟時,它還會順便建立一個自動執行 (autorun) 檔案,這樣每當使用者將此隨身碟插入電腦時就會自動執行勒索病毒。若是複製到電腦內建的磁碟,則會複製到磁碟的根目錄。歹徒透過這樣的方式,讓當受害者每次登入 Windows 時都會執行這個《Pokemon GO》勒索病毒。

研究人員表示,有多個跡象顯示這個勒索病毒目前仍在開發階段。首先,它採用了固定的 AES 加密金鑰:「123vivalalgerie」。其次,其幕後操縱 (C&C) 伺服器使用的是私人 IP 位址,這表示它無法經由網際網路連線。

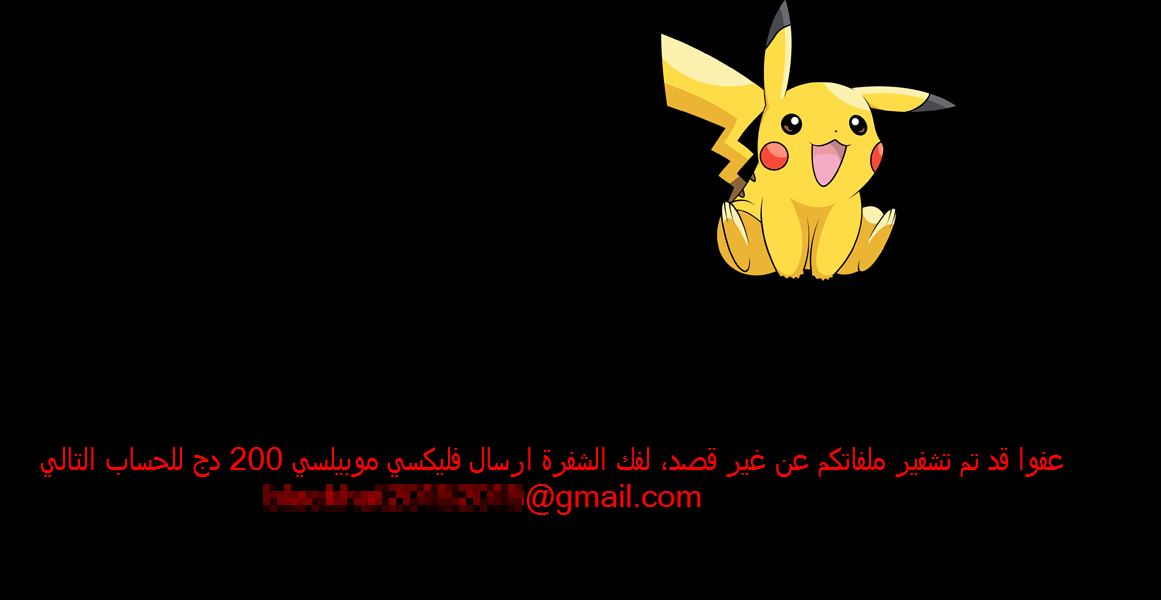

根據這個《Pokemon GO》勒索病毒的勒索訊息所使用的語言來看,它似乎是針對阿拉伯語系的國家而開發,勒索訊息畫面上還有一隻皮卡丘的圖案。不但如此,其螢幕保護程式執行檔中還含有一個檔名為「Sans Titre」的圖片 (這是法文「未命名」的意思),這似乎也透露出程式開發者的國籍。

Hidden Tear 釋出原始碼時闡明僅供教育用途,不得用來開發勒索病毒,但…

使用 Hidden Tear 程式碼的勒索病毒已不是第一次出現。2015 年 1 月,趨勢科技在某個遭到駭客入侵的巴拉圭網站上即發現趨勢科技命名為 RANSOM_CRYPTEAR.B 的勒索病毒。根據分析,入侵該網站的是巴西的駭客,而這個勒索病毒就是從 Hidden Tear 的程式碼修改而來。當初 Hidden Tear 的作者在釋出原始碼時即非常清楚地表示僅供教育用途,不得利用 Hidden Tear 來開發勒索病毒。但很不幸地正如我們所料,而且 Ransom_CRYPTEAR.B 和這次的 Pokemon 勒索病毒也證明,就算是立意良善,極度敏感的資訊一旦曝光,就難保不會遭歹徒利用。

要防範勒索病毒感染,建議使用者應該定期備份檔案並且安裝一套隨時更新的資安軟體。可跨平台跨裝置防護的趨勢科技PC-cillin 雲端版可防止使用者感染最新的《Pokemon GO》相關勒索病毒。未來,隨著《Pokemon GO》遊戲開放更多新的國家,這波瘋狂熱潮勢必繼續延燒下去,而網路犯罪集團也會開發出更多的犯罪技巧。事實上,光是今年七月就出現多個冒牌的《Pokemon Go》應用程式,專門誘騙不知情的使用者下載。這次的病毒只是再提醒我們應該隨時保持警戒,小心任何利用這類遊戲熱潮的威脅。

延伸閱讀

》《Pokemon Go(精靈寶可夢)》偷偷幫你點色情廣告,亂訂閱服務,讓你手機帳單暴增

》給《Pokemon Go 精靈寶可夢》玩家的五個安全祕訣

》抓寶可夢竟有假 GPS 定位?! 山寨《Pokemon Go》假應用程式,廣告程式充斥

》小孩瘋抓寶,除了交通安全,爸媽應該知道的六件事

原文出處:New Pokemon Go Ransomware Creates Windows Backdoor Account

抓寶要先抓毒才能盡興,快來收服山寨討厭鬼,PC–cillin 跨裝置全面保護,保佑電腦乖乖,你看不見的網路陷阱,交給我一網打盡。》 30 天免費下載試用

趨勢科技PC-cillin雲端版 ,,可跨平台同時支援安裝於Windows、Mac電腦及Android、iOS 智慧型手機與平板電腦,採用全球獨家趨勢科技「主動式雲端截毒技術」,以領先業界平均 50 倍的速度防禦惡意威脅!即刻免費下載

寶可夢勒索病毒簡介

感染管道:

從網路上下載、經由抽取式磁碟散布、經由網路共用資料夾散布

此勒索病毒 Ransomware (勒索軟體/綁架病毒)利用《Pokemon Go》之名為掩護,會將自己複製到抽取式磁碟,檔名為「PokemonGo.exe」。此外也會將自己複製到網路共用資料夾和網路磁碟上,檔名一樣是「PokemonGo.exe」。

下圖摘要顯示此木馬程式的行為過程。

此木馬程式經由抽取式磁碟進入系統。它是由其他惡意程式所產生,或者當使用者不小心連上惡意網站時暗中下載到系統上。

它會在抽取式磁碟上產生一個 AUTORUN.INF 檔案,當使用者將被感染的抽取式磁碟插入電腦時,就會自動執行其程式。

它會連上某些網站以傳送和接收一些訊息。

技術細節

惡意行為:

連上某些網址 / IP 位址、將檔案加密、終止某些執行程序

系統感染詳細過程

此木馬程式經由抽取式磁碟進入系統。

它也可經由網路共用資料夾進入系統。

它是由其他惡意程式所產生,或者當使用者不小心連上惡意網站時暗中下載到系統上。

自動啟動技巧

此木馬程式會在系統登錄當中加入下列數值,讓它可以在每次系統開機時自動執行:

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

PokemonGo = “{惡意程式檔案路徑和名稱}”

散布行為

此木馬程式會將自己複製到下列磁碟:

- {目標磁碟根目錄*}\PokemonGo.exe

- 所有內建硬碟、抽取式磁碟、網路共用資料夾,以及已對應磁碟代號的網路磁碟

它會在抽取式磁碟上產生一個 AUTORUN.INF 檔案,當使用者將被感染的抽取式磁碟插入電腦時,就會自動執行其程式。

其他細節

此木馬程式會連上下列網站來傳送和接收訊息:

- https://{已遮蔽}.{已遮蔽}.0.169/PokemonGo/write.php?info={電腦名稱}-{使用者名稱} {金鑰}<br>

它會將下列附檔名的檔案加密:

- .txt

- .rtf

- .doc

- .mht

- .docx

- .xls

- .xlsx

- .ppt

- .pptx

- .odt

- .jpg

- .png

- .csv

- .sql

- .mdb

- .sln

- .php

- .asp

- .aspx

- .html

- .xml

- .psd

- .htm

- .gif

- .png

被加密的檔案會變成下列名稱:

- {原始檔名與副檔名}.locked

註:

此勒索病毒只會在抽取式磁碟上產生 AUTORUN.INF 檔案。

它會產生一個具備系統管理員權限的使用者:

- 使用者名稱:Hack3r

- 密碼:Hack3r

它會將畫面鎖住,並在螢幕上顯示這個皮卡丘圖片

《 想了解更多關於網路安全的秘訣和建議,只要到趨勢科技粉絲網頁 或下面的按鈕按讚 》

《提醒》將滑鼠游標移動到粉絲頁右上方的「已說讚」欄位,勾選「搶先看」選項,最新貼文就會優先顯示在動態消息頂端,讓你不會錯過任何更新。

*手機版直接前往專頁首頁,下拉追蹤中,就能將粉絲專頁設定搶先看。