磁碟加密勒索病毒HDDCryptor的變種(趨勢科技偵測為RANSOM_HDDCRYPTOR.AUSE)據報在巴西和沙烏地阿拉伯感染了許多受害者。它跟2016年11月攻擊舊金山市政交通局(SFMTA)的磁碟加密惡意軟體是同一個家族,當時迫使公共交通系統手動分配路線,並打開票閘以防止運作停擺。

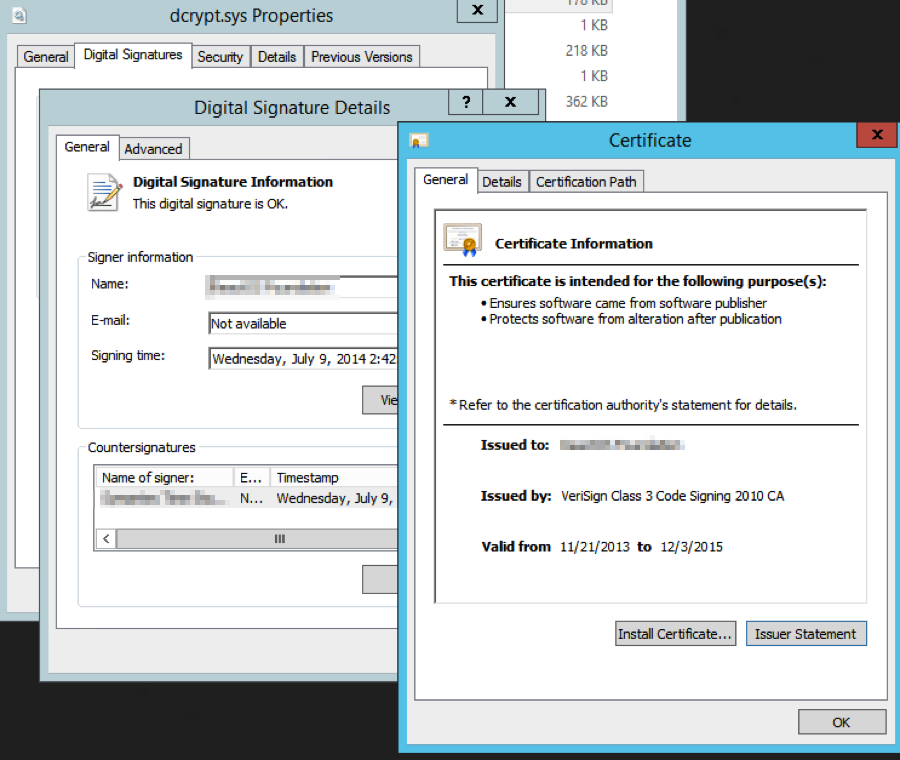

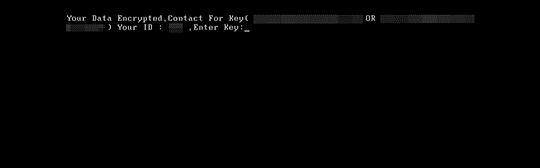

HDDCryptor(也被稱為Mamba)在去年9月首次出現。它可以加密透過SMB分享的網路資源,包括網路磁碟、資料夾、檔案、印表機和序列埠。它惡意使用一些免費軟體、開放原始碼軟體和商用軟體來搞亂磁碟及掛載的SMB磁碟,並且用修改過的開機引導程式(bootloader)覆寫主開機記錄(MBR),進而鎖住受感染電腦的硬碟。受感染系統重新啟動後會顯示勒贖通知而非正常的登入畫面。

[延伸閱讀:勒索病毒造成藍色當機畫面:HDDCryptor使用商業工具來加密網路分享和鎖住硬碟 ]

它的感染載體讓人聯想到其他家族(如Crysis和Erebus Linux勒索病毒),會利用漏洞攻擊來在植入並執行惡意軟體前先取得管理員權限。到了11月下旬,HDDCryptor更新使用了更加精簡的加密程序及防沙箱和反除錯功能,更能夠去躲避防毒和其他偵測技術。

[延伸閱讀:<勒索病毒> 已從中毒電腦移除,還能再度感染系統 ! Crysis 透過暴力破解遠端桌面協定(RDP)散播]

HDDCryptor修改受感染系統的MBR以顯示勒贖通知