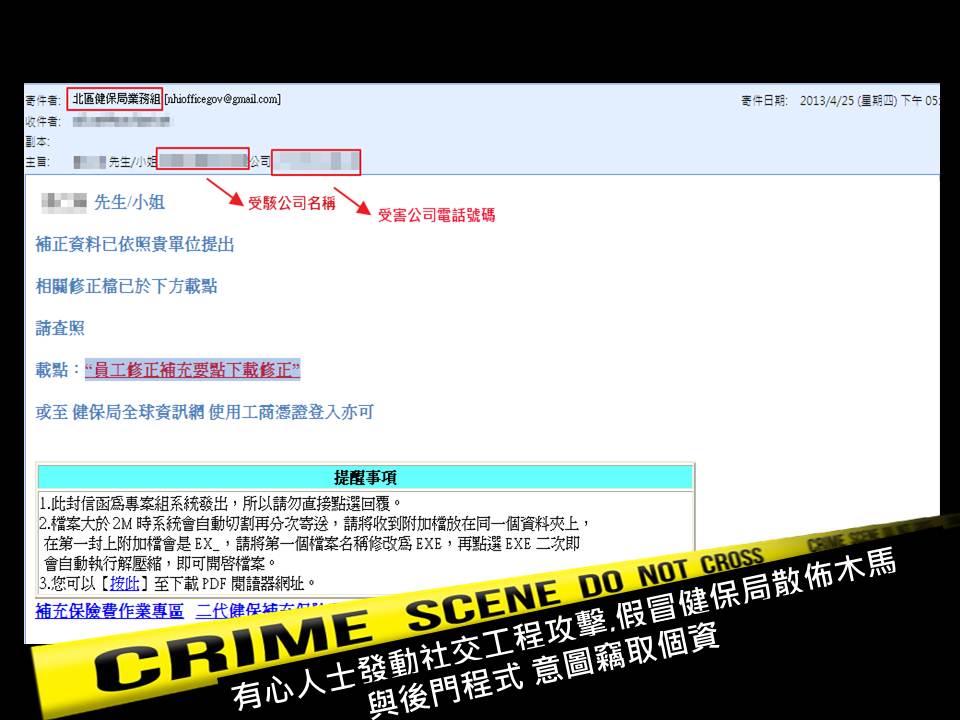

一封冒稱健保局的「二代健保補充保險費扣繳辦法說明」,

導致萬筆中小企業個資遭竊;

一封偽裝銀行交易紀錄信件,導致南韓爆發史上最大駭客攻擊;

996 名公僕因為一封標題為「李宗瑞影片,趕快下載呦!」信件, 好奇點閱中了資安陷阱; Ponemon的研究計算出一次目標攻擊的平均成本是嚇人的 580萬美元也就不令人驚訝了,光是從EMC和Target事件所看到的成本就是10倍以上了。

APT目標標攻擊通常會先充分研究過並以相關的電子郵件形式出現,其中包含惡意電子郵件附加檔案或網址來合成引誘收件者打開的內容。他們會被誤導去相信電子郵件的來源和內容真實無誤,進而受騙和在無意中將進階惡意軟體安裝到他們的電腦上,從而成為攻擊者在網路內的灘頭堡。從這一刻開始,攻擊者可能會取得敏感的客戶資料、商業秘密或無價的知識產權。

阻止電子郵件目標攻擊:移除攻擊者最容易進入的路徑

「進階持續性滲透攻擊」(Advanced Persistent Threat,以下簡稱APT攻擊)是今日企業所面臨的最大威脅之一。一場完美風暴已然形成。結合了世界各地具備創造力和靈活力的網路犯罪分子;進階的攻擊工具包、基礎設施以及隨時在線上待命的專業能力;加上傳統的安全防禦並無法偵測未曾見過的威脅,都將攻擊的風險推到前所未有的高度。高知名度的攻擊事件,像是零售商Target和百貨公司Neiman Marcus的大量資料外洩事件都提醒了IT和業務主管相關危險。

從此一問題延伸開來,根據趨勢科技TrendLabs的研究,有91%的 APT攻擊利用電子郵件作為開始的進入點。此外,最近Ponemon的研究表示有78%的針對性電子郵件攻擊利用嵌入在附件的惡意軟體。根據這幾點,攻擊者顯然認為電子郵件是阻力最小的攻擊路徑,可以用來避開現有的安全防禦,進而從你的網路外洩資料。

公司如果不能真正解決針對性電子郵件攻擊的問題,付出的代價並不只是重裝幾次電腦或從經驗中變聰明一點。更嚴重的是一些潛在的影響,包括來自客戶、供應商和股東的訴訟、罰款、收入損失和削弱品牌價值。所以最近Ponemon的研究計算出一次APT攻擊的平均成本是嚇人的580萬美元也就不令人驚訝了,光是我們從 EMC和 Target事件所看到的成本就是10倍以上了。

建立對未知的能見度

IT安全專家所面臨的問題是,目前的電子郵件安全閘道對於嵌入在郵件附檔的進階惡意軟體和郵件內嵌網址沒有識別能力。事實是,它們沒有能力解決這個問題。

原因是,APT攻擊通常會先充分研究過並以相關的電子郵件形式出現(請參考:服貿議題成社交工程信件誘餌!! 及針對台灣政府單位的 RTLO技術目標攻擊),其中包含惡意電子郵件附加檔案或網址來合成引誘收件者打開的內容。他們會被誤導去相信電子郵件的來源和內容真實無誤,進而受騙和在無意中將進階惡意軟體安裝到他們的電腦上,從而成為攻擊者在網路內的灘頭堡。從這一刻開始,攻擊者可能會取得敏感的客戶資料、商業秘密或無價的知識產權。

對組織來說,關鍵是讓攻擊者無法輕易地去侵入公司網路,不要讓電子郵件被當作切入點。

Deep Discovery Email Inspector解決針對性電子郵件攻擊

今日資源和預算都有限的現實環境下,解決問題必須透過加強現有投資來創造槓桿效應。資安也是一樣。考慮到這一點,趨勢科技發展出一套內部部署專用的解決方案,通過增強現有電子郵件安全閘道來解決針對性電子郵件攻擊問題。透過單一專用的設備,Deep Discovery Email Inspector無縫地跟你現有的電子郵件基礎設施整合。無需變動你現有電子郵件閘道或第三方安全工具的政策、管理或設定。根據趨勢科技TrendLabs的研究以及他們對APT攻擊和攻擊者行為的瞭解,利用各種特製演算法和專門偵測方式來偵測和封鎖含有可疑網址或嵌有進階惡意軟體之電子郵件附件的針對性電子郵件攻擊。

下面是阻止針對性電子郵件攻擊的解決方案還能做到的部分:

- 電子郵件信譽分析:利用趨勢科技主動式雲端截毒服務 Smart Protection Network來阻止已知可疑的電子郵件來源、網址和檔案。 繼續閱讀