APT攻擊鎖定目標對象會被誤導去相信電子郵件的來源和內容真實無誤,進而受騙和在無意中將進階惡意軟體安裝到他們的電腦上,從而成為攻擊者在網路內的灘頭堡。從這一刻開始,攻擊者可能會取得敏感的客戶資料、商業秘密或無價的知識產權。

APT攻擊 是今日企業所面臨的最大威脅之一。進階的攻擊工具包、基礎設施以及隨時在線上待命的專業能力;加上傳統的安全防禦並無法偵測未曾見過的威脅,都將攻擊的風險推到前所未有的高度。高知名度的攻擊事件,像是零售商Target 和百貨公司Neiman Marcus的大量資料外洩事件都提醒了IT和業務主管相關危險。

攻擊者:電子郵件是阻力最小的攻擊路徑

根據趨勢科技 TrendLabs的研究,有91%的 APT攻擊 利用電子郵件作為開始的進入點。此外,Ponemon的研究表示有 78 %的針對性電子郵件攻擊利用嵌入在附件的惡意軟體。 根據這幾點,攻擊者顯然認為電子郵件是阻力最小的攻擊路徑,可以用來避開現有的安全防禦,進而從你的網路外洩資料。【延伸閱讀】 69%的人每週都碰到網路釣魚,25% 高階員工被釣得逞

有案例顯示歹徒攔截中小企業和客戶之間的通訊,並捏造付款帳號資訊。再從受駭企業的公司信箱發電子郵件給客戶,告知客戶其接受付款的帳戶已經換成歹徒所持有的帳戶。過去即曾有歹徒利用Predator Pain 和 Limitless 這兩個鍵盤側錄程式,來從事「供應商資訊變更」詐騙,獲利高達約22億新台幣!(請參考 )

一封假冒銀行交易的信件,導致南韓爆發史上最大駭客攻擊 ,根據趨勢科技統計,一般員工平均每個工作日會收到100封電子郵件,等於我們每天有100次掉進駭客陷阱的風險。先做個測試,以下這些信件主旨,有幾個你會不疑有他的打開?

駭客跟你一起關心熱門新聞 ?! 熱門新聞被駭主旨一覽 :

駭客比你同事還了解你 ?! 鎖定個人 被駭主旨一覽 :

延伸閱讀 :針對台灣政府單位的 RTLO技術目標攻擊 )

公司如果不能真正解決 APT攻擊 電子郵件攻擊的問題,付出的代價並不只是重裝幾次電腦或從經驗中變聰明一點。更嚴重的是一些潛在的影響,包括來自客戶、供應商和股東的訴訟、罰款、收入損失和削弱品牌價值。根據Ponemon的研究計算出一次APT攻擊 的平均成本是嚇人的580萬美元也就不令人驚訝了,光是從 EMC和 Target事件所看到的成本就是10倍以上了。

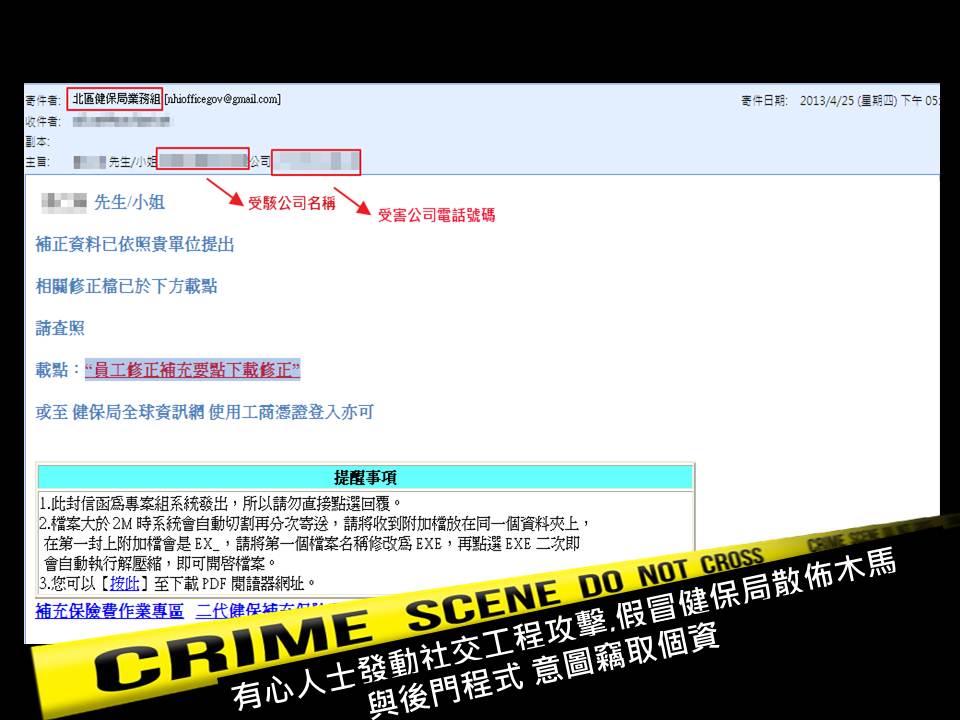

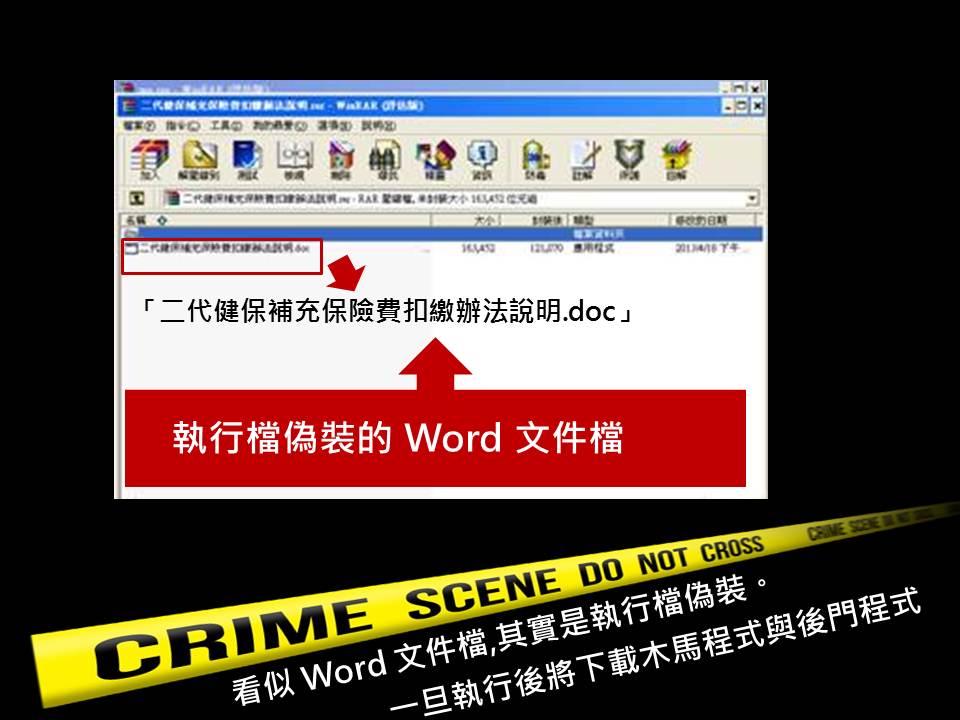

原因是,APT攻擊 通常會先充分研究過並以相關的電子郵件形式出現(請參考:服貿議題成社交工程信件誘餌!! 及針對台灣政府單位的 RTLO技術目標攻擊 ),其中包含惡意電子郵件附加檔案或網址來合成引誘收件者打開的內容。他們會被誤導去相信電子郵件的來源和內容真實無誤,進而受騙和在無意中將進階惡意軟體安裝到他們的電腦上,從而成為攻擊者在網路內的灘頭堡。從這一刻開始,攻擊者可能會取得敏感的客戶資料、商業秘密或無價的知識產權。

APT攻擊通常會先充分研究過並以相關的電子郵件形式出現 對組織來說,關鍵是讓攻擊者無法輕易地去侵入公司網路,不要讓電子郵件被當作切入點。 繼續閱讀