點色情影片,還拖臉書朋友下水! 看FB好友私訊推薦影片,竟被木馬附身!

最近有病毒會偽裝成色情影片並標記多位好友,報導說某議長也中了該病毒,特別發出書面新聞稿,指「臉書遭駭客入侵,已向警方報案」,呼籲民眾不要亂點。實以影片當誘餌的 facebook 病毒每隔一陣子,就會有新的手法,以下舉幾個案例:

假情色影片,真網路釣魚

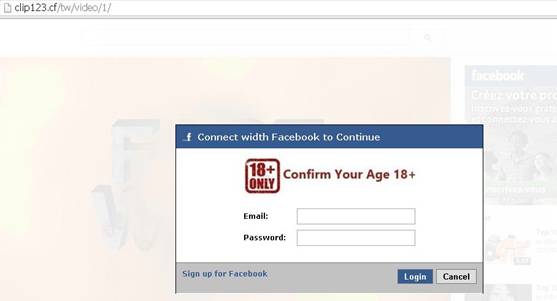

FB 流傳這則情色貼文,一旦點選圖片,或執行右下角藍色點擊觀看數字連結,會被導向一個假的臉書登錄頁面,大家要沉住氣,千萬別因為想看影片,而不小心外洩個資及臉書帳號密碼,然後就會自動使用受害者的帳號密碼在FB轉貼該惡意連結

趨勢科技用戶請放心,趨勢科技PC-cillin雲端版 已經可以攔截該惡意網址,還不是PC-cillin 雲端版用戶?即刻免費下載 ,避免上鉤

FB 影片詐騙:「這個男人摸了一千個女孩的乳房」

駭客曾透過臉書散播一個名為「這個男人摸了一千個女孩的乳房」的影片網址,一旦點選下載影片外掛元件後即陷入駭客陷阱,不但個人資料全都露,並會自動將此訊息傳送給好友,成為駭客散播有害訊息的幫兇。

圖說: 駭客以名人羶腥色影片,引誘網友點選觀看影片 ,並下載藏有惡意程式的影片播放元件,達到其散佈此訊息與網路釣魚的目的。

FB 影片詐騙:「陳妍希Michelle陳妍希在日本發展當女優」

台灣也發生多起藉影視名人來散播惡意連結的事件,如「周韋彤~Mystique網路釣魚 (Phishing)

臉書上流傳的這個「周韋彤 ~ Mystique of Asia hxxp://bit.ly/…」周韋彤在大陸號稱「小林志玲」以身材火辣著稱,相信又有不少人中彈!

FB 影片詐騙:「15 歲少女露胸後自殺」

加拿大一名女高中生Amanda Todd,12歲時遭人引誘裸身視訊後,裸照在網路上不斷被散播,甚至被同學作為臉書大頭貼,遭網路霸凌達三年的她甚至須服抗憂鬱症藥物,即使不斷轉學也擺脫不了厄運,期間一度喝漂白水自殺。獲救後她自拍影片敘述遭遇,全片不發一語僅以字卡來講述自己故事,,並在影片上附上她自殘的照片。即使獲得超過700多萬網友加油打氣,最後仍在2012年底自殺結束短暫的一生。這支高點閱率影片,被駭客利用造假,在Facebook 臉書四處流竄 。

駭客利用標題為「15 歲少女露胸後自殺」的影片截圖,誘使點擊,中毒者會被冒名發文然後標籤 20 個以上的朋友,雖然是老梗還是很多人因為聳動的標題,而中了社交工程陷阱 ( Social Engineering) 。手法與本部落格 曾經介紹的臉書髒話病毒 雷同,它的目標是Google Chrome和Mozilla Firefox的使用者。這個威脅利用這兩種瀏覽器的擴充功能來滲透進使用者電腦,並劫持Facebook、Google+和Twitter等社群媒體帳號。

趨勢科技PC-cillin雲端版 ,《榮獲 AV-TEST 「最佳防護」獎,領先28 款家用資安產品防毒軟體》 ,獨家社群隱私安全,輕鬆檢查您在Facebook、Google+、Twitter及Linkedin上的隱私設定問題!可跨平台同時支援安裝於Windows、Mac電腦及Android、iOS 智慧型手機與平板電腦!即刻免費下載

FB 影片詐騙:Facebook好友私訊推薦的影片

以下這則案例則是藉由朋友發私訊傳來的影片連結,這讓它看起來不像是隨機的垃圾訊息,而讓人不疑有他點選。

對網絡犯罪分子而言,用Google Chrome和Facebook來讓受害者感染惡意軟體是如何奏效呢?

我們都看到過這兩個平台被用作惡意社交工程( social engineering ) 攻擊計劃的一部分。Google和Facebook也意識到這一點,並且採取措施來保護他們的使用者。惡意Chrome擴展功能的數量成長也讓Google去限制使用非來自Chrome線上應用程式商店的擴充功能。

不幸的是,這些舉措並未能阻止網路犯罪分子。趨勢科技 的研究結果顯示,這些平台的使用者仍然有許多遭受到攻擊。

就在最近,作者收到一個來自Facebook好友的訊息引起了好奇心。該訊息相當短也很直接:

圖1 、Facebook 訊息

繼續閱讀