惡意廣告並非新的產物;它是已經存在了十多年的犯罪手法。早在 2004年,就出現當訪客連到科技網站「The Register」被流氓廣告攻擊的事情,它利用一個 Internet Explorer中的零時差漏洞來植入BOFRA惡意軟體。在過去十年間,許多高知名度的網站因為他們的廣告網路在不知情下成為網路犯罪市場的幫兇。受害者包括紐約時報、Google和赫芬頓郵報等數不清的例子。

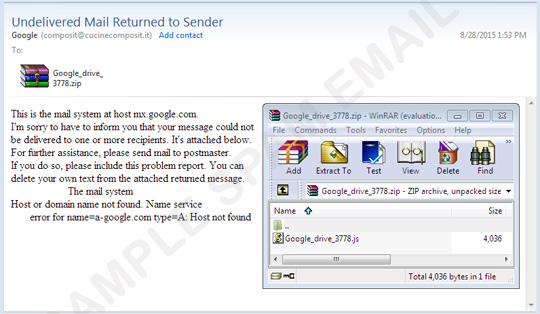

8 月發生了一件聯合網路犯罪攻擊,Yahoo 的廣告網路遭到襲擊,使得每月造訪該網站的 69 億人可能因而陷入危險。歹徒運用的是最新的威脅,例如:惡意廣告(malvertising)和漏洞攻擊套件。

惡意廣告(malvertising)是一些由網路犯罪者製作並刊登在網站上的廣告,只要是瀏覽了刊登這類廣告的網站,使用者就有可能遭殃,因此對整個廣告供應鏈帶來嚴重的影響。此次案例,網路犯罪集團利用了用戶數量龐大的 Microsoft Azure 服務網站來提高其潛在受害者數量。這樣的作法屢見不鮮,歹徒經常利用一些熱門的話題並滲透相關的網站。此外,歹徒也滲透了 Yahoo 這個全球最大的廣告網路之一,因此可能的感染數量相當可觀。而且,惡意廣告的運作模式是,使用者不須點選惡意廣告就可被感染。正因如此,一些不知情的使用者才會光是連上有問題的網頁就遭到感染。

【編按】由於網路犯罪集團越來越常利用惡意線上廣告來攻擊使用者,所以使用者經常會在購物網站、新聞網站、社群媒體以及遊戲網站看到這類廣告。

進一步了解惡意廣告感染使用者裝置方式,建議閱讀惡意廣告Malvertising:當廣告出現攻擊行為

網路犯罪使用漏洞攻擊套件的頻率越來越高,因為這類攻擊套件非常容易取得而且不貴。此次攻擊使用的是 Angler 漏洞攻擊套件來感染已入侵網站的訪客。漏洞攻擊套件的作者們非常積極地在第一時間搶先收錄最新曝光的漏洞。如下圖所示,許多今年才曝光的 Adobe Flash 漏洞都已收錄到 Angler 攻擊套件當中。

尤其,CVE-2015-0313 已在今年稍早一起非常類似的攻擊當中出現過。駭客利用這個漏洞攻擊套件在一些已遭入侵的網站上顯示惡意廣告。 繼續閱讀