重複使用、減量和回收這三件事對環境保護來說很棒,但用在密碼上就不棒了。

當Apple推出iPhone 5S時,其中一個被強調的重點是指紋辨識功能,稱為Touch ID。有了這技術,iPhone使用者可以取代密碼來解鎖螢幕,並且可以在iTunes和App Store上用來購買東西。

取代是個操作性字眼,像Touch ID這樣的技術可以替帳號加上一層防護來阻止駭客,甚或是惡意軟體的攻擊,但想要完全的取代密碼還得要花上很長一段時間。

從安全角度來看,Touch ID在規格上看起來很不錯,希望在現實世界裡也可以表現得一樣好。生物識別技術並不是新玩意,我們在過去也看到有人用粘土來騙過指紋辨識系統。甚至iPhone 5S也不是第一支使用指紋辨識技術的手機,這都顯示出這些技術需要適當的加以實作,尤其是想要推出給要求嚴格的消費者市場。

特例而非通則

同時也必須說。像這樣的技術該算是特例而非通則。很自然的,其他服務可能會想用自己的方式來解決「密碼的問題」。舉例來說,在Apple發表會的前一天,Google的高階主管被引述說:「密碼要終結了」,他們正在想辦法加以創新。在這些創新成為主流之前(也希望可以標準化),使用者仍然必須用密碼來登入自己的帳號。

我們還需要考慮到一個事實,大多數使用者會使用多個設備來存取網路帳號,這些設備都有自己的硬體規格。Touch ID可以在iPhone上很順利的購買歌曲,或許很快也會實作到到其他Apple產品上,但如果你必須透過一般電腦來存取iTunes時,你還是會需要用到密碼。

密碼仍然是關鍵,但要適當管理

重點是。密碼在每個人的數位生活裡仍然扮演重要的安全角色。當然,管理它們可能是件煩人的事情,現在對於長度和複雜度的要求都比之前要來得高,尤其現在的長密碼也可能會被暴力破解。有安全的電腦使用習慣,類似趨勢科技PC-cillin雲端版的密碼管理通,或是手機及其他設備的內建安全功能(是的,像即將到來的Touch ID)都會有所幫助。

如何管理你多個設備上的網路密碼

管理密碼從來沒有比今天要來得更重要也更加複雜。

在今天,你必須要替無數的帳號建立跟記住各種密碼。而且管理多個設備上的同一個密碼也是相同煩人的事情。

如果你沒有做好,你就會讓自己成為密碼破解駭客的餌食。讓他們竊取你的資料、身份認證和金錢。

每隔三秒鐘,就會出現一個身分詐騙的受害者。在美國,有五分之一的使用者經歷過信用卡被盜,被用來進行未經授權的購買交易。

不要讓網路犯罪分子破壞你的數位生活。開始適當的管理你所有設備上,每個網路帳號的密碼。

不要重複使用、減量和回收

重複使用、減量和回收這三件事對環境保護來說很棒,但用在密碼上就不棒了。

你的密碼必須是獨一無二的。不可以使用常見的「password」或是「123456」,它們是有史以來最常用的兩個密碼。網路犯罪分子也知道。所以你可以想見,當他們嘗試侵入你的帳號時,一定會試過它們。

讓你的密碼夠長而且無法破解。使用無意義的單字或詞句組合而成,甚至再夾雜數字和字母。安全的密碼管理工具也可以幫得上忙。它可以替你的各個帳號生成隨機的密碼,並儲存在主密碼下,讓你不需要去一一記住。

不要回收使用你的密碼。一旦你使用過,就不要用在別的地方。不然當網路犯罪分子取得你的一個密碼,他們就有機會去存取一切。

雙倍的安全

如果可以的話,就啟用兩步驟驗證,這是網站要求登入資訊時,越來越常見的功能。它給你一個驗證碼來搭配密碼使用。這驗證碼無法被偷走,因為它是當你登入時所隨機產生的,而且會透過電腦以外的管道派送給你,像是你的手機或電子郵件帳戶。

身為一個試圖從不同設備來登入Facebook的使用者,你可能已經經歷過兩步驟驗證。一旦Facebook發現你從陌生的設備登入,它就會寄送一封帶有驗證碼的簡訊給你,讓你結合原本的密碼使用。這可以確認登入的是本人。

這程序讓你成為唯一可以存取你帳戶的人。因為你的帳戶只能經由密碼加上儲存在你身上設備上的驗證碼才能存取,讓網路犯罪分子更難去侵入你的帳戶。

清理你的 Cookie

我們都曾經依賴過網路瀏覽器的「記住密碼」功能。它讓你可以自動登入頁面,而不需要每次都重新輸入。

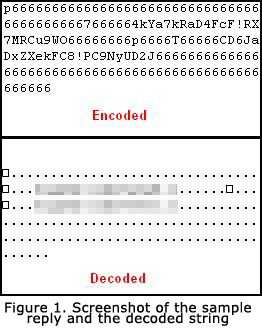

網路犯罪分子知道使用者喜歡這個功能,並且開發出透過它來竊取你密碼的方法。例如 Cookiejacking,可以讓網路犯罪分子控制瀏覽器 Cookie,並用它們來存取你的帳戶。Cookies被網站用來記錄你訪問的資料。如果你儲存了關於一個網站的資料,像是登入資訊,網站就會自動加以載入。如果網路犯罪分子取得你的Cookie,就可以騙過網站來冒充成你。

不要依賴Cookie。相反的,利用安全的密碼管理工具來儲存你的密碼。好的工具會讓你使用安全瀏覽器來存取你的帳號,尤其是需要輸入敏感資訊,像是網路銀行詳細資訊的時候。跟一般的瀏覽器不同,安全瀏覽器會停用那些可能危及你隱私的不必要外掛程式或是擴充功能。