對駭客來說,勒索病毒Ransomware

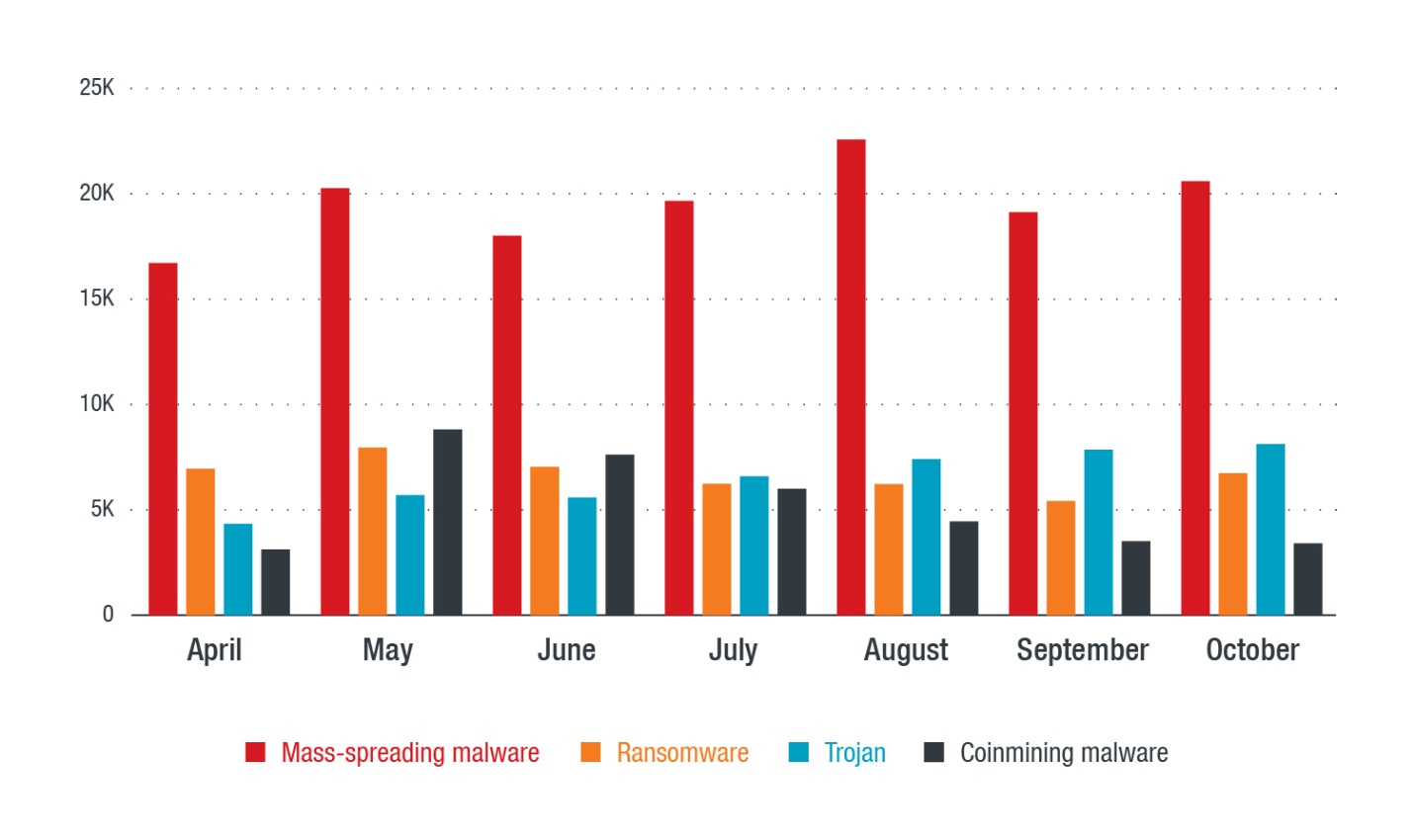

勒索病毒每天仍影響超過 10 萬台電腦 事實上,根據美國司法部副部長Rod Rosenstein在2017年劍橋網路高峰會的演說,勒索病毒每天影響了超過10萬台電腦 。根據 Government Technology的報導,這些攻擊者得逞近10億美元。但錢進去駭客的口袋,加密的檔案未必回得來,也就是說即使受害者依照駭客的要求付了錢也不一定能夠取回資料的控制權。

付還是不付? 當螢幕上出現勒索病毒訊息時,馬上就會有許多問題和需要考慮的點浮現在腦海。比如:

公司要如何繼續維持運作?

使用者該如何存取重要的檔案和資料?

有備份可以讓業務運作馬上回復正常嗎?

而最重要的問題之一,就是要不要支付贖金。

根據 Forbes 的報導,美國聯邦調查局在2016年就密切關注勒索病毒事件的蔓延和嚴重程度,指出受害者不應屈服於駭客要求 ,也不該支付贖金。正如 Kaspersky Labs的資料證明,支付贖金的受害公司大約有五分之一並沒有收到駭客承諾的解密金鑰 。

換句話說,企業付了錢卻沒有取回自己的關鍵應用程式、檔案和資料。

「不幸的是,在大多數勒索病毒攻擊中,失去多年寶貴資料的風險太高,相較起來要求的贖金就顯得很少,讓大多數受害者直接屈服於駭客要求而不會去求助於執法單位,」Forbes的Harold Stark解釋道。

付錢後發生什麼事? 讓我們來看一些真實的勒索病毒案例,以及當受害者付贖金之後發生什麼事。

許多網路攻擊的受害企業並沒有拿到承諾的金鑰

真實案例: 有備份的印第安納州醫院在感染 SamSam 後, 還是付了55,000 美元 根據ZDNet的報導,一家印第安納州的醫院Hancock Health在系統感染勒索病毒SamSam後選擇支付55,000美元 (當時4比特幣的價值)。儘管員工和使用者馬上就發現並回報,但醫院的IT團隊無法阻止勒索病毒的擴散。

總而言之,幾乎醫院所有的關鍵IT系統都受到病毒影響,無法使用電子郵件、電子病歷系統及其他內部平台。其中包括有1,400多個檔案遭到加密並被重新命名為“I’m sorry“。

在此案例所用的勒索病毒 – SamSam 會找尋有弱點的伺服器,並且可以散播到網路內的其他電腦來進行快速而大規模的攻擊。正如ZDNet的Charlie Osborne所指出,駭客會根據SamSam病毒在受害者網路內的散播程度來決定贖金金額。

「這種威脅具備針對性而不只是隨機攻擊,SamSam可以透過Web shell部署、批次處理腳本在多台電腦上進行散播、或是經過遠端存取和建立通道來執行,」Osborne解釋道。

在感染事件發生後,醫院管理員被迫在一周內支付贖金,不然就得承受讓檔案和資料永遠不見的風險。雖然醫院確實有備份(重要的資料安全最佳實作),但還是選擇支付贖金。醫院IT管理員解釋說,雖然可以用備份來回復駭客加密的資料和檔案,但這過程可能需要數天甚至數週。更重要的是,經過將工作轉成手動和紙筆作業後兩天,醫院只想要快速地解決問題。

而這家醫院只是眾多感染 SamSam 病毒的受害者之一,在2018年春天,趨勢科技報導了一起在亞特蘭大市 的案例。在此次攻擊中,該市的服務(包括用來繳費或存取法院資料的公眾平台)都無法使用。在這起事件中,駭客要求的代價是解密一台電腦 6,800美元,或支付51,000美元來完全解密。

真實案例: 堪薩斯醫院在支付贖金後, 系統仍被鎖住, 還遭受二度攻擊 雖然感染 SamSam 的印第安納州醫院在支付贖金後能夠取回其檔案和資料,但並非所有人都如此幸運。

跟據HealthcareITNews的Bill Siwicki指出,威奇托的堪薩斯心臟病醫院是2016年中期勒索病毒的受害者。雖然醫院電子病歷系統內的病患資料沒有受到影響,並且能夠繼續進行日常運作,但主管們仍決定支付贖金。

但與Hancock Health案例不同的是,將“不多”的贖金發送給駭客後並沒有取回檔案和資料。相反地,駭客要求第二次的贖金,而中毒的系統依然沒被解鎖。

“堪薩斯心臟病醫院沒有支付第二筆贖金,即使還是有些資料因為攻擊而被鎖住,但他們與顧問共同表示支付贖金並非明智之舉,」Siwicki寫道。

這家醫院並非唯一的例子。醫院資安專家Ryan Witt告訴Siwicki,駭客通常已經設定好了一套劇本,先要求不多的贖金,如果受害者付錢的話就再要求更高的金額。

「受害組織屈服付贖金助長駭客貪得無厭」Witt指出。「勒索病毒在銷聲匿跡前,還有一段黑暗期要度過。」

勒索病毒攻擊已經證明了付錢給駭客並不代表攻擊就會結束。

解決勒索病毒問題:趨勢科技的 File Decryptor 正如這些案例所顯示,想經由付錢去解決勒索病毒問題並不是最好的策略。組織必須備份所有的關鍵檔案和資料,並將這些檔案和資料儲存在雲端或其他獨立的地方。這樣一來,即使遭受攻擊,IT管理員也可以用備份來進行回復。

此外,趨勢科技開發了專門用來解決勒索病毒攻擊的解決方案:趨勢科技Ransomware File Decryptor。此工具可以解密和回復特定系列勒索病毒所加密的檔案和資料。而在2017年5月,因為WannaCry(想哭)勒索病毒 所造成的廣泛影響,也加入了對此勒索病毒有限度的解密支援。

想了解更多關於趨勢科技 File Decryptor的資訊,請參考此篇指南 。並且可以瀏覽我們的部落格來了解為什麼勒索病毒攻擊持續得逞 。

@原文出處:What Happens When Victims Pay Ransomware Attackers?

《延伸閱讀 》

目標式勒索:刪除備份,逼迫就範!! 勒索病毒 SAMSAM ,攻擊伺服器漏洞,鎖定醫院

「花錢洗白負評」「中斷供應鏈」,數位勒索不只有勒索病毒

病毒史上的六個怪咖:逼打電玩、裝萌賣可愛、找名人代言、綁架檔案不要錢….