對於一般的使用者來說,要保護好電腦幾乎可以說是不可能的任務。光是要搞清楚得注意什麼可能就是個大挑戰。什麼樣的威脅對一般的使用者來說很重要,又該如何避免?

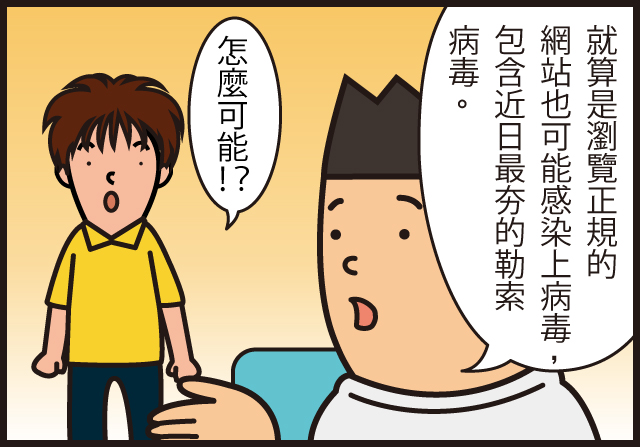

1.勒索病毒: 遇到「Drive by download」路過式下載,瀏覽惡意網頁就會中毒

勒索病毒 Ransomware (勒索軟體/綁架病毒)目前對普通的使用者來說是最大的威脅。這種惡意軟體會加密使用者的資料,並威脅受駭者,除非付出相當於數百美元的比特幣(Bitcoin)贖金,不然就會永久鎖住或刪除檔案。

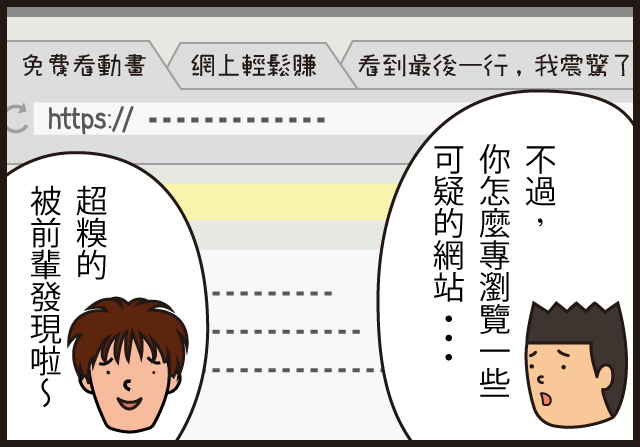

有網友在論壇上求助,說想利用連假在網路上看電影,電影看完了,電腦裡所有檔案卻都打不開了,原來是中了惡名昭彰的 Cerber勒索軟體 Ransomware,並被要求支付約台幣1.7 萬的比特幣(Bitcoin)才可解鎖,更慘的是用公司的電腦 !

Cerber 病毒並沒有銷聲匿跡,近日有許多網友在臉書上求救的幾乎都是 Cerber,一堆”覺得悲傷”哭哭的表情符號”疫”發不可收拾。

還有網友自我解嘲說:

“我發誓! 我真的只有看《師任堂》,難道是李英愛傳染給我的?”

提醒您:如果電腦有軟體的修補程式沒有更新的話,遇到「Drive by download」路過式下載(隱藏式下載、偷渡式下載、強迫下載,網頁掛馬)攻擊,瀏覽惡意網頁就會中毒。

另外,駭客也可能將夾帶勒索病毒的壓縮檔放在非官方的影片下載網站上,除了養成平時備份檔案的習慣,使用防毒軟體 可以未雨綢繆,避免檔案成肉票。