利用一個未修補的資安漏洞發動攻擊已經夠令人擔憂了,然而同時經由八種漏洞攻擊手法來暗中竊取您的企業資產、資料及客戶資訊,則完全是另一個境界。

趨勢科技發現一個專門攻擊網站伺服器、網路磁碟及可卸除式磁碟的最新惡意程式家族,它利用了多種網站伺服器漏洞攻擊手法以及所謂的「字典攻擊」(dictionary attack)。這個惡意程式叫作「BlackSquid」(以其所建立的系統登錄與主要檔案來命名),是一個相當危險的惡意程式,原因有幾點。首先,它在面對所處環境時,會運用反制虛擬環境、反制除錯、反制沙盒模擬分析的技巧來判斷自己是否要繼續執行安裝程序。此外,它也具備類似蠕蟲的行為,能自我複製並四處擴散。同時,它更利用了當今最知名的一些漏洞攻擊手法,如 EternalBlue、DoublePulsar,以及 CVE-2014-6287、CVE-2017-12615、CVE-2017-8464 等三項漏洞的攻擊手法,並且會攻擊三種不同版本 ThinkPHP 的漏洞。

除此之外,網路犯罪集團似乎也在測試該惡意程式當中的一些技巧是否可行,以作為後續發展的參考依據。目前我們所蒐集到的樣本,最終會安裝一個 XMRig 門羅幣 (Monero) 挖礦程式。不過,BlackSquid 未來還可能再結合其他惡意程式。

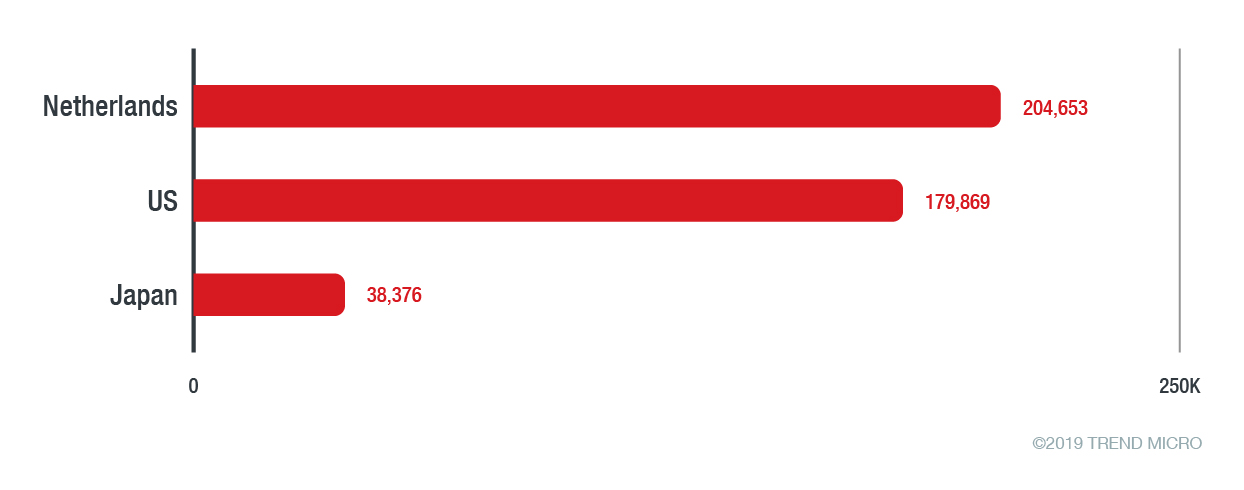

根據我們的監測資料指出,五月份的最後一週,BlackSquid 攻擊數量出現最多的地區是泰國和美國。

躲避技巧、行為模式與漏洞攻擊

BlackSquid 可經由三種管道來感染系統:經由造訪已感染的網站伺服器而讓使用者電腦遭到感染、經由漏洞攻擊來感染網站伺服器、經由可卸除式磁碟或網路磁碟來感染。當以下至少一個條件成立時,它會立即中斷感染的行為以避免被偵測或攔截:

- 當前使用者名稱與以下常見沙盒模擬分析環境使用者相同時: