Happy Halloween!!!

小編崔嘻今天要應景一下,祝大家萬聖節上網不被搗蛋。假防毒軟體 嚇到了。

< 三個萬聖節搗蛋病毒> 搜尋「萬聖節造型」冒牌防毒軟體來搗蛋 網路犯罪份子全年無休 ,更不會放過任何一個重要節慶的好機會來增加收益。在西方萬聖節更是網路犯罪的好時機,常用的騙局包含以下幾種。

1. 恐嚇 軟體(假防毒軟體 )。 就如其名稱所表示的,這是一種軟體,目的在把你嚇到去做…呃,傻事。通常是以跳出視窗訊息發佈戲劇化的警訊說你的個人電腦已遭感染。當你點擊視窗去下載「安全軟體」或進入廣告中的網站時,你所下載的正是你努力防範的病毒。

2. 「好笑的」萬聖節影片。 如果你收到一封電子郵件要你觀看一個影片,千萬別照做。特別是當你不認識寄件人時更是如此。而尤其更要注意的是主題含糊不清和具話題性,如「好笑的」「萬聖節」影片。點擊觀看影片時,唯一一個開懷大笑的,將是剛剛把一堆病毒下載到你電腦內的駭客。

3. 別人的萬聖節造型就是你。 不要淪為身份竊盜的受害者。在社交網路網站上不要放太多的個人資料,確定你使用安全的連結進行萬聖節造型線上採買,不要使用稍經研究就可知道的資訊來做為密碼提示。

要保護自己不受此類和其它類詐騙手法的最好方法之一,就是使用可防阻進入惡意網站,過濾可疑電子郵件,和預防資料偷盜的網路安全軟體,如PC-cillin2013 雲端版。

以下我們來分享三個搗蛋病毒:假防毒軟體 ) 就搗蛋如果萬聖節糖果袋裏裝鈔票…”賺更多”垃圾郵件來搗蛋

搗蛋病毒1:搜尋「萬聖節裝扮」不給錢恐嚇 軟體 (假防毒軟體 就搗蛋萬聖節到了,不只小孩子,大人們或許也一樣在尋找最嚇人的應景裝扮。不幸的是,使用者若是在網路上搜尋最嚇人的裝扮,極可能成為一些駭人攻擊手法的受害者。趨勢科技在 “halloween costumes” (萬聖節裝扮) 的搜尋結果中按下發現搜尋許多遭入侵的合法網頁。似乎有人將這些網頁插入合法網站中,利用先前採用過的SEO搜尋引擎最佳化(Search Engine Optimization)操控手法進行攻擊(請見:百萬關鍵字遭流氓軟體綁架 )。據資安威脅研究員 Lennard Galang 解釋:「在 SEO 滲透攻擊手法中經常可見,惡意程式作者會入侵一些在搜尋引擎中排行較前面的網站,這些網站彼此之間可能並無關聯。一旦成功入侵之後,他們會在網站中插入一個特別設計的網頁,目的是利用搜尋引擎或網站搜尋功能,以增加這些網頁的點閱或轉介率。」

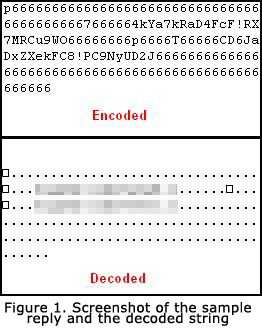

不出我們所料,這波攻擊行動最後的目的同樣是安裝一個流氓防毒軟體。按下訊息方塊中的 “OK” (確定) 便會下載假防毒軟體 Mal_FakeAV6

圖 2. 按下訊息方塊中的按鈕便會下載詐騙防毒軟體 在網路上搜尋耶誕節採購的禮品 同樣也會傳回有害的結果。

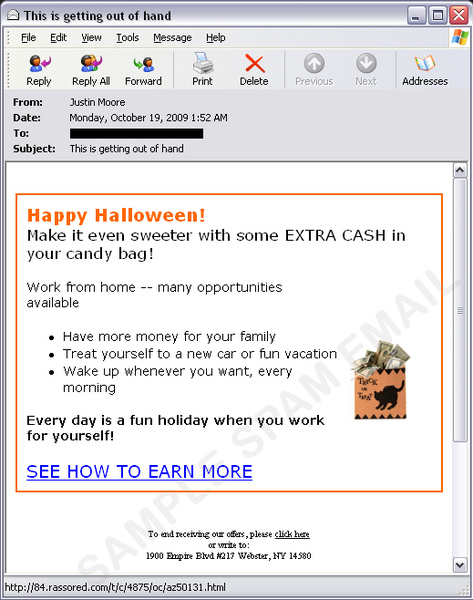

搗蛋病毒2 如果萬聖節糖果袋裏裝鈔票…”賺更多”垃圾郵件來搗蛋 年底了,想換工作嗎?如果你也過萬聖節,這封信可能會打動你”何不讓更多的現金,讓你的萬聖節糖果袋更加甜蜜呢?” 趨勢科技 攔 截到一批以萬聖節包裝的垃圾郵件,不同於以往的萬聖節找樂子主旨,該垃圾郵件以在家工作為主打,並提出在家工作的種種好處,包含:「為你的家人掙更多的 錢」、「獎賞自己一部新車和假期」、「睡到自然醒」,為自己工作每一天都像度假,至於怎麼做呢?當然是「欲知詳情,請按下連結」。

目前這個連結的頁面已經被移除,趨勢科技提醒想要換工作或賺外快的人,應該到合法的求職網站,不要輕易相信不明來源的工作機會。

搗蛋病毒3.分享好玩動畫,公司重要機密被看光 你知道分享一個好玩動畫,有可能讓駭客覬覦公司的重要機密嗎?答案是肯定的。

去年萬聖節當天 Robin 在上班時利用午休空檔用 MSN 傳了一個有趣的小程式:「跳舞的骷髏」”Dancing Skeleton” 遊戲網址,給他遠在國外的朋友應景,之後他的朋友警告他那個網站含有惡意攻擊行為,因為該網址被該公司安全軟體惡意網頁防護 功能所攔截,並跳出惡意網頁警告視窗。不過Robin 卻絲毫沒感覺電腦有異樣,以為朋友跟他開玩笑,經分析確認該網站內的 “Halloween.exe”這個「跳舞的骷髏」遊戲(如圖),事實上是一個利用節慶活動作為掩飾的攻擊程式一旦瀏覽該網頁將會自動下載執行,使用者將不會有任何感覺。

繼續閱讀