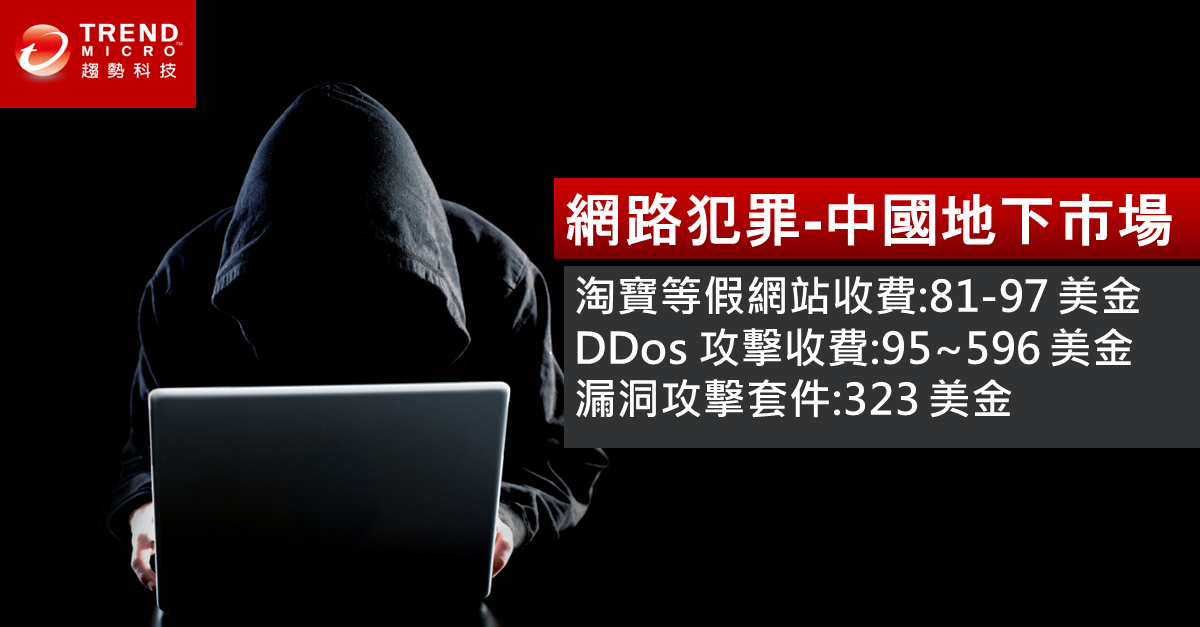

網路犯罪的門檻正不斷降低,犯罪工具套件越來越普及、越來越便宜,某些甚至還能免費取得。價格不斷下滑、功能不斷增加,全球的網路地下論壇皆欣欣向榮,尤其是俄羅斯、中國和巴西,這些已成為各國境內駭客販售產品及服務給網路犯罪集團的熱門管道。此外,網路犯罪集團也透過所謂的深層全球網路 (Deep Web) 來販售一些全球網路 (World Wide Web) 的搜尋引擎所無法查到的產品和服務,為的就是要讓其網路店面不易遭到執法機關發現及破獲。

這一切的發展,意謂著一般大眾的運算環境受到攻擊的風險越來越高,因此,有必要徹底重新思考安全在日常資訊生活當中所應扮演的角色。趨勢科技從 2011 年即開始持續監控中國地下市場的動態。截至 2013 年底為止,光在「QQ™ 群」上我們就發現了超過 140 萬則與地下市場相關的即時聊天訊息。

「QQ 群」遭到利用

網路犯罪集團利用熱門網站服務從事犯罪早已不是新聞,例如今年稍早,Dropbox 和 Evernote 服務就曾遭歹徒用於惡意程式的幕後操縱 (Command-and-Control,簡稱 C&C) 通訊。 中國境內的網路犯罪亦不例外,他們也利用熱門的即時通訊軟體 QQ 作為通訊工具。

「QQ 群」是騰訊 (Tencent) 公司提供的一項即時通訊功能,可讓使用者輕鬆建立多個聊天群組,每一群組最多容納 2,000 名使用者。每一群組都有自己獨特的名稱、說明與使用者數量。QQ 群可讓人根據使用者數量或群組名稱及說明中的關鍵字來搜尋某個聊天群組。

由於 QQ 群的功能完善、使用者數量龐大,現已成為地下市場歹徒聚集的主要場所。事實上,利用 QQ 來兜售犯罪軟體的網路犯罪集團甚至還建立了一些地下專有名詞來協助新手找到想要的東西。儘管這裡的產品/服務廣告刊登時間總是比專業地下論壇或網站的廣告來得短,不過,QQ 上的廣告卻比後者更新更頻繁。 繼續閱讀