趨勢科技建議採取「讀、不、達」三大措施 保護球迷「百毒不達」!

2014年的世界盃足球賽在巴西展開了,對這樣知名而具新聞價值事件的熱愛讓國際間都都熱起來了。不幸的是,網路犯罪分子也開始進入狀況。

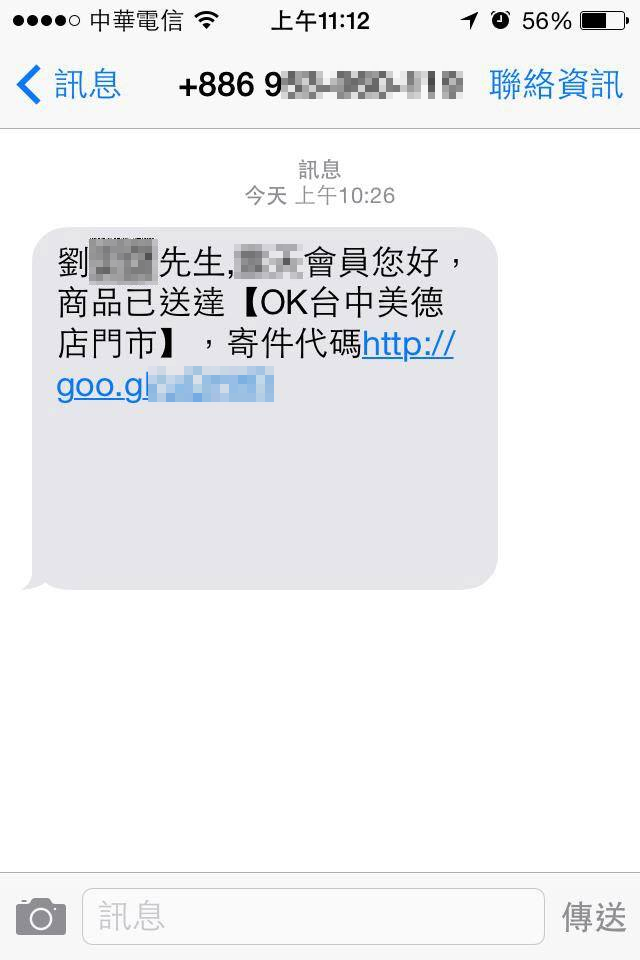

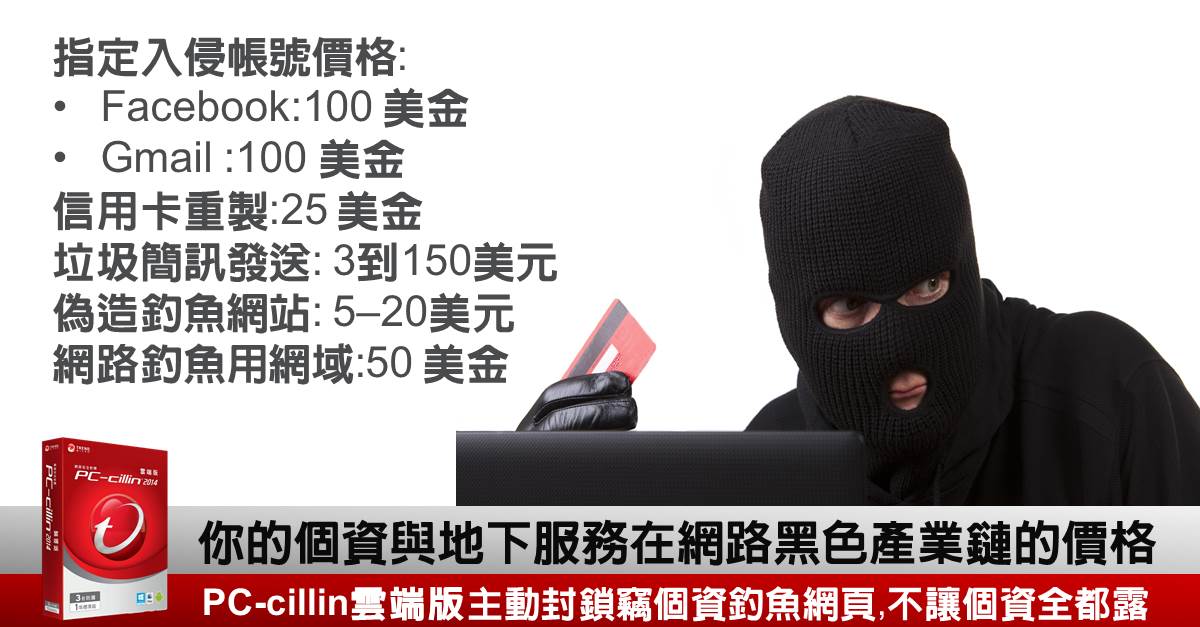

除了最近充斥在網路上的網路釣魚詐騙和駭客主義者癱瘓了兩個巴西政府網站(聖保羅軍警網站和2014年世界盃官方巴西網站)外,網路犯罪分子也將目標放在行動世界,帶來了以世界盃為主題的行動惡意軟體 – 根據最近一次統計,有超過375種行動惡意軟體。趨勢科技發現這些惡意應用程式潛伏在未經授權/第三方應用程式下載商店,等待著使用者將其安裝到行動設備上。趨勢科技呼籲球迷可採取「讀、不、達」三大防禦措施,讓自己「百毒不達」!FIFA相關威脅資訊,請看這裡。

經過分析,趨勢科技發現大部分有問題的惡意軟體是普及的行動惡意軟體家族變種。例如偽造熱門應用程式的 ANDROIDOS_OPFAKE.CTD家族、私下過濾簡訊和竊取資料的ANDROIDOS_SMSSTEALER.HBT家族、吃角子老虎詐騙程式ANDROIDOS_MASNU.HNT、和木馬程式ANDROIDOS_OPFAKE.HTG的變種等。」

FIFA球迷可採取「讀、不、達」三個自保步驟,避免遭受惡意程式侵害,讓自己「毒不達」:

- 讀:隨時利用趨勢科技整理的「FIFA相關威脅資訊」,來了解最新威脅資訊與防禦之道

- 不:只從有信譽的平台下載App,不從第三方平台下載程式,以降低風險

- 達:儘速安裝行動安全解決方案,如趨勢科技的「安全達人」免費App,利用趨勢科技26年的資安專業、保護自己不受惡意程式侵害!

偽造應用程式

一被偵測到的惡意軟體家族是ANDROIDOS_OPFAKE.CTD家族。此惡意軟體家庭最早出現在2013年5月,透過偽造熱門應用程式出現。它的惡意行為包括替使用者訂閱加值服務,外洩使用者的重要資料(如聯絡人清單/訊息),以及安裝惡意連結和捷徑在行動設備主畫面上。在短短一年間,被偵測到的ANDROIDOS_OPFAKE.CTD變種數量達到10萬次,偽造了14,707種應用程式。

趨勢科技也發現應用程式所連到的遠端伺服器有66個不同網域,每個網域都假裝成著名網站,像是MtGox.com。

圖一和二:假的世界盃遊戲應用程式

假的遊戲應用程式加值服務濫用通知 繼續閱讀