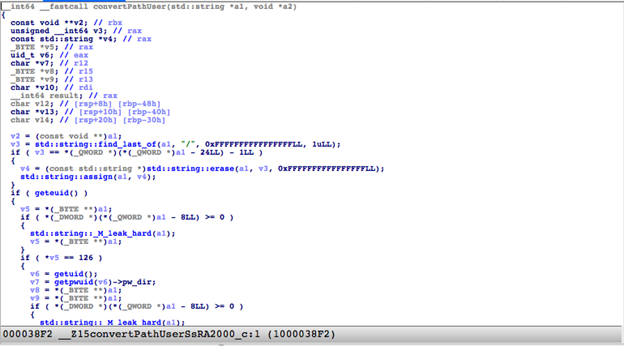

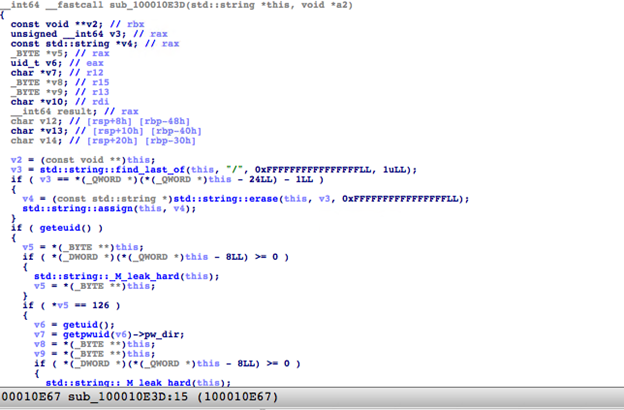

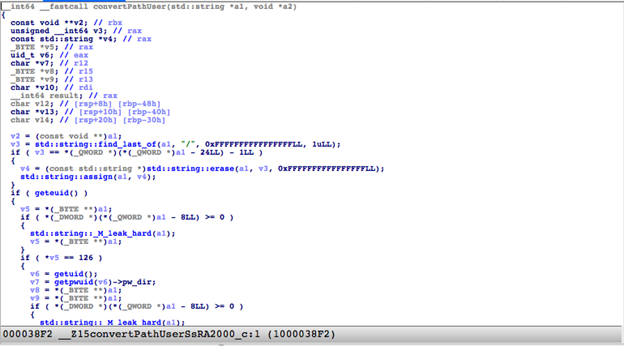

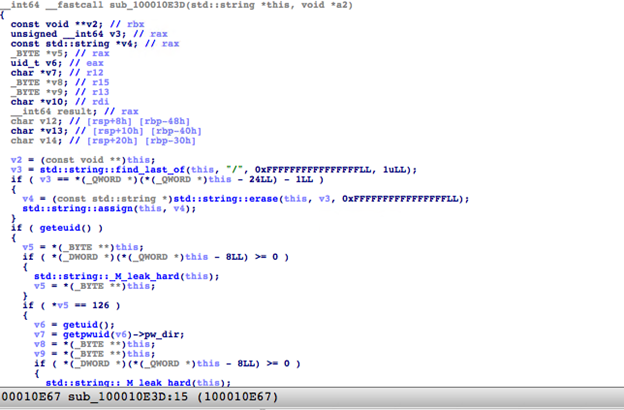

最近趨勢科技發現了一個應該是由 OceanLotus 駭客集團所開發的最新後門程式 (趨勢科技命名為 Backdoor.MacOS.OCEANLOTUS.F),增加了一些新的行為與網域名稱。

由於它的動態行為與程式碼都與先前的 OceanLotus 惡意程式類似,因此我們確定這應該是 OceanLotus 惡意程式的變種。

最近趨勢科技發現了一個應該是由 OceanLotus 駭客集團所開發的最新後門程式 (趨勢科技命名為 Backdoor.MacOS.OCEANLOTUS.F),增加了一些新的行為與網域名稱。

由於它的動態行為與程式碼都與先前的 OceanLotus 惡意程式類似,因此我們確定這應該是 OceanLotus 惡意程式的變種。

最近趨勢科技發現一種罕見的感染手法,專門感染 Xcode 開發專案。經過進一步調查之後,我們在某開發人員的 Xcode 專案中發現了原始惡意程式,深入追查之後更找到其他惡意檔案。在這調查過程當中,最值得注意的是我們發現了兩個零時差漏洞攻擊手法:其中一個是利用 Data Vault 的某個缺陷來竊取瀏覽器的 Cookie;另一個則是用來操控開發版本的 Safari 瀏覽器執行惡意行為。

此威脅比尋常,因為其惡意程式碼是注入於本地端 Xcode 專案當中,因此當該專案在產生應用程式時就會執行惡意程式碼,這對 Xcode 開發人員來說尤其特別危險。當我們發現受害的開發人員將其專案分享到 GitHub 之後,此威脅也隨之升高,使用者若將此專用應用到自己的開發專案當中,會造成類似供應鏈攻擊的效果。此外,我們也從 VirusTotal 之類的來源發現到此威脅,表示這項威脅已經擴散開來。

以下摘要說明我們對此威脅的分析結果,詳細攻擊細節請參閱相關技術摘要。首先,我們將此惡意程式命名為「TrojanSpy.MacOS.XCSSET.A」其幕後操縱 (C&C) 相關檔案命名為「 Backdoor.MacOS.XCSSET.A」。

此惡意程式主要經由 Xcode 專案以及從此惡意程式所衍生的應用程式散布。目前還不清楚惡意程式一開始是如何進入被感染的系統,因為照理講這些系統主要開發人員在使用。這些 Xcode 專案已遭修改,因此當專案在產生應用程式時就會執行惡意程式碼,進而使得 XCSSET 的主要惡意程式被植入到受害系統上執行。此外,受害使用者的登入憑證、帳號以及其他重要資料也可能遭竊。

XCSSET 進入受害系統之後可能出現以下行為:

繼續閱讀

一次性密碼(OTP)系統被用來產生只能登入和連上特定網路服務一次的密碼。這樣的滾動式密碼系統通常由第三方代管,減少駭客使用入侵的帳號來進入系統的風險。

趨勢科技在四月發現一個看似普通 OTP 身份驗證工具的應用程式樣本 TinkaOTP。經過進一步調查發現,此應用程式與 2019年12月現身的Windows和 Linux後門程式 Dacls遠端存取木馬(RAT)非常相似。此木馬的C&C伺服器和儲存樣本連線時所用的字串可以和駭客集團Lazarus之前的部署關聯在一起。

執行 TinkaOTP應用程式後,此樣本看起來是安裝並執行的DMG安裝套件。啟動該應用程式最初並沒有發現任何可疑行為,但它會將隱藏檔案~/Library/.mina植入Library資料夾,並將LaunchDaemon /Library/LaunchDaemons/com.aex-loop.agent.plist設定在開機時執行該隱藏檔案。

繼續閱讀

犯罪分子對MacOS的興趣越來越高,病毒作者不斷地開發更多攻擊熱門作業系統的惡意威脅。之前被發現使用內嵌巨集的Microsoft Excel檔案來攻擊韓國使用者的網路犯罪組織Lazarus,近日開始散播新Mac後門程式(趨勢科技偵測為Backdoor.MacOS.NUKESPED.A),

延伸閱讀:

| 延伸閱讀: 偽裝成股票交易軟體 Stockfolio 竊個資的 Mac 惡意應用程式 |

趨勢科技分析了一個由Twitter使用者cyberwar_15所發現的惡意樣本,發現該樣本使用了內嵌巨集的Excel文件,這類似於Lazarus集團之前的攻擊。

圖1. 試算表出現一個有名的心理測驗(類似這裡找到的測驗)。按下左上方的笑臉會根據使用者答案出現不同回應。

繼續閱讀