“才剛交易完三天,就接到詐騙集團假冒發卡銀行人員打來的電話!”,報案者抱怨連連指稱接獲詐騙集團電話說手機交易時銀行人員將刷卡付費金額多了一個零,要受害人趕緊到ATM操作更正。根據165反詐騙專線統計資料,在最近一年 ATM詐騙案單月最高超過一千五百件被害人報案,其中該拍賣網站的客戶占六成之多。提醒網友們遇到類似要你操作 ATM 的電話,請提高警覺,並撥打 165 反詐騙專線諮詢。

以下提供幾個網拍防詐騙小秘訣:

1.不要幫”好友”撥打0809開頭新門號

另外也要提醒大家幫「好友」撥打新門號,小心成為網拍人頭賣家 ,刑事局指出,這類詐騙歹徒鎖定特定對象在網拍平台上冒用其手機門號申請新帳號,再假冒為「好友」請求受害民眾幫忙撥打新辦的手機門號0809031088(某拍賣的帳號申請認證門號 ),撥打後即成功為歹徒申請新的網拍帳號,歹徒藉此進行交易,收取貨款後即人間蒸發,而受害者即成為網拍人頭帳號,直到警察找上門,或買家打電話催貨才知道被「好友」騙了 。

2.網拍購物,勿用臉書當萬用帳號

網拍衍伸的另一個安全問題是,很多網拍帳號直接連動臉書, 一個萬用帳號通行無阻,但也有一旦遭入侵時所有資料全都露的危險 ✓ 建議使用不同帳號及不同密碼登錄 ✓【PC-cillin雲端版 】防止個人資訊外洩 免費下載,免費下載

3.遠離危險密碼:寵物名字,紀念日,生日,123456,password,英文菜市場名….

網路購物要無後顧之憂,帳號密碼設定是第一步!!

1位副總統候選人,2位總統 , 3位大明星,猜猜哪位用 12345 當密碼?(含12個保護密碼實用的祕訣) 怎麼知道這些大人物用過這些密碼呢?當然是被駭客入侵後公布的。那改用中文諧音的521314 (我愛你一生一世)總可以了吧?在大陸駭客的密碼破解字典中,除了甜滋滋的「5201314」還列入以下必備弱密碼,中國人最愛的「666666」和「888888」, 請看密碼別再12345,521314(我愛你一生一世)了~PE_MUSTAN.A 病毒鎖定 246 組弱密碼刪除檔案

網站報導 ,Google 訪問2000名民眾選擇帳號密碼的方式。發現”寵物名字”是最爛的密碼。

“大部分民眾依據手邊的資訊選擇密碼”研究結果凸顯了這項令人憂心的事實,駭客只要動動手指頭,使用搜尋引擎,查一下 facebook 個人資料,就能輕易找到寵物名字,紀念日,就讀學校等資料,進而能入侵多數帳號。

根據Google 分析,做常見的密碼如下:

1、寵物名字

報告也顯示,48%民眾會讓別人知道自己的密碼,3%的人還會將密碼記在便利貼上。

想了解更多關於網路安全的秘訣和建議,只要到趨勢科技粉絲網頁 或下面的按鈕按讚

《提醒》 將滑鼠游標移動到右上方的「已說讚」 欄位,勾選「搶先看」 選項。建議也可同時選擇接收通知 和新增到興趣主題清單, 最新貼文就會優先顯示在動態消息頂端,讓你不會錯過任何更新。

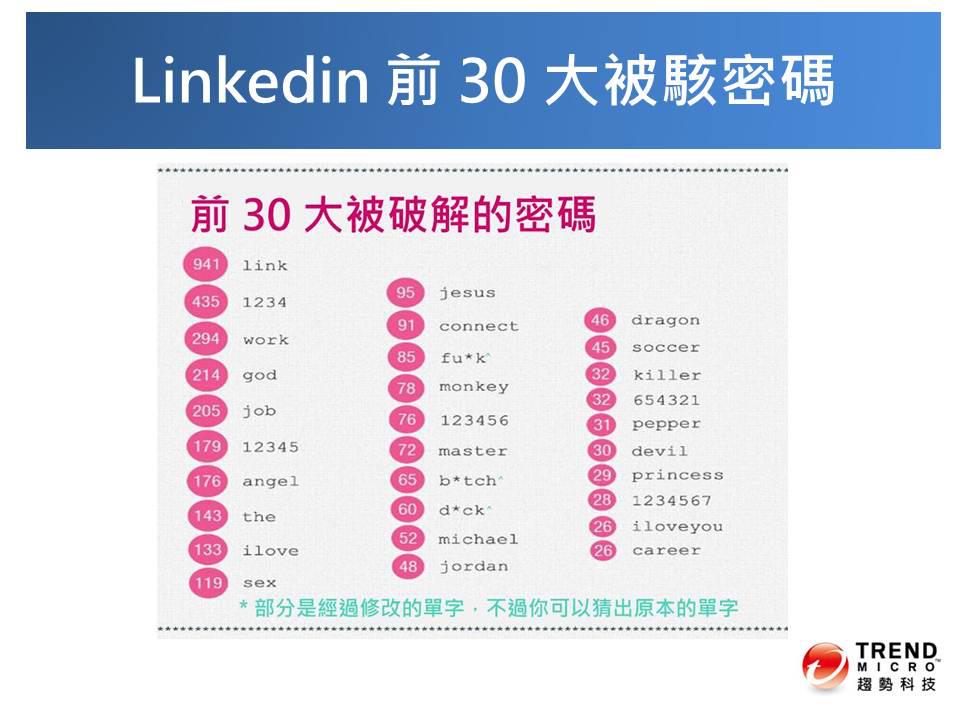

以下我們分享更多駭客破解密碼統計:

106個黑莓機列入不得使用的蠢密碼(含 19 個男女英文名字)

(如果太多密碼總是記不住,不妨來考慮使用PC-cillin 雲端版

《以上英文名字如有雷同,純屬巧合:D》延伸閱讀:駭客菜市場名入圍者: Robert

一向以安全性聞名的黑莓機,宣佈了 106 個無法在新一代黑莓機上設置的密碼,包含 19 個男女英文名字.

RIM (Research In Motion)黑莓手機母公司宣佈的 106 種密碼,其中包括了【Yahoo 遇駭,10大最駭密碼】和【LinkedIn被盜帳號的前30大常用密碼】都很受歡迎的「123456」之類的密碼,現在就來檢查一下,哪些是你以為天衣無縫,但是卻被黑莓機列為拒絕往來戶的傻瓜/危險密碼呢?請盡快更新吧.

Yahoo被駭前十大密碼

繼續閱讀