趨勢科技最近發現另一種散播惡意軟體的獨特方法,當滑鼠停在PowerPoint投影片超連接的圖片或文字時就會中毒。

以偽裝的發票或採購訂單,包裝成PPSX或PPS檔案,誘使企業採購相關承辦人點擊

POWHOV.A木馬 以偽裝的發票或採購訂單,包裝成微軟PowerPoint Open XML Slide Show(PPSX)或PowerPoint Show(PPS)檔案,誘使企業採購相關承辦人點擊。

提醒您:PPS/PPSX跟PowerPoint投影片檔案(PPT或PPTX)不同,PPSX或PPS檔案打開就直接是投影模式,而後者可以進行編輯。

一旦受害者下載並打開檔案,將滑鼠移過內嵌惡意連結的文字或圖片即會觸發滑鼠懸停動作,內容被啟用後,內嵌的惡意PowerShell腳本會被執行下載另一個JScript編碼檔案格式(JSE)的下載程式(JS_NEMUCOD.ELDSAUGH),最後會從命令與控制(C&C)伺服器取得有效載荷。

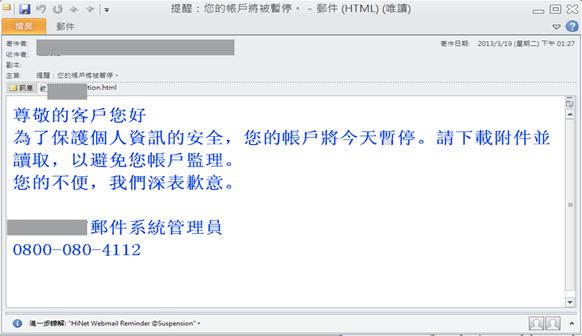

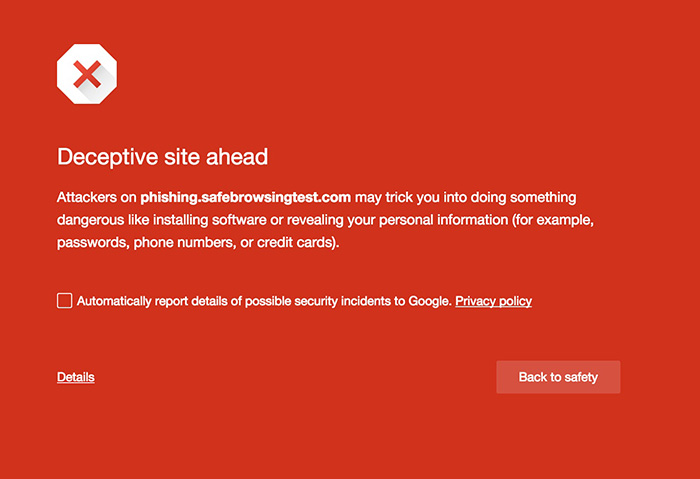

並且在安全提示視窗跳出時選擇啟用內容。

由於微軟預設停用可疑檔案的內容,透過Office後期版本的保護瀏覽功能來減少Office功能被惡意使用,像是巨集和物件連結與嵌入(OLE)。因此,引誘受害人打開檔案並啟用惡意內容在系統上執行的關鍵是社交工程(social engineering )陷阱。

出現安全通知/提示的惡意PPSX檔案樣本 繼續閱讀