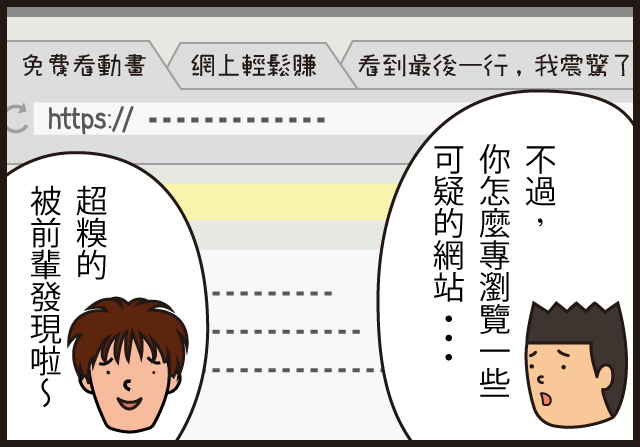

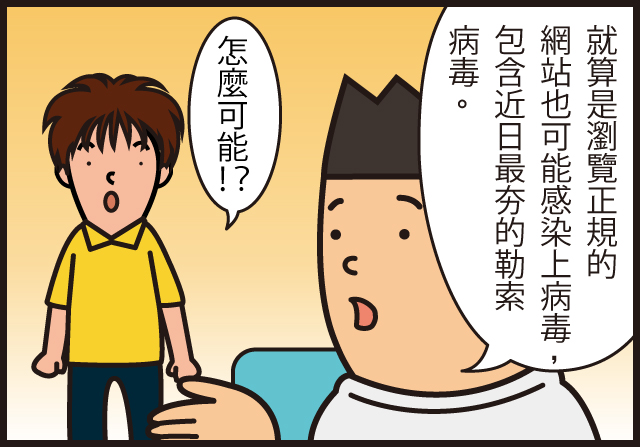

只是觀賞也有可能遭受惡意廣告感染的威脅

「只要不點入可疑網站萬事OK」的防毒口號,很抱歉已經不再適用了。為了防範來自網路資安的威脅,保持作業系統及各種應用程式更新到最新,最重要的就是盡可能減少資安漏洞存在電腦的時間以降低所帶來可能的威脅。當然,為自己提高安全防護的最佳方法是將防毒軟體版本維持在最新狀態。

只是觀賞也有可能遭受惡意廣告感染的威脅

「只要不點入可疑網站萬事OK」的防毒口號,很抱歉已經不再適用了。為了防範來自網路資安的威脅,保持作業系統及各種應用程式更新到最新,最重要的就是盡可能減少資安漏洞存在電腦的時間以降低所帶來可能的威脅。當然,為自己提高安全防護的最佳方法是將防毒軟體版本維持在最新狀態。

並非所有 Android 手機的作業系統都內建手電筒功能。有時候,使用者必須自行下載手電筒程式到手機上才能擁有此功能。但這類應用程式經常含有廣告,並且會不斷更新。想像一下,手電筒程式一直不斷更新廣告是什麼情況。儘管現在很多程式都是這樣,但 Google Play 商店上卻出現一個會顯示惡意廣告的手電筒程式,不僅為使用者帶來困擾,更會欺騙使用者說他們的手機感染了病毒。

這就是 Super-Bright LED Flashlight 程式,儘管這程式本身是安全的,但當使用者執行程式時,卻會開啟一個網頁告訴使用者他們的裝置已經感染了病毒,並且電池已損壞。該網頁還建議使用者安裝一個 Android 最佳化及防毒程式來解決這些問題。經過趨勢科技的研究發現,這惡意廣告並非程式本身所為。

圖 1:應用程式執行時顯示的警告視窗。

趨勢科技已將 Super-Bright LED Flashlight 惡意程式命名為:AndroidOS_FlightAd.A。在該程式的下載畫面上可看到它已累積了 6 百萬人次下載。然而這明目張膽的騙人廣告受害者不光只有使用者而已,應用程式本身也是受害者。目前已經有使用者出面指控這項問題,並且給予該程式極差的評價及負面評論。 繼續閱讀

一月上旬《富比士》(Forbes) 雜誌公布了 2015 年「30 Under 30」(30位30歲以下菁英) 榜單,其中一位是知名的資安研究人員。聽到同業上榜,資安界的研究人員也迫不及待想要深入了解,因而紛紛前往該雜誌網站。但是《富比士》的網站卻要求讀者必須先停用廣告攔截軟體才能閱讀其內容。當讀者照辦之後,卻立即看到彈出式惡意廣告,虎視眈眈地準備在讀者的系統上安裝惡意程式並竊取資訊。這讓我們聯想到一些類似的攻擊也是像這樣利用惡意廣告來將受害者重導到專門暗中在使用者電腦上安裝惡意程式的網站。

當然,使用者在停用廣告攔截軟體之後立刻引來惡意廣告攻擊聽來有點諷刺,不過這也不是什麼新聞。多年來,駭客一直利用各種方式將惡意廣告滲透到各大網站上,此外也成功潛入了不少使用者的系統。

使用者經常會看到一些眼花撩亂 (甚至令人討厭) 的廣告,尤其當您必須先關閉這些廣告才能看到您要的影片或文章時,更覺得困擾。但這些網路廣告卻不光只是惱人而已,網路犯罪集團會經由這類廣告來散布惡意程式,進而感染瀏覽器和電腦。這就是所謂的「惡意廣告」,它們專門利用軟體漏洞在系統暗中植入一些可竊取帳號密碼、銀行資訊和個人資料的惡意程式。

[延伸閱讀: 惡意廣告:當廣告出現攻擊行為 (Malvertising: When Online Ads Attack)]

有些廣告雖然很煩,但卻不一定有不良企圖。企業需要透過廣告來維持其市場知名度,並且吸引新的客戶,而網站也要靠廣告的收入來支撐其營運。不幸的是,這些仰賴廣告支撐的網站與廣告網路,卻成了網路犯罪集團的工具,用來發動 Flash 漏洞攻擊或散布其他惡意程式,歹徒甚至還會付費給廣告網路來刊登其廣告,使得這些惡意廣告就夾雜在正常廣告之間。 繼續閱讀

將所有 HTTP 流量加密,一直是資安界長久以來的努力目標,但這其中必須面臨兩大障礙。首先,憑證不是免費的,而許多網站經營者並不想多花錢;其次,憑證本身並非網站經營者能夠自行產生。

為此,網路上出現了一個叫做「Let’s Encrypt」的計畫,其成立宗旨就是要消除這兩大障礙。該計畫的目標是要免費提供憑證給所有的網站,並且透過一套網站伺服器軟體來盡可能將申請程序自動化。該計畫已獲得許多網路大廠及非營利組織的支持,包括:Akamai、Cisco、Electronic Frontier Foundation (EFF)、Facebook、Mozilla 等等。不過,Let’s Encrypt 僅提供網域認證 (DV) 憑證,而非延伸認證 (EV) 憑證,後者須針對網站經營者做進一步的背景調查才能簽發。

不幸的是,這樣的免費服務也有可能遭人濫用。從去年 12 月 21 日起,我們開始偵測到某惡意廣告伺服器的流量,其受害使用者大多來自日本。這項攻擊行動會讓受害者連上散布 Angler 漏洞攻擊套件的網站,進而下載一個銀行木馬程式 (BKDR_VAWTRAK.AAAFV) 到受害者電腦上。

圖 1:某惡意廣告伺服器的每日流量。

趨勢科技認為這項攻擊行動其實是去年 11月首次出現的一項惡意廣告行動 (同樣針對日本使用者) 的延續。

在這項攻擊當中,歹徒運用了一個稱為「影子網域」(domain shadowing) 的技巧。駭客先想辦法在某個正常的網域底下建立一個子網域,然後將子網域指向駭客所掌控的伺服器。在這次的案例中,駭客在某個正常的網域底下建立了一個子網域:ad.{某正常網域}.com。此處我們刻意不公開其網域名稱,好讓該公司的系統管理員能夠修正此問題。

連上這個子網域的流量就是採用 Let’s Encrypt 簽發的憑證來進行 HTTPS 連線,如下所示:

圖 2:Let’s Encrypt 簽發的 SSL 憑證。 繼續閱讀

惡意廣告並非新的產物;它是已經存在了十多年的犯罪手法。早在 2004年,就出現當訪客連到科技網站「The Register」被流氓廣告攻擊的事情,它利用一個 Internet Explorer中的零時差漏洞來植入BOFRA惡意軟體。在過去十年間,許多高知名度的網站因為他們的廣告網路在不知情下成為網路犯罪市場的幫兇。受害者包括紐約時報、Google和赫芬頓郵報等數不清的例子。

8 月發生了一件聯合網路犯罪攻擊,Yahoo 的廣告網路遭到襲擊,使得每月造訪該網站的 69 億人可能因而陷入危險。歹徒運用的是最新的威脅,例如:惡意廣告(malvertising)和漏洞攻擊套件。

惡意廣告(malvertising)是一些由網路犯罪者製作並刊登在網站上的廣告,只要是瀏覽了刊登這類廣告的網站,使用者就有可能遭殃,因此對整個廣告供應鏈帶來嚴重的影響。此次案例,網路犯罪集團利用了用戶數量龐大的 Microsoft Azure 服務網站來提高其潛在受害者數量。這樣的作法屢見不鮮,歹徒經常利用一些熱門的話題並滲透相關的網站。此外,歹徒也滲透了 Yahoo 這個全球最大的廣告網路之一,因此可能的感染數量相當可觀。而且,惡意廣告的運作模式是,使用者不須點選惡意廣告就可被感染。正因如此,一些不知情的使用者才會光是連上有問題的網頁就遭到感染。

【編按】由於網路犯罪集團越來越常利用惡意線上廣告來攻擊使用者,所以使用者經常會在購物網站、新聞網站、社群媒體以及遊戲網站看到這類廣告。

進一步了解惡意廣告感染使用者裝置方式,建議閱讀惡意廣告Malvertising:當廣告出現攻擊行為

網路犯罪使用漏洞攻擊套件的頻率越來越高,因為這類攻擊套件非常容易取得而且不貴。此次攻擊使用的是 Angler 漏洞攻擊套件來感染已入侵網站的訪客。漏洞攻擊套件的作者們非常積極地在第一時間搶先收錄最新曝光的漏洞。如下圖所示,許多今年才曝光的 Adobe Flash 漏洞都已收錄到 Angler 攻擊套件當中。

尤其,CVE-2015-0313 已在今年稍早一起非常類似的攻擊當中出現過。駭客利用這個漏洞攻擊套件在一些已遭入侵的網站上顯示惡意廣告。 繼續閱讀