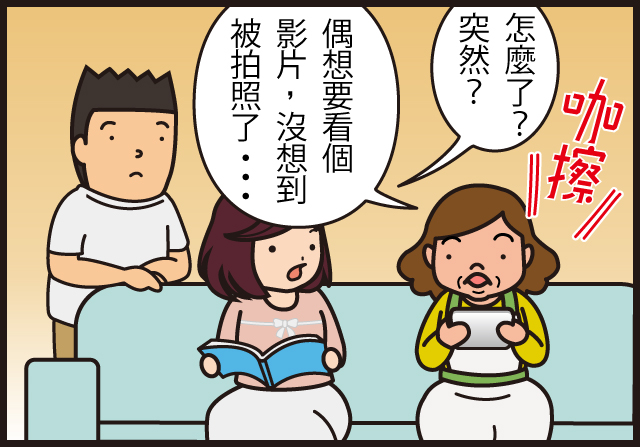

有網友表示使用手機上網時一時手殘點到一個日本的成人網站,就在還沒點選播放的時候,畫面就直接跳出來說已經登錄成為會員, 要繳納將近10 萬日幣。

通常這類稱為 ” ONE CLICK”的詐騙,會在受害者按下年齡認證鍵及影片再生時,出現「您已入會完成。請支付費用」等等的訊息。

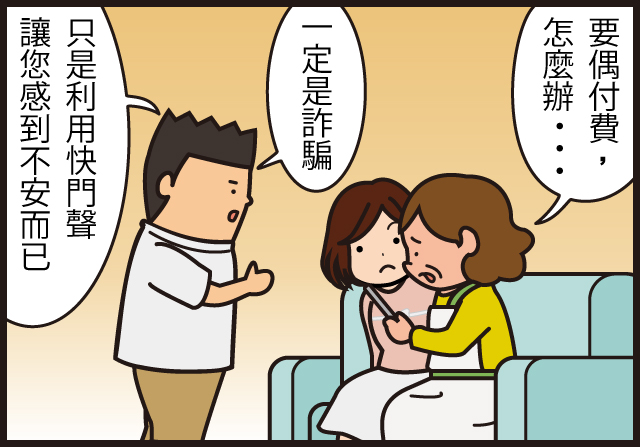

針對智慧型手機的ONE CLICK詐騙,會在登錄完成畫面出現的同時,出現相機的快門聲。其實這是利用受害者恐懼的心理,讓用戶以為已經被拍照時所產生的不安感,進而操控用戶的不肖手段之一。甚至威脅用戶「個資會轉到其他業者手裡」,好讓用戶聽從詐騙集團的指示。

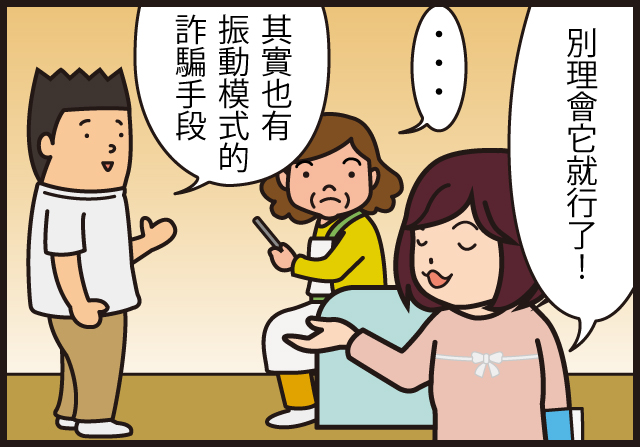

實際上,這僅僅是在網上撥放快門聲而已。在網上即使按下鍵盤或影片並不會啟動相機或攝影,更不會傳送照片或影片到任何地方去。另外,近來也發現利用智慧型手機的振動模式,讓用戶動搖心生不安感的手段也需多加注意。

如果突然遇到類似的要求付費詐騙,請不要理會!

趨勢科技PC-cillin雲端版 ,榮獲 AV-TEST 「最佳防護」獎,領先28 款家用資安產品防毒軟體 ,可跨平台同時支援安裝於Windows、Mac電腦及Android、iOS 智慧型手機與平板電腦,採用全球獨家趨勢科技「主動式雲端截毒技術」,以領先業界平均 50 倍的速度防禦惡意威脅!即刻免費下載

《 想了解更多關於網路安全的秘訣和建議,只要到趨勢科技粉絲網頁 或下面的按鈕按讚 》

《提醒》將滑鼠游標移動到粉絲頁右上方的「已說讚」欄位,勾選「搶先看」選項,最新貼文就會優先顯示在動態消息頂端,讓你不會錯過任何更新。

*手機版直接前往專頁首頁,下拉追蹤中,就能將粉絲專頁設定搶先看。