繼米開朗基羅,庫妮可娃之後,近年電腦病毒史上已經顯少出現以名人為名的病毒,不過,近日出現了一隻Trump Locker 勒索病毒,趕搭政治話題人物順風車。感染該病毒會出現” 你被駭了( You are hacked )”要求付贖金以還原被加密檔案的訊息。

“米開朗基羅”是文藝復興時期大師,也是病毒 以人名命名的電腦病毒,最紅的莫過於米開朗基羅(Michelangelo)了! 這位文藝復興時期傑出的雕塑家、建築師、畫家和詩人,米開朗基羅1475年 3月 6日生於佛羅倫斯共和國 卡普雷塞 ,1564年 在羅馬去世,時年88歲。他的風格影響了幾乎三個世紀的藝術家。(資料來源米開朗基羅—维基百科 )

米開朗基羅病毒25 歲了!

【離奇客訴~】就算中毒 也要看”庫妮可娃”的真面目!? 已退役的俄羅斯著名女子網球選手安娜·庫妮可娃,最高世界排名單打第8、雙打第1。 當年她是全世界最紅最具商業價值的女子體育人物,也是網球史上美女網球風潮的開創者,尤其當年她與瑞士女子網球天后辛吉斯的雙打搭檔更被譽為「網球場上的最美風景」。(來源:維基百科 )

當年紅極一時的安娜庫妮可娃 (Anna Kournikova) 病毒 在2001年 2月11 日發病,已經屆滿十五歲,當年的客服人員回憶一段啼笑皆非的小故事:

「每次當我想到這個病毒,我就想到一個故事,這是有關一通來自我們使用者因系統遭該病毒感染而打來的電話。那位使用者非常生氣,但並不是因為感染而生氣,而是我們的防毒軟體 移除了病毒,讓他頗為不悅。因為他還是很想看到庫妮可娃的照片。 」

很顯然地,感染的問題已經是其次,客戶生氣的原因是因為最後沒有看到想看的照片。

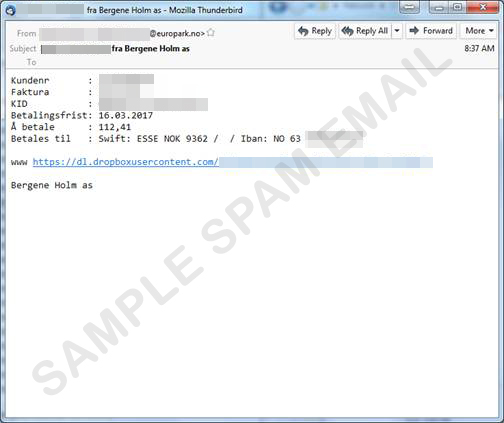

以下是該病毒的e-Mail訊息:

Subject line: “Here you have, :o)”Message text: “Hi: Check this!”Attachment: “AnnaKournikova.jpg.vbs”.

….看更多

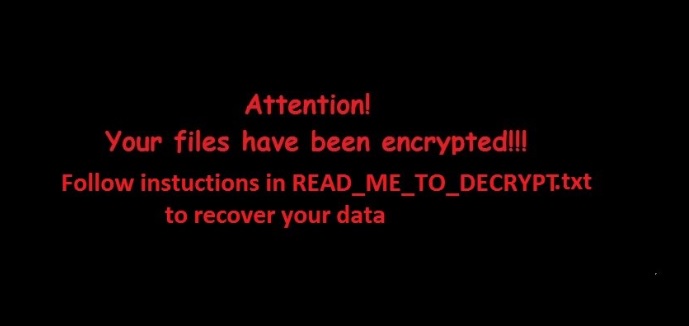

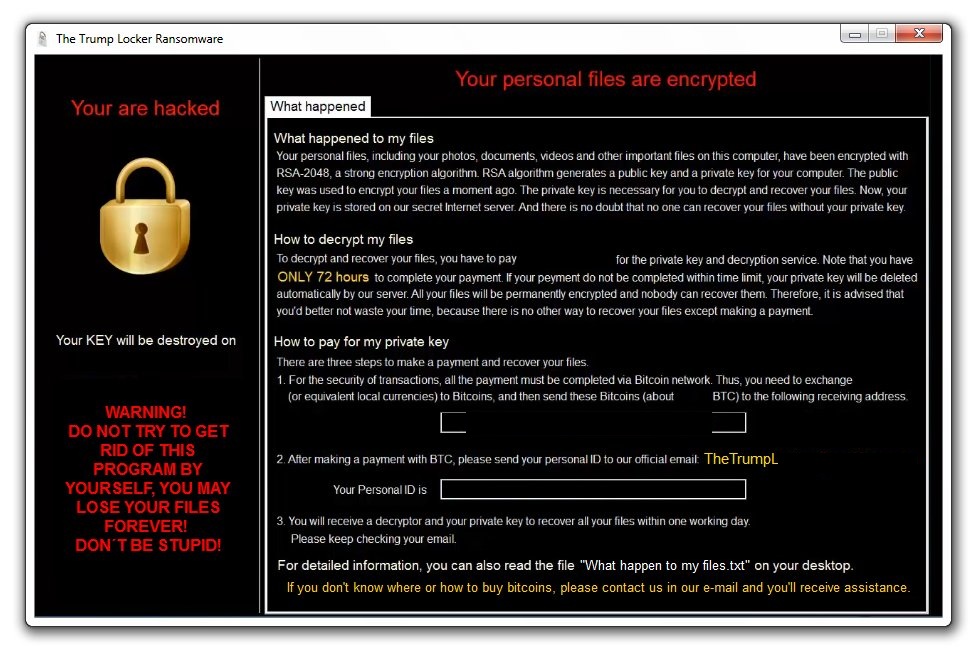

Trump Locker 搭川普順風車 網路上出現了一個趕搭美國當前政治情勢的新勒索病毒,不過很可能只是舊瓶裝新酒。根據研究人員表示 ,最近出現的 Trump Locker 勒索病毒 (趨勢科技命名為 RANSOM_VENUSLOCK.F ) 與 2016 年 8 月出現的 Venus Locker 非常相似。

Trump Locker 和之前的 Venus Locker 變種 (趨勢科技命名為 RANSOM_VENUSLOCK.C ) 最雷同之處就是其加密檔案的方式。兩者在面對某些副檔名的檔案時,不會將整個檔案加密,只會加密前 1024 KB 的內容。完整加密的檔案附檔名為「.TheTrumpLockerf」,但部分加密的檔案,其副檔名為「.TheTrumpLockerp」。除此之外,兩者在加密時都會避開檔案資料夾路徑當中有特定字串的檔案。

還有另一項共同點是兩者的勒索訊息除少部分修改之外幾乎完全相同,主要的差異在於駭客提供給受害者在支付贖金之後用來通知駭客的電子郵件地址。

繼續閱讀