近日爆發大規模假冒 Google Docs 邀請的釣魚信件,受害者會收到來自熟人的 Gmail 郵件,要求開放權限給 「Google Docs」應用程式,一旦授權,歹徒不僅能讀取 Gmail信件,還能利用其名義發釣魚信給通訊錄中的每一個聯絡人,因此這個不肖程式短期內廣為擴散。無獨有偶,最新勒索病毒 Mole, 也利用 Google Doc 散播!

新型態網路釣魚,與激進駭客組織 Pawn Storm “偽裝 Gmail 的安全通知”手法雷同

這個冒牌的 Google Docs 應用程式有別於一般的網路釣魚攻擊,不會騙取使用者的帳號密碼,而是利用最近 Pawn Storm 網路間諜攻擊所使用的 Open Authentication (開放認證,簡稱 OAuth) 機制來登入使用者的帳號並蒐集資訊。

若您最近若收到看似正常的 Google Docs 文件連結,小心成為最新一波精密網路釣魚攻擊的受害者。在這波網路釣魚詐騙當中,歹徒假冒的 Google Docs ,因此較一般傳統網路釣魚(Phishing)更容易讓人失去戒心。

首先,歹徒會假借分享文件的名義,冒充受害者認識的聯絡人發一封信到受害者的 Gmail 信箱。信件內含一個連上正牌 Google 帳號驗證網頁的連結,頁面上會列出使用者所擁有的全部帳號。接著,該網頁會請使用者選擇一個帳號,並詢問使用者是否願意開放存取權限給「Google Docs」的應用程式。然而,一旦使用者授權給該應用程式,該程式就能存取其電子郵件信箱和通訊錄,不僅能讀取信件,還能利用其名義發信。接著,該程式會讀取受害者的通訊錄,然後再用同樣的手法,發信給通訊錄中的每一個聯絡人。藉由這種複製方法,這個不肖程式短期內就能散布得非常廣。

冒牌的 Google Docs 應用程式,不會騙取帳號密碼,而是利用 OAuth機制登入使用者的帳號

這個冒牌的 Google Docs 應用程式有別於真正的網路釣魚攻擊,不會騙取使用者的帳號密碼,而是利用最近 Pawn Storm 網路間諜攻擊所使用的 Open Authentication (開放認證,簡稱 OAuth) 機制來登入使用者的帳號並蒐集資訊。

OAuth 是一種用來讓第三方應用程式登入使用者社群網站、遊戲網站、免費網站郵件等網路帳號的認證機制,此機制的好處是使用者不須提供自己的帳號密碼,而是提供一個可用來登入的認證碼 (token) 讓第三方應用程式使用。

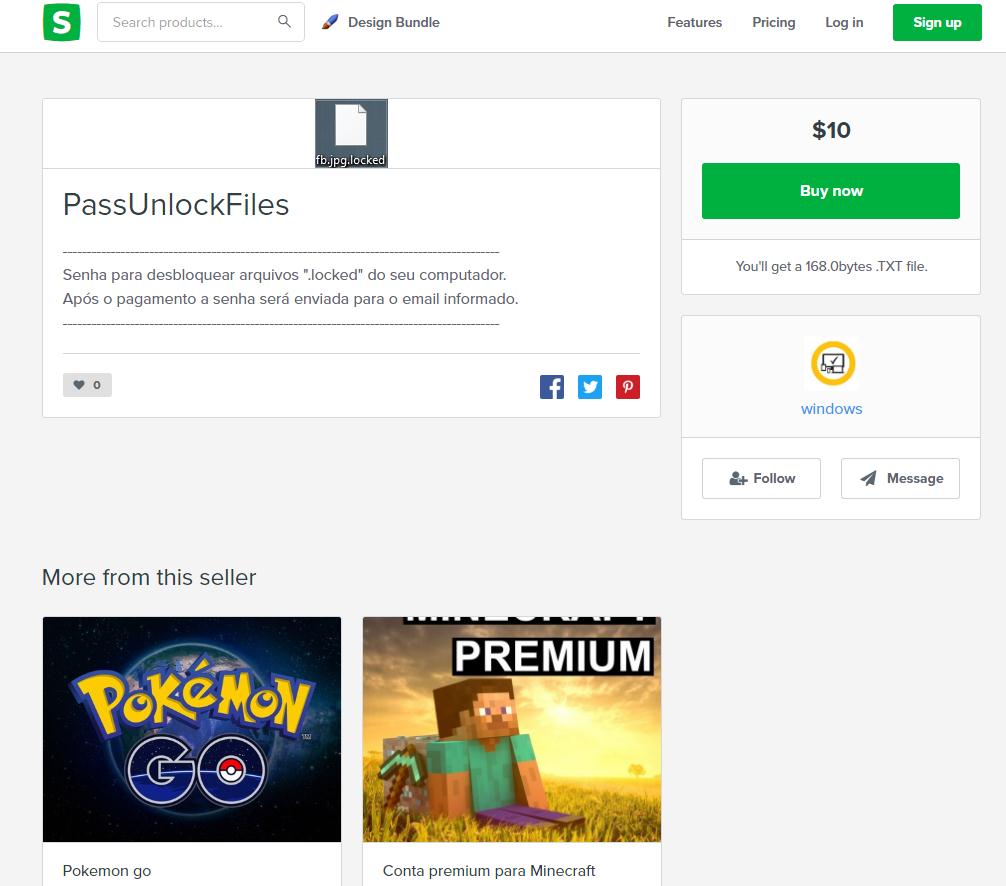

儘管 OAuth 既方便又應用廣泛,但卻也可能讓使用者暴露於風險。駭客可只需設法通過服務供應商的背景審查,就能讓自己的應用程式通過驗證,成為可以合法使用 OAuth 機制的應用程式。接著駭客就能利用進階社交工程(social engineering )詐騙來騙取使用者的 OAuth 認證碼。由於某些網路服務供應商只會要求第三方應用程式提供電子郵件地址和網站網址就能使用 OAuth。因此,像 Pawn Storm 這樣經驗豐富的駭客團體才能利用 OAuth 來從事網路釣魚詐騙。比如偽裝成來自 Gmail 的安全通知,要求收件者安裝一個「官方提供的」Google Defender 帳號保護程式 (如下圖)………>>看完整報導

Google 在 Twitter 帳號上發表聲明

Google 是從Reddit 討論串聽到這項風聲,並隨即在一小時內將這個不肖應用程式下架。此外也在其官方 Twitter 帳號上發表以下聲明 (如圖): 繼續閱讀