太多人太熱衷於分享過多但不必要的敏感資訊,而這些敏感資訊就像是給攻擊者的寶藏

從線上交友網站個人檔案收集到的企業資訊數量,高得嚇人。有些交友網站需要連接 Facebook 帳戶才能使用,有些則只需要電子郵件地址即可設立帳戶。以 Tinder 為例,它會在未經使用者認可的情況下,擷取使用者在 Facebook 上的資訊,然後顯示在 Tinder 的使用者資料上。這些資訊在 Facebook 上有可能是設定為私密資料,卻就這樣曝露在其他使用者、惡意攻擊者等人的眼前。

線上交友軟體透露過多的敏感資訊,也提供攻擊者素材

現在有越來越多的人使用線上交友尋找對象,但線上交友會對企業造成威脅嗎?使用者本身透露的資訊種類及資訊量,例如個人資料、工作場所、經常前往與居住的地點等,對於尋找對象的人而言是很有用的資訊,但同時攻擊者也會利用這些資訊,做為入侵組織的起點。

為了證實這項風險,趨勢科技研究了多個線上交友網站,初步包括 先請回答以下問題:

- 假定有一個已知的目標 (例如公司高層主管、IT 部門主管、公職人員),是否有可能找到他們在交友網站上的相應帳戶 (假設他們有這樣的帳戶)?

- 針對線上交友網站上的特定帳戶,是否有可能追蹤到他們在其他社群網站的資料,例如 Facebook、LinkedIn 或企業網頁?

不幸的是,以上答案皆為「是」。

| Honeyprofile |

誘騙用個人檔案 |

| Profile matching

(physical attributes, job information, tec.) |

個人檔案匹配

(外表特徵、工作資訊等) |

| Location profiling |

地點分析 |

| Target’s real-word social media profile |

目標現實生活的社群媒體個人檔案 |

| Open Source Intelligence profiling |

公開來源情報分析 |

| Target’s only dating network profile |

目標的線上交友網站個人檔案 |

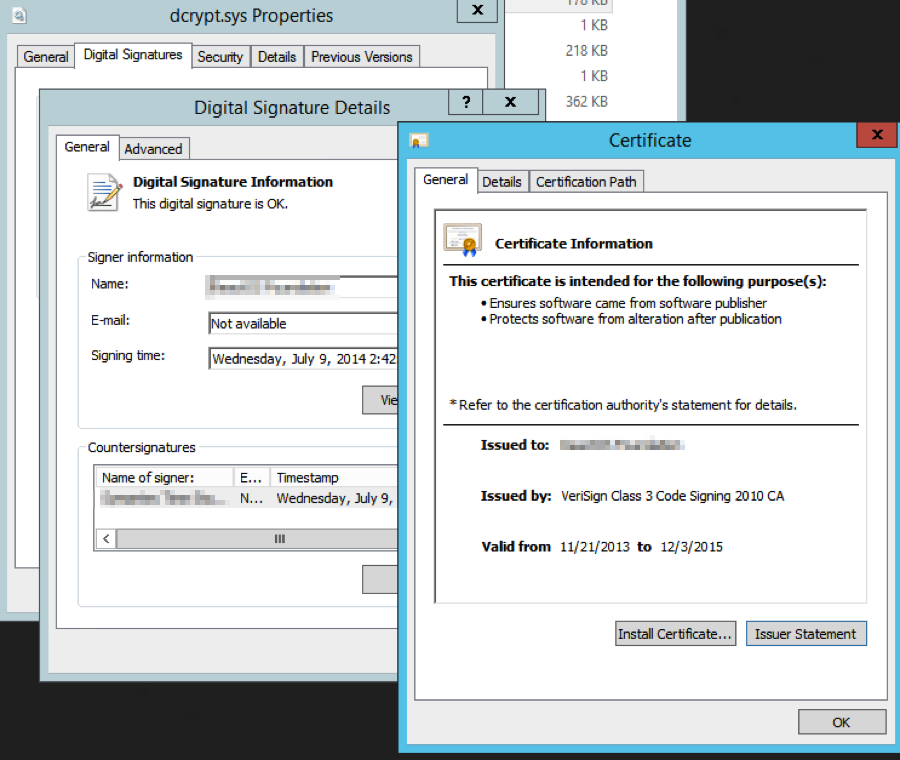

圖 1 我們如何追蹤可能目標的線上交友及現實生活/社群媒體個人檔案

駭客也可在線上交友網站,找到特定個人檔案之外的相應身分

在幾乎所有的線上交友網站上,我們發現如果要尋找一個已知在該網站註冊的目標,是非常容易的事。這並沒有什麼好奇怪的,因為線上交友網站可讓使用者運用各種條件來過濾對象,例如年齡、地點、教育程度、職業、薪資,當然還有外表特徵,例如身高與髮色,除了 Grindr 之外,因為此網站要求提供的個人資訊較少。

地點是非常有用的資訊,因為利用 Android 模擬器,可將 GPS 位置設定在地球上的任何地方,將所在地點設定在目標企業的地址,然後將匹配對象的半徑範圍盡可能縮小。

相反的,我們可以透過典型的公開來源情報 (OSINT) 分析,找到特定個人檔案在線上交友網站之外的相應身分。同樣的,這一點也不讓人感到驚訝,許多人太熱衷於分享過多但不必要的敏感資訊,而這些敏感資訊就像是給攻擊者的寶藏。其實有份研究指出,運用手機上的交友應用程式進行三角測量,就能找到持有人的實際所在位置。

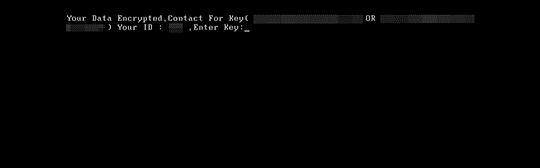

在找到目標的位置並連結目標的真實身分後,攻擊者要做的只剩下利用這些管道。我們對此進行測試,在我們的測試帳戶之間傳送內含已知惡意網站連結的訊息,而這些訊息都正常地發送出去,未被標記為惡意訊息。

只要利用一點社交工程,很容易就能欺騙使用者點擊連結。攻擊者發送的連結可能是常見的網路釣魚網站,例如偽裝的交友應用程式或網站,如果受害者的密碼在多處重複使用,攻擊者就能侵入個人的生活圈。攻擊者也可能使用攻擊套件,但大多數人是在手機上使用交友應用程式,因此入侵難度較高。一旦成功入侵目標,攻擊者可嘗試劫持更多電腦,最終入侵受害者的工作及其企業網路。

接受交友就會被鎖定攻擊?

這種攻擊理論上可行,但實際上真的有發生過嗎?是的,真的有。今年初發生在以色列軍隊的鎖定攻擊,就是利用社群網站的個人檔案做為攻擊進入點。網路愛情詐騙不是什麼新鮮事,但線上交友網站上究竟發生過多少類似事件?

我們用假帳戶設立「誘騙用個人檔案」以進一步探索。將研究範圍縮小至 Tinder、Plenty of Fish、OKCupid 以及 Jdate,選擇這些網站的理由,是根據顯示的個人資訊量、互動的方式,以及無需支付初始費用。

然後,我們建立涵蓋不同地區及產業領域的個人檔案。大多數交友應用程式會限制搜尋區域,而且對象必須也接受你或給你按「讚」才能進行匹配,這表示我們也必須給真人持有的個人檔案按「讚」。於是就出現了一些有趣的情況:我們晚上在家陪伴家人時,得給搜尋範圍內每個新出現的個人檔案按「讚」(是的,我們的配偶都能諒解)。

我們也為研究訂定了幾項規則,就是不輕易答應交往,但保持開放交友心態:

- 不率先連絡對方

- 僅回應特定訊息 (以確認對方是否為真人,或只是傳送惡意連結)

- 嘗試加快對話的速度;在一開始就提供對方良性社群網站的連結,讓攻擊者更容易在回覆中提供惡意連結

- 嘗試成為被鎖定的目標;不要鎖定任何人或以網路釣魚方式攻擊任何人

以下是我們收到的訊息範例: 繼續閱讀