您聽過殭屍網路碼?您知道您家裡的物聯網裝置很有可能在無意間被操縱用來惡意攻擊嗎?今天,趨勢科技3C好麻吉來向您介紹一種和您生活息息相關的駭客攻擊手法~

作者: 趨勢科技 TrendMicro

研究報告:30% 的頂尖 CEO(執行長)電子郵件密碼曾經外洩;遭駭排行 LinkedIn 居首, Dropbox其次

全球大企業執行長將近每三人就有一人在其使用的網路服務發生資料外洩之後 電子郵件帳號即遭到入侵。根據最近發表的一份研究報告指出,約 30% 的全球頂尖企業執行長都曾經發生其使用公司電子郵件信箱註冊的網路服務密碼遭到外洩的情況。這項針對全球 10 個國家 200 多家大型企業執行長所做的調查指出,執行長使用公司電子郵件信箱註冊或連結的網路服務最常遭駭的是 LinkedIn (53%) 和 Dropbox (18%),其次是 Adobe 和 Myspace。

此外,研究也指出,有 81% 的執行長很可能因為垃圾郵件散發名單和行銷資料庫外洩事件而使得其電子郵件及其他個人身分識別資訊 (PII) 外流。這樣的情況最常發生在英國、美國、荷蘭及法國的執行長,而義大利和日本的執行長則最不常發生這種狀況。該研究交叉比對了這些執行長的公司電子郵件信箱以及一些公開資料庫當中已外流的登入憑證。

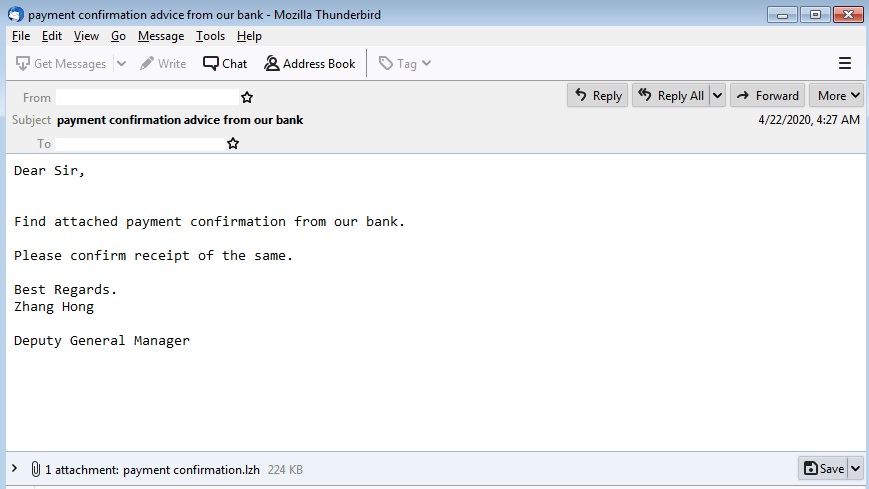

在這份報告發表之前,美國聯邦調查局 (FBI) 才剛警告全球企業應該注意日益崛起的「變臉詐騙」(BEC),FBI 指出這類詐騙已在全球造成十幾億美元的企業損失。從事變臉詐騙的犯罪集團都非常小心,會事先針對攻擊目標進行一番研究,密切觀察其個人與企業的一舉一動。 繼續閱讀

兒童智慧手錶出現的漏洞造成安全隱憂

穿戴式物聯網(IoT ,Internet of Thing)(如智慧手錶)可以幫助父母關心孩子,同時也提供他們生活和活動所需的獨立性和連結性。但如果你打算替你的小孩買一個,請確保這裝置和上面的應用程式不會危及你孩子的安全 – 在網路上或其他地方。

安全研究人員和挪威消費者委員會最近發表對兒童用智慧手錶的調查報告,並回報數個可能危及隱私和安全性的漏洞。根據他們的報告,這些安全漏洞可以讓第三者秘密追踪佩戴者的位置,竊聽語音訊息及竊取設備上的個人身份資料。

[延伸閱讀:智慧手錶正在製造新的網路安全問題]

研究人員測試了三支智慧手錶,其中一支有35萬的使用者。另外兩支用不同品牌銷售到全世界。這些智慧手錶具備即時GPS追踪功能,還可以進行雙向通話。跟據挪威的消費者組織,陌生人很容易“控制手錶,並且追蹤、竊聽和與孩子通話”。他們可以在孩子移動時加以追蹤,也可以讓孩子看起像位在某處但其實不是。一些資料在傳輸和儲存時都沒有加密。

[TrendLabs Security Intelligence 部落格:將高科技戴在手上]

該報告還指出其中一個受測設備所具備的SOS和電話號碼白名單功能都很糟糕。佩戴者離開某些地區後的訊息傳送也很不可靠。挪威消費者委員會補充說,智慧手錶上的一些應用程式沒有提供授權合約(EULA)或使用條款,這樣違反了該國的“市場行銷管理法”和“個人資料保護法”。 繼續閱讀

Google Play 再現加密貨幣採礦惡意程式

儘管行動裝置的效能是否能開採出足夠的數位加密貨幣還有待商榷,但對於受害裝置的使用者來說,壞處卻是很明顯的:裝置耗損更快、電池壽命縮短、手機效能變慢。

最近,趨勢科技在 Google Play 商店上發現了幾個具備數位加密貨幣開採能力的惡意應用程式。這些應用程式採用了 JavaScript 動態載入與原生程式碼注入技巧來躲避偵測。我們將偵測到的惡意程式命名為:ANDROIDOS_JSMINER 和 ANDROIDOS_CPUMINER。

這已非第一次這類應用程式在 Google Play 商店上架。多年前,趨勢科技在 Google Play 商店上發現的 ANDROIDOS_KAGECOIN 惡意程式家族即具備數位加密貨幣採礦能力。

ANDROIDOS_JSMINER:利用 Coinhive 程式庫進行採礦

我們先前曾經看過一些技術支援人員詐騙以及遭到駭客入侵的網站被植入 Coinhive 所開發的 JavaScript 數位加密貨幣採礦程式庫。不過這一次看到的卻是以應用程式型態出現,這就是:ANDROIDOS_JSMINER。我們發現了兩個應用程式樣本,其中一個是使用者誦經禱告幫手,另一個是提供各類折扣優惠資訊。

圖 1 和 2:Google Play 商店上的兩個 JSMINER 惡意程式樣本。

不過這兩個惡意程式樣本在啟動之後都會載入 Coinhive 所提供的一個 JavaScript 程式庫,隨即便開始用駭客的網站金鑰來開採數位加密貨幣。

圖 3:應用程式啟動之後開始採礦的程式碼。

這個 JavaScript 程式碼會在應用程式的網頁視窗中執行,但使用者卻不會看到,因為該視窗預設會以隱形模式執行。 繼續閱讀

AmosConnect 8 船舶通訊系統出現兩大漏洞

全球數以千計海運船隻廣泛使用 AmosConnect 8 船舶通訊軟體被發現重大漏洞。此通訊軟體大多用於海上船舶窄頻衛星通訊、電子郵件、傳真,以及辦公室之間的通訊。但最近卻被網路資安廠商 IOActive 研究人員發現了兩個重大漏洞,可能讓駭客入侵該系統並竊取系統上儲存的任何資料。

根據研究人員表示,該軟體的登入表單出現漏洞可能被駭客透過 SQL 隱碼攻擊 (SQL Injection) 的方式,在表單內注入資料來造成伺服器產生錯誤訊息,進而取得某些伺服器資訊。

在 AmosConnect 8 系統上,駭客只要有網路存取權限,就能利用 SQL 隱碼攻擊來取得其他使用者的登入憑證。其伺服器顯然是使用明碼方式來儲存使用者名稱和密碼,所以才會讓歹徒很容易竊取。

除此之外,該平台也內建了一個後門,可讓駭客取得系統管理權限。如此一來,駭客就能從遠端在伺服器上執行任何程式碼。因此,伺服器上儲存的任何資料都可能遭到外洩,而且駭客還可藉此駭入任何相連的網路。這一點對於需要經手客戶資料和貨運私密資訊的跨國海運公司來說,是相當敏感的事。

隨著駭客不斷實驗各種攻擊方式來擴大事業版圖,媒體也開始經常出現海運公司遭駭客攻擊的案例。根據報導,有些駭客會身兼海盜,專門偷看船運公司的行程表來尋找高價值的貨物並挾持船隻。

根據新聞媒體指出,開發 AmosConnect 軟體的 Inmarsat 公司已經解決了這些安全漏洞並釋出了修補更新。不過該公司也將停止開發 8.0 版軟體,並且建議客戶先改回之前的 AmosConnect 7.0 版。

如同其他許多產業一樣,海運公司也正開始轉型並導入一些現代化功能。在這樣的情況下,該行業所使用的特殊軟體也必須跟上今日資安情勢的狀況,尤其,網路威脅數量正不斷成長。因此,企業應隨時更新並修補系統,以便防範各種已知的威脅。

原文出處:Vulnerabilities Found in AmosConnect 8 Maritime Communications Systems