透過機器學習(machine learning)演算法趨勢科技發現了BrowseFox大規模的憑證簽章濫用,BrowseFox是被趨勢科技偵測為PUA_BROWSEFOX.SMC的潛在不必要程式(PUA),會非法注入彈出式廣告的廣告軟體外掛。儘管它用的是合法的軟體程序,但廣告軟體外掛可能會被駭客所利用,使用惡意廣告來將受害者導向惡意網站,進而不知不覺地下載了惡意軟體。根據分析,我們從200萬筆已簽章檔案所組成資料集內判斷出有大量的BrowseFox – 這些檔案的有效性和完整性已通過驗證。

發現BrowseFox憑證濫用

我們是在準備2017年BlackHat亞洲大會演講時發現此憑證簽章濫用問題,原本是要展示如何將局部敏感雜湊(Local Sensitive Hashing, LSH)用於智慧/動態白名單(SHA1或MD5等加密雜湊完全不適用於此領域)。

在使用趨勢科技局部敏感雜湊(Trend Micro Locality Sensitive Hashing, TLSH)群集分析200萬筆簽章檔案組成的資料集時,我們確定許多群集(cluster)具有非常特殊和奇怪的特徵:群集檔案由許多不同簽章者(signer)簽章。許多合法軟體也會有這種情形,但跟BrowseFox相關聯的群集有另一個屬性;當我們針對簽章者建立群集圖時,這些群集形成一個約略的二分團。然後我們可以識別與該團相關的檔案,隨後將約25萬筆檔案標記為疑似BrowseFox。我們檢查了VirusTotal上的疑似樣本,發現了5,203筆檔案雜湊,並確定它們確實是BrowseFox。經過進一步的調查,我們發現這些檔案已經由519名不同的憑證簽章者簽章 註[1]。這似乎是BrowseFox的策略 – 建立新簽章實體來取得有效憑證。

正如之前在「探討(惡意)軟體下載的長尾現象」中所觀察到,已簽章檔案並不一定就非惡意。事實上,研究顯示有許多被下載的惡意軟體都是簽章過的。BrowseFox的調查結果進一步地凸顯出駭客如何濫用有效的憑證簽章者來散播惡意軟體。

在我們200萬筆已簽章執行檔所組成的資料集中,有大量檔案(24.4萬筆)屬於BrowseFox的惡意軟體或PUA檔案。這24.4萬筆檔案透過兩個嚴格的條件被識別為BrowseFox:首先,該檔案由這519個惡意簽章者之一所簽章,其次,它屬於其中一個BrowseFox群組。

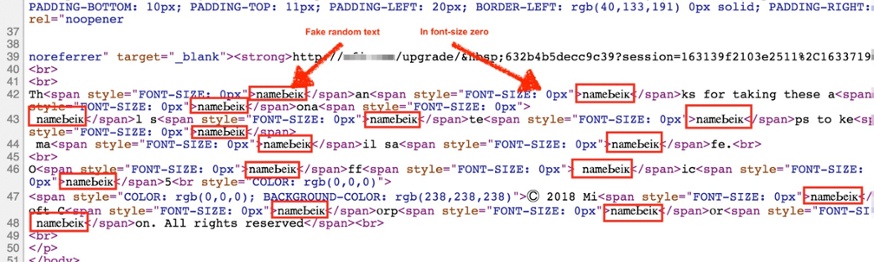

圖1、在VirusTotal上所看到BrowseFox檔案簽章資訊

圖1顯示從VirusTotal收集的BrowseFox樣本。簽章資訊內的根憑證所有者是VeriSign,它提供程式碼簽章服務。建立這檔案的實體或公司(也就是最終簽章者)是Sale Planet。也就是說這個BrowseFox PUA檔案也是由合法簽章者所簽章。

繼續閱讀