今日有則新聞指出 , 經商的李姓富商女(四十二歲)在網路結識自稱馬來西亞國油公司工程師,兩人透過網路熱戀並論及婚嫁,對方引誘她跨國投資石油開發工程,一年來人也沒見過,就已經匯款美金八十萬元(約台幣2320萬)。因對方對兩人未來發展始終避重就輕,所謂的投資獲利又無消息,李女親赴馬國查證,發現相關投資皆為虛設。刑事局指出,這類「奈及利亞郵件/419詐騙 (Nigerian 419 Scam)」,國人平均每月發生兩件,損失金額超過千萬元。

另一篇報導中的案例是,任職於新竹科學園區的被害者,在交友網站上認識馬來西亞女子,女方藉口前男友持裸照威脅台幣180萬元分手費,否則要散播至網路為由,向該男要求金錢援助,男子匯了共計約台幣131萬多元進入女子指定帳號,後發現照片中的「金知慧」為韓國女星才知受騙。

所謂奈及利亞 419 詐騙(Nigerian 419 Scam),是指奈及利亞刑罰第419條為詐騙犯罪相關條例,因此用「奈及利亞419」來泛指違反奈及利亞法律,欲偷偷將資金轉出奈及利亞詐騙手法。根據《419大聯盟》(419 Coalition,美國境內對抗Nigerian Letter活動組織)透露,光是1985-1999年14年間,利用“Nigerian Letter”名義騙取的金錢超過50億美元,而且更成為非洲國家“奈及利亞”的第三大工業。

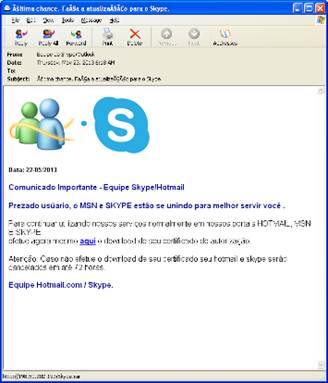

奈及利亞詐騙案又名“419 Fraud”或Nigerian Letter,所謂 Nigerian Letter,是一個歷史悠久的行騙手法,近年則由傳統的郵遞信件改為發放電郵,Nigerian Letter通常以官方機構署名,內容提及一筆數千萬美元的鉅款,基於種種理由,必須盡快匯出國外,否則就化為烏有。

根據 FBI 網站的解釋,奈及利亞郵件或419詐騙 (Nigerian 419 Scam)是結合假冒身份跟各種預支費用的詐騙威脅,奈及利亞政府對於這些騙局的受害者並不表示同情,因為受害者其實是想要違反奈及利亞法律的偷偷將資金轉出奈及利亞。

常見的詐騙手法是藉由一封來自奈及利亞的郵件開始,犯嫌通常會假冒歐洲白領,以投資美鈔、黃金、開發案詐騙,或宣稱繼承皇家貴族遺產,但須繳稅金才能取得,並答允提供部分財產,釣被害人上鉤;還藉口投資失利、進出口貨被海關阻擋,尋求周轉資金。騙徒會勸誘收件者透過信中所提供的傳真號碼將資料傳送給詐騙者,像是具備抬頭的空白信紙、銀行名稱和帳戶號碼。假設你能當人頭洗錢,用你的銀行帳戶作為該筆鉅款暫時寄存之用,將獲得一筆可觀酬金。

當受害者把帳號等個人資料奉上,詐騙集團便會要求你預繳部分費用,包括轉帳、律師費、行政費等等。之後,轉至一些沒有外交協定的國家,例如奈及利亞,甚至邀請你親身往奈及利亞領取酬金。據了解, 受害者遍及歐洲、美國、加拿大、日本、韓國、中國與台灣等。據報導,近年已有17位網友被騙至奈及利亞境內後被殺害。

2008年四月,西班牙警方曾破獲奈及利亞犯罪集團,散發詐騙信件聲稱贏得西班牙樂透彩,但以「繳稅」為由詐騙數千名英美民眾達一億七千萬歐元。在台灣也發生多起網拍詐騙事件。犯罪集團看準警方受限無邦交、司法互助問題易造成追查斷點,提醒網友收到來路不明的信件或從事網路交易時提高警覺。

近來歹徒以馬來西亞為據點,用網路或電話交友來進行詐財,甚至取得被害人不雅照,伺機恐嚇勒索。

防範奈及利亞/419詐騙:

- 如果你收到來自奈及利亞的郵件,要求你發送個人或銀行資訊,不要以任何方式回覆。可以向刑事警察局165反詐騙專線查詢或就近向轄區警察局報案。

- 如果你知道有誰陷在這類騙局之中,鼓勵該人盡快聯繫警察局。

- 如果有人自稱為奈及利亞或其他外國政府官員來要求你幫忙處理海外銀行帳戶內的大筆資金,切記要抱持著懷疑的態度。

- 不要相信合作可以得到承諾的巨款。

- 小心保護你的帳戶資訊。

@原文參考來源:

美國聯邦貿易委員會公布互聯网十二大商業陷阱