趨勢科技發現為數不少的網路釣魚(Phishing)利用類似網址的分身詐騙事件,比如 Paypal 被改成Paypa1 ;Google 被改成 Goog1e,廣告商與詐騙者利用雷同 URL ,企圖矇騙臉友點擊。接下來我們來看看一些案例:

「ɢoogle.com」、「Google.com」哪裡不一樣?

「ɢoogle.com」乍看之下似乎看不出來什麼端倪。把它和正宮擺在一起再看仔細,有發現哪裡不對勁嗎?

看出來了吧,就是「ɢ」、「G」的差別。事實上,這個「ɢ」其實是一個拉丁字母,而不是我們平常常見的「G」。報導說該網站與 google無關,裡面都是垃圾廣告訊息,目前已經無法進入。相關報導

以下以 facebook 臉書為例,看看這些分身,企圖用障眼法待我們去哪裡:

1. Faceook

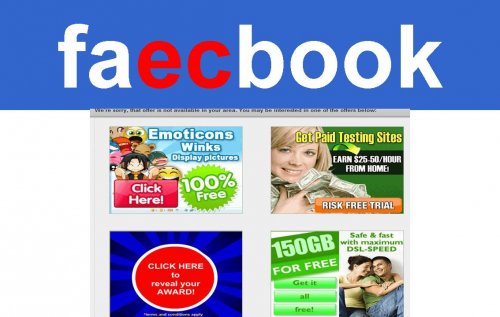

2. Faecbook

3. Facebook

看起像三胞胎,但他們卻不屬於同一個媽媽生的。再靠近一點…看清處哪裡不一樣了嗎?

–Faceook-> Facebook 缺一個b 差很大 該網址經轉址後,會出現中文頁面,並以慶賀六週年慶為名,送出限量 Macbook,iphone,ipad,選擇禮物會被導入心理測驗,然後要求輸入手機號碼,以便發簡訊通知測驗結果。該簡訊收費是每則100元台幣,由於說明的文字非常小,一般人可能會忽略,直到接到手機帳單為止。

該網址經轉址後,會出現中文頁面,並以慶賀六週年慶為名,送出限量 Macbook,iphone,ipad,選擇禮物會被導入心理測驗,然後要求輸入手機號碼,以便發簡訊通知測驗結果。該簡訊收費是每則100元台幣,由於說明的文字非常小,一般人可能會忽略,直到接到手機帳單為止。

-Facebook -> Faecbook 拼字順序交換,差很大

Faecbook 這個網頁目前會被轉向另一網頁,連進去該網頁會看到與 Facebook 毫無關係的廣告視窗。

Facebook 每天都說:好康只剩今天

該網址跟正版 facebook 只差一個b 字,連結這個網址會被轉址到另網頁後,跳出一個今天我們六週年慶的中文對話框。 繼續閱讀